Heute kam eine WatchGuard Firebox X Edge von einem Kunden zurück mit folgender Fehlerbeschreibung: Zurücksetzen auf Factory Default führt zu kurzzeitiger Erreichbarkeit (ping) unter 192.168.111.1, jedoch kein Zugriff über https. Nach einem regulären Neustart überhaupt keine Reaktion.

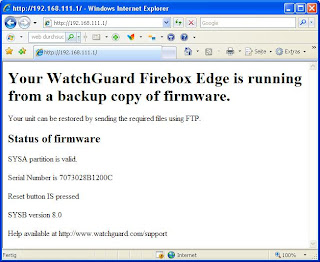

Nach einem erneuten Rücksetzen auf Factory Default reagiert die Box auf http (nicht https!). Es erscheint folgende Fehlermeldung: “Your WatchGuard Firebox Edge is running from a backup copy of firmware. Your unit can be restored by sending the required files using FTP. Status of firmware: SYSA partition is valid. Serial Number is [xxx]. Reset button IS pressed. SYSB version 8.0.”

Im vorliegenden Zustand läuft die X Edge in einem Mini-Betriebssystem, das in der Partition SYSB fest hinterlegt ist. Das eigentliche Betriebssystem, das in SYSA liegen sollte, ist entweder beschädigt oder gar nicht vorhanden. Eine Reparatur kann auf zwei Wegen erfolgen:

1. Mit Hilfe der aktuellen EXE-Datei edge_10_2_7.exe aus dem Software Download Bereich: X Edge wieder auf Factory Default setzen (beim Einschalten den Reset-Knopf mindestens 45 Sekunden lang gedrückt halten) und die o.g. EXE-Datei von einem Windows 2000/XP/2003-PC (nicht Vista!) aus starten. Der PC muss für TCP/IP so konfiguriert sein, dass er die Default-IP der X Edge (192.168.111.1) erreicht. Sofern der Wizard erfolgreich durchläuft, kann die X Edge anschließend wieder wie üblich neu eingerichtet werden.

2. Mit Hilfe der ZIP-Datei: ZIP-Datei auf einem PC auspacken, so dass auf die darin enthaltene Datei yakfw.sysa-dl zugegriffen werden kann. Firebox X Edge auf Factory Default setzen. Sicherstellen, dass der PC die IP 192.168.111.1 erreichen kann. MS-DOS-Eingabeaufforderung (cmd) öffnen und in das Unterverzeichnis wechseln, in dem die Datei yakfw.sysa-dl liegt:

ftp 192.168.111.1 (User=admin, Passwort=admin)

bin (Umschalten in den Binary Mode)

put yakfw.sysa-dl

X Edge booten lassen. Anschließend sollte die Box wieder wie üblich neu eingerichtet werden können.