Massive Angriffe auf SSLVPN – Maßnahmen und Härtung der Firewall

Update: 20.12.2024

Neben dem SSL-VPN verzeichnen wir zunehmend auch Brute-Force-Angriffe auf das Access Portal von WatchGuard Firewalls.

Falls Sie das genannte Feature nutzen, sollten Sie unbedingt die im Artikel empfohlenen Best-Practices (“Block Failed Authentications”, MFA, Geo-Filter,…) umsetzen.

Update: 23.10.2024

WatchGuard hat weltweit Brute-Force-Angriffe auf SSL-VPNs festgestellt, die zu einer ungewöhnlich hohen Anzahl unbekannter Anmeldeversuche beim AuthPoint-Authentifizierungsdienst geführt haben. Diese Angriffe können Dienstunterbrechungen verursachen, die die Servicequalität beeinträchtigen und bei einigen Kunden zu fehlgeschlagenen Authentifizierungssitzungen, Zeitüberschreitungen oder Abbrüchen führen können. Die Brute-Force-Angriffe sind jedoch nicht direkt gegen AuthPoint gerichtet und haben keine Sicherheitsverletzungen bei den WatchGuard-Diensten verursacht. Weitere Infos unter https://status.watchguard.com oder im WatchGuard Support Center unter >> Detect and mitigate brute force attacks that target Mobile VPN with SSL (SSLVPN).

Problem:

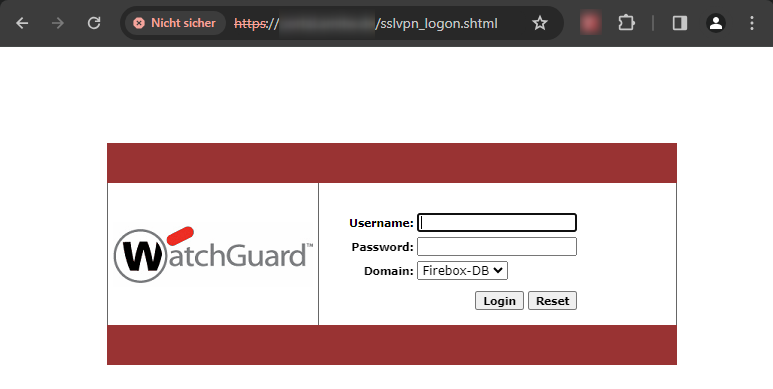

Aktuell sehen wir in den Logs vieler Kundenfirewalls Brute-Force-Attacken auf den WatchGuard SSLVPN bzw. das dazugehörige SSLVPN Portal (https://<Ext.-IP>/sslvpn_logon.shtml).

Die Logs zeigen, dass die Angreifer nicht nur Benutzernamen und Passwörter „raten“, sondern auch gezielt die Anmeldeserver des SSLVPN Portals auslesen. Neben typischen Benutzernamen werden so auch alternative Anmeldeserver angesprochen, welche ggf. keine MFA (Multifaktor-Authentifizierung) konfiguriert haben.

Bin ich betroffen?

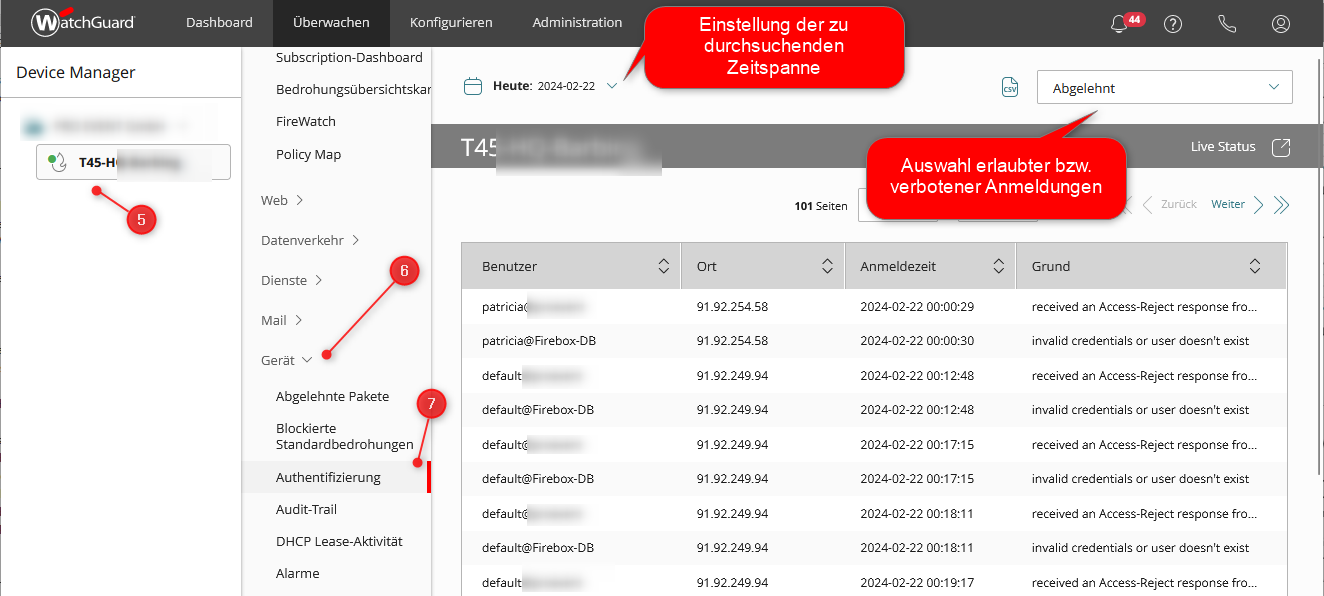

Prüfen Sie über Ihren Log-Server, ob Sie von dem SSLVPN-Angriff betroffen sind. Via WatchGuard Dimension oder Cloud Visiblity sehen Sie alle fehlgeschlagenen und erfolgreichen Authentifizierungen.

Variante 1: Prüfung der Logs via „WatchGuard Dimension“

Melden Sie sich in Ihrer WatchGuard Dimension an, öffnen Sie die entsprechenden Firewalls:

Variante 2: Prüfung der Logs via „WatchGuard Cloud Visibility“

Melden Sie sich unter https://watchguard.com an und wechseln Sie in die WatchGuard Cloud:

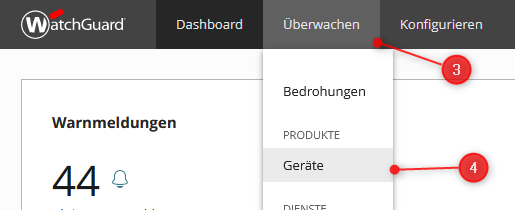

Wechseln Sie zu „Überwachen“ -> „Geräte“:

Auswertung:

Lösungsvorschläge:

Zur Härtung der Firewall können folgende Lösungsansätze kombiniert werden:

- Datenhygiene: Bereinigen/Deaktivieren Sie unnötige User in der Firebox-DB, Ihrem LDAP,…

- AuthPoint MFA: Absicherung des Zugriffs via MFA (z.B. >> WatchGuard AuthPoint)

Wichtig: Deaktivieren Sie alternative Anmeldeserver ohne MFA! - Secure-VPN, Network Access Control, Durchsetzung des Netzwerkzugriffs (VPN-Verbindungen werden geblockt, wenn kein WatchGuard Endpoint Schutz aus Ihrem Account installiert wurde): https://www.boc.de/boc-wp-test/2022/06/howto-absichern-des-mobile-vpn-zugriffs-via-secure-vpn

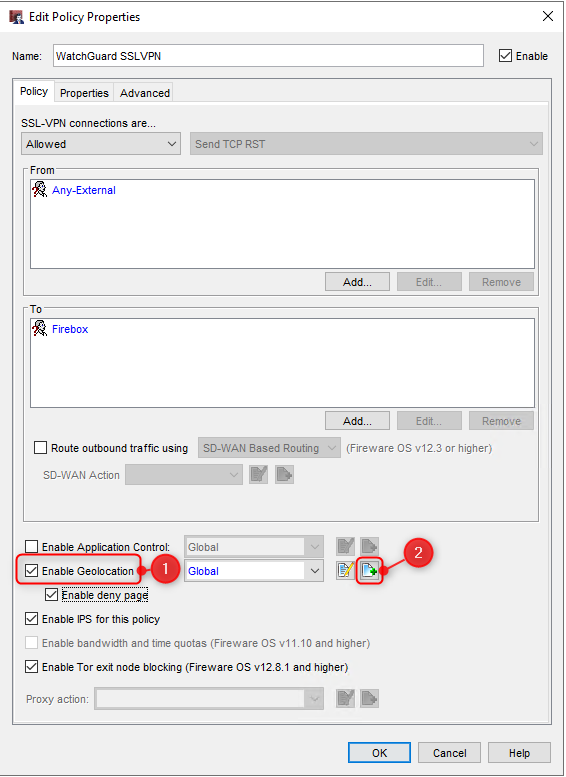

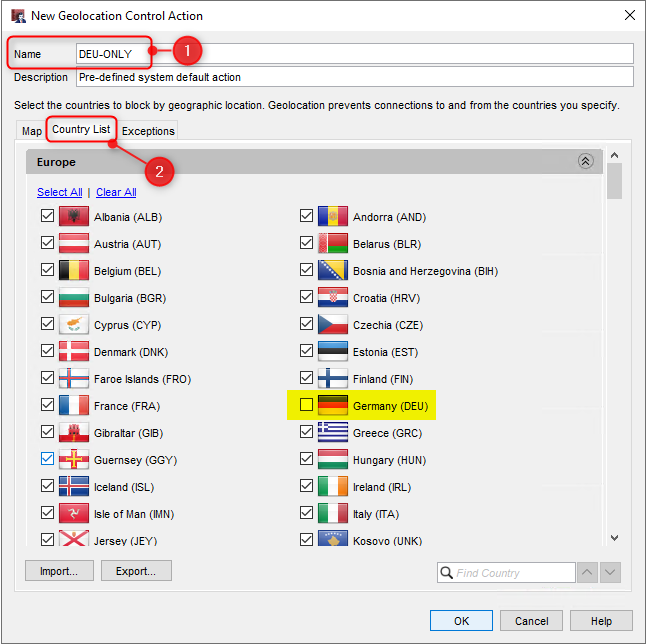

- Geo-Filter: Einschränkung des VPN-Zugriffs auf relevante Länder (z.B. bei Behörden oder regionalen Firmen auf GER oder EU)

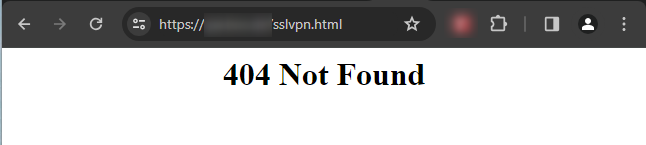

- Abschalten des SSLVPN-Portals

- Least-Privilege-Prinzip: User sollten immer nur die nötigsten Berechtigungen zugewiesen bekommen

- Erstellen Sie einen automatischen Report für Firewall-Authentifizierungen (erfolgreiche sowie gescheiterte Logins)

- Schalten Sie nicht genutzte Mobile-VPN Protokolle auf Ihrer Firewall aus

- Verwenden Sie alternative Mobile-VPNs

- Abweichender Port für SSLVPN (geringer Security-Mehrwert)

- Update: Fireware 12.10.4 U2 (Build B702217): Aktivieren des Block Failed Login Features

- Bei vorhandenem Linux-Know-How: Setup eines Syslog-Servers mit Fail2Ban-for-WatchGuard

Fazit / Empfehlung:

Primär sehen wir MFA (z.B. via WatchGuard AuthPoint) als effizientesten Schutz gegen Angriffe auf sichere VPN-Protokolle. Eine >> geführte Installation von AuthPoint MFA ist in zwei Stunden leicht zu bewerkstelligen und bietet einen erheblichen Security Mehrwert (MFA ist häufig eine Grundvoraussetzung für Cyber-Versicherungen oder Zertifizierungen).

Neben MFA sollte die Angriffsfläche auf ein Minimum reduziert werden (Datenhygiene, Geo-Filterung, Least-Privilege-Prinzip).

Falls Sie Unterstützung bei der Härtung Ihres Mobile-VPNs benötigen, können Sie gerne einen >> Support-Case bei uns eröffnen.

WatchGuard AuthPoint MFA kann kurzfristig über Trial Lizenzen mit bis zu 60 Tagen Laufzeit getestet werden, die Einrichtung geschieht typischerweise pauschal in 2 Stunden. Aktuell gibt es auch deutliche Rabatte bspw. über die MSSP Promotion, sprechen Sie hierzu gerne mit unserem Vertrieb (Tel.: +49 208 8596440 oder via eMail an vertrieb@boc.de). Hier der Link zu unserer AuthPoint Startseite >> WatchGuard AuthPoint Startseite.

bei verwendung von radius ist NPS logmonitor hilfreich

das grössere problem sehe ich allerdings bei BOVPN über TLS !!!

wenn hier ein schwaches kennwort über viele jahre nicht geändert wird.

Hallo N,

danke für die Ergänzung. BOVPN over TLS ist für mich nicht der Favorit für Standortvernetzungen, aber hat natürlich seine Daseinsberechtigung!

Grüße

Johannes Wolfsteiner

Kann es sein, dass der Punkt, bzw. das LOG für Authentifizierung aus der Watchguard Cloud entfernt wurde? Ich habe es gestern noch an der Stelle kontrolliert. Heute gibt es den Menüpunkt nicht mehr…

Hallo ML,

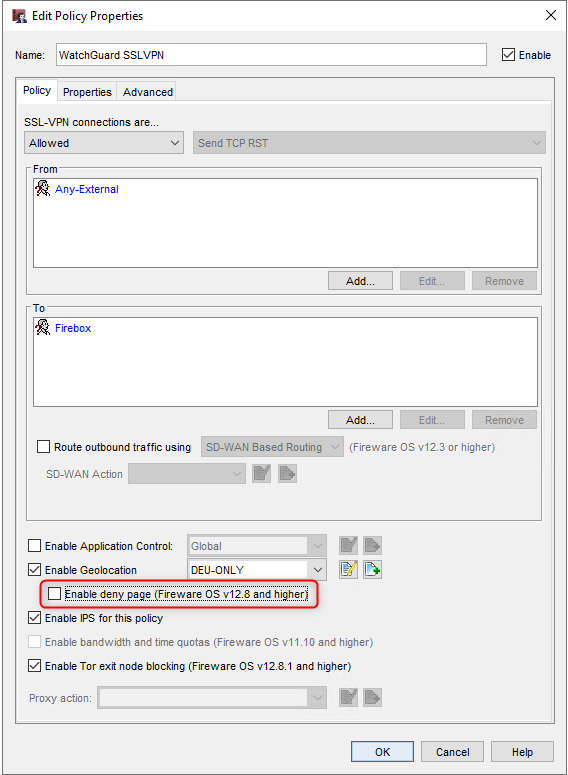

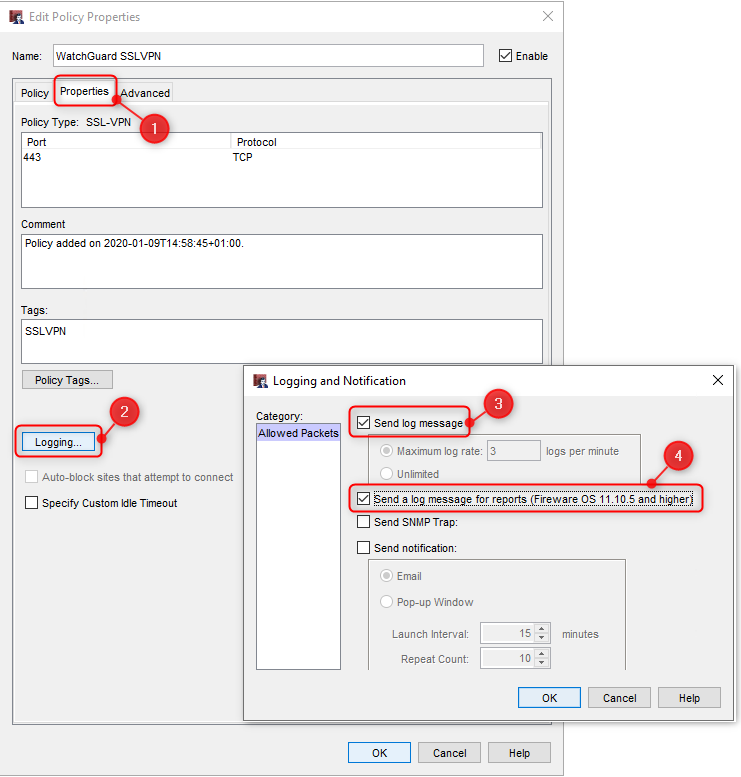

prüfen Sie bitte, ob bei der Policy “WatchGuard SSLVPN” das Logging aktiv ist (“Send log message”, sowie “Send log message for reports”). Triggern Sie ein Log-Event durch eine Authentifizierung am SSLVPN. Nach ein paar Minuten sollte das Log-Event in der Cloud sichtbar sein. Geben Sie gerne Feedback, ob das Problem gelöst wurde.

Grüße

Johannes Wolfsteiner

Hallo Herr Wolfsteiner,

Das Logging ist aktiviert, allerdings fehlt der Punkt im Cloud Menü völlig. Gestern war er noch da.

Unter Gerät steht normalerweise:

Abgelehnte Pakete

Blockierte Standardbedrohungen

Authentifizierung

Audit-Trail

DHCP Lease Aktivität

Alarme

Bei uns fehlt nun aber der komplette Punkt Authentifizierung

kurzes Update – jetzt ist der Punkt wieder da. Genau wie Audit-Trail. Der Punkt war auch verschwunden…

Super, danke für die Rückmeldung.

Wenn wir den Port der SSLVPN-Verbindung geändert haben und trotzdem abgelehnte Verbindungsversuche protokolliert werden, heißt das, das

– die Angreifer versuchen, über den Port 443, der für SSLVPN nicht verwendet wird, einzudringen ?

… oder…

– die Angreifer vorher ermittelt haben, welcher Port verwendet wird und attackieren über diesen Port ?

Danke und Grüße

Frank

Hallo Frank,

falls die Firebox ansonsten nicht auf Port 443 lauscht (sollte nicht der Fall sein), wird der Zugriff über den angepassten Port kommen (ist auch bei anderen Fireboxen bereits aufgefallen). Im Log-Search kann nach der Policy “WatchGuard SSLVPN” gesucht werden. Die Source-IPs können mit den IPs der fehlgeschlagenen Authentifizierungen abgeglichen werden.