Webblocker Server is not available (seit 25.01.2018)

[UPDATE, 26.01.2018, 10:39 Uhr]: Das Problem scheint mittlerweile behoben zu sein!

Seit dem 25.01.2018 abends gibt es offenbar Probleme mit der WebBlocker-Infrastruktur.

Symptome / Notification E-Mail:

-

WebBlocker.<name der webblocker action>

Appliance: <name der appliance>

Time: Fri Jan 26 07:42:42 2018 (CET)

Process: https

Message: Policy Name: Internet.HTTPS-proxy.Out-00 Action: ProxyAllow: Reason: HTTPS service unavailable

Source IP: x.x.x.x Source Port: 64223 Destination IP: y.y.y.y Destination Port: 443

error: Webblocker server is not available service: WebBlocker.Standard cats: dstname: xxx.xxx.xxx - Surfen im Web ist allgemein langsam

Wenn der Webblocker Server nicht erreichbar ist, läuft für jeden Webzugriff ein voreingestellter Timeout von 5 Sekunden, ab dem dann die ausgewählte Action greift.

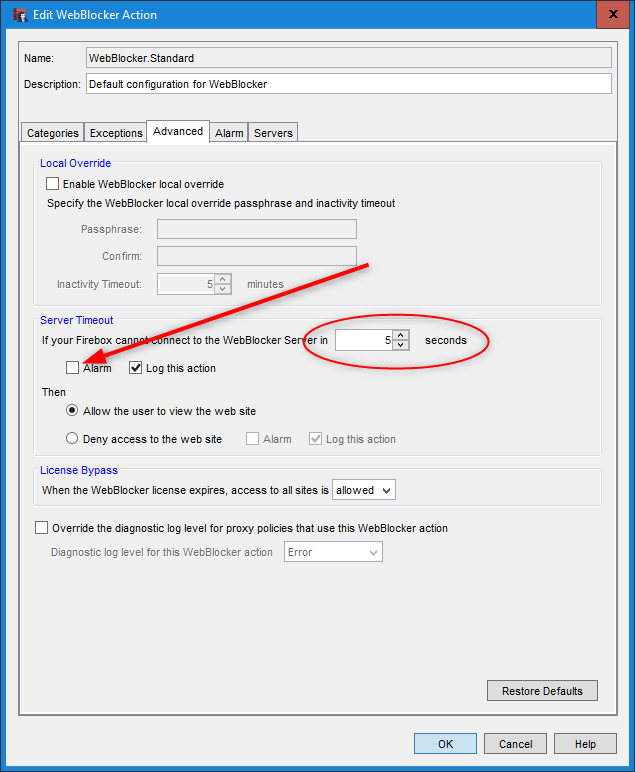

Zu finden unter: Policy Manager => Setup => Actions => Webblocker => <Webblocker action auswählen> => Tab Advanced.

Als System Default ist dort hinterlegt: Deny access to the web site, was dazu führt, dass eben auf gar keine Webseiten mehr zugegriffen werden kann, weil die Zugehörigkeit zu einer WebBlocker-Kategorie nicht überprüft werden kann. Wir empfehlen grundsätzlich, auf Allow the user to view the web site umzustellen (nicht nur wegen der aktuellen Situation). Im Zustand “Allow” würde dann trotz Nicht-Errreichbarkeit der Webblocker-Infrastruktur der Zugriff auf HTTP / HTTPS Webseiten möglich sein – wenn auch durch den Timeout zeitverzögert, aus Usersicht also “langsam”. Um dies in der aktuellen Situation etwas zu entzerren, empfehlen wir, den Timeout auf einen niedrigeren Wert von z.B. 2 Sekunden einzustellen. Auch Alarm, sprich die Notification per E-Mail sollte derzeit temporär ausgeschaltet werden.