HOWTO: WatchGuard Firebox Firmware-Upgrade

Ein regelmäßiges Firmware-Upgrade ist essenziell, um die Sicherheit und Leistungsfähigkeit Ihrer WatchGuard Firebox zu gewährleisten. Mit jeder neuen Version werden Sicherheitslücken geschlossen, neue Funktionen hinzugefügt und die Stabilität verbessert. Doch wie lässt sich ein solches Upgrade am besten durchführen?

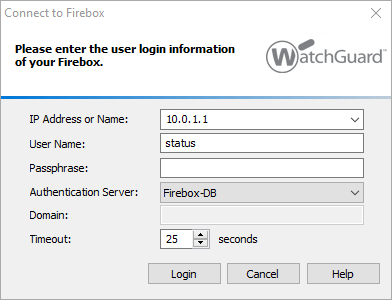

In diesem HOWTO-Artikel zeigen wir Ihnen drei verschiedene Methoden, mit denen Sie das Firmware-Upgrade Ihrer Firebox sicher und effizient durchführen können: