Swyxit! IPS false positive

Setup:

SwyxIt!-Softphone greift auf Swyx-TK-Anlage via BOVPN-Tunnel zu.

Symptom:

Swyxit Softphone Client zeigt keinen Status nach Login.

Beobachtung:

auf der Firewall sind folgende Log-Einträge zu sehen:

SwyxIt!-Softphone greift auf Swyx-TK-Anlage via BOVPN-Tunnel zu.

Swyxit Softphone Client zeigt keinen Status nach Login.

auf der Firewall sind folgende Log-Einträge zu sehen:

In diesem Blog-Beitrag wollen wir die Hotspot-Login-Seite des Gateway Wireless Controllers verändern, damit sie unter Mobile Devices etwas hübscher aussieht und besser bedienbar wird.

Uns erreichen aktuell einige Anfragen, wie eine Konfiguration einer (alten) WatchGuard T10/30/50/15/35/55 auf die neuen T-Modelle T20, T40 und T80 durchzuführen ist.

Wenn sehr langlaufende Zertifikate auf einer Firebox installiert sind, werden diese unter Umständern als abgelaufen angezeigt obwohl sie noch viele Jahre gültig sind.

Das folgende Bild zeigt links die Anzeige des WatchGuard System Managers – er zeigt bei Zertifikaten (gültig bis 2038 oder 2049) ein “expired” an; auf der rechten Seite ist die identische Box abgebildet, allerdings stammt der Screenshot vom Firebox System Manager – Hier ist die Anzeige korrekt.

Vor Kurzem wurden wir auf einen Fall aufmerksam, der wieder einmal verdeutlicht, warum die Outgoing Policy nicht verwendet werden sollte. In diesem Artikel beschreiben wir das beim Kunden vorliegende Setup, das aufgetretene Problem sowie entsprechende Lösungsansätze und Empfehlungen.

Symptom:

beim Zugriff auf die HotSpot-Admin-Seite unter https://<ip-der-firewall>:8080/wirelessguest/ beschwert sich der Browser über ERR_TOO_MANY_REDIRECTS.

Ursache:

Dies tritt unter aktueller Fireware (uns sind derzeit bekannt: 12.5.3/12.5.4) in bestimmten Konstellationen auf, falls der Hotspot über den Policy Manager konfiguriert wurde.

Workaround:

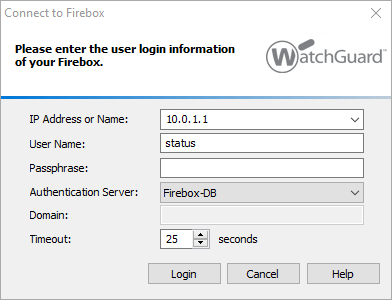

Die Drop-Down-Liste des WatchGuard System Managers beim Connect auf die Fireboxen bzw. Management-Server

Die Connect-Liste des System Managers kann wie folgt mit Regedit bearbeitet werden:

[Computer\HKEY_CURRENT_USER\Software\WatchGuard Technologies, Inc.] "fbMRU"

Das “fb” in “fbMRU” steht für Firebox.

Analog dazu ist folgender Registry Key für die Liste der Management-Server vorhanden:

[Computer\HKEY_CURRENT_USER\Software\WatchGuard Technologies, Inc.] "vpnMRU"

Der Name “vpn” in “vpnMRU” ist vermutlich historisch bedingt, da damals[tm] der Management-Server zunächst nur für eine zentrale Verwaltung der BOVPNs verfügbar war. Solche Namensgebungen halten sich aber bekannterweise sehr hartnäckig 😉

Vielen Dank an Hr. Brian Schneider für die Anregung zu diesem Blog-Post.

Die Liste des SSL-VPN Clients findet sich hier:

[Computer\HKEY_CURRENT_USER\SOFTWARE\WatchGuard\SSLVPNClient\Settings] "Server"

In Zeiten von Corona steigt der Anspruch an eine stabile und wartungsarme VPN-Verbindung enorm. Unter Windows 10 können Sie mit Boardmitteln einen performanten IKEv2-Tunnel zu Ihrer WatchGuard aufbauen.

Ein Kunde hatte gerade ein Problem, einen IPSec BOVPN-Tunnel zwischen WatchGuard und Fortinet / Fortigate aufzubauen.

Setup: physikalische WatchGuard => Oracle Cloud => NAT => Virtuelle Fortinet

In einer Telko mit dem Kunden und dem Techniker, der die Fortinet konfiguriert, konnten wir debuggen.

Alle Settings (IKEv1) haben soweit gepasst, allerdings kam immer ein Fehler (auf der WG gemeldet):

IKE phase-1 negotiation from xx.xx.xx.xx:500 to yy.yy.yy.yy:500 failed. Gateway-Endpoint='name-des-gateways' Reason=Authentication failure due to mismatched ID setting

Laut Aussage des Technikers kann man bei der Fortigate die ID aber nicht einstellen; die Fortinet würde

die ID erst auf Anfrage der Gegenstelle überhaupt senden, und dann dort die externe IP reinschreiben.

(also ID = externe IP, nicht die „externe IP aus dem Transfernetz“. => bei der WatchGuard dann remote ip = remote id).

Ein Erhöhen des Diagnostic log level auf info hat nichts wirklich Neues gegeben.

Ein Erhöhen des Diagnostic log level auf debug brachte dann eine Meldung zutage:

„invalid payload type (FQDN)“ oder so ähnlich. Wir haben leider keinen Screenshot dazu.

die WG hat also Type=IP erwartet und Type=FQDN erhalten.

Ich habe danach die Remote-ID umgestellt:

( ) By IP Address (*) By Domain Information => (*) Domain Name => Die remote IP-Adresse als Domain Name eintragen

hat geholfen:

nach dem Abspeichern kam der Tunnel sofort hoch.

Wake on Lan (WOL) erlaubt es PCs/Server/Notebooks aus der Ferne zu starten und im Anschluss via RDP oder ähnliche Protokolle fernzusteuern. Diese Funktion kann besonders für gelegentliche Home Office User/Wartungsarbeiten ein nettes Feature sein:

Weiterlesen