HOWTO: Verteilung von IKEv2 VPN via GPO

In Zeiten von Corona steigt der Anspruch an eine stabile und wartungsarme VPN-Verbindung enorm. Unter Windows 10 können Sie mit Boardmitteln einen performanten IKEv2-Tunnel zu Ihrer WatchGuard aufbauen.

Die manuelle Installation am Client benötigt Admin-Berechtigungen und viele Funktionen sind nur über die Powershell mühsam konfigurierbar. Bei einer Anpassung der VPN-Parameter auf der WatchGuard Firewall, müssen alle Endpunkte entsprechend nachkonfiguriert werden (z.B. Tunnel-Routen). Die Verwendung einer Gruppenrichtlinie erlaubt uns die VPN-Settings automatisiert an hunderte von Clients zu pushen.

Im nachfolgenden Beispiel zeige ich Ihnen, wie ein IKEv2 Tunnel automatisch via Gruppenrichtlinien unter Windows installiert und aktualisiert werden kann.

Voraussetzungen

- Active Directory + NPS oder noch besser AuthPoint (Beispiel NPS)

- Windows 10

- WatchGuard Fireware v12.1 oder neuer

Vorgehen

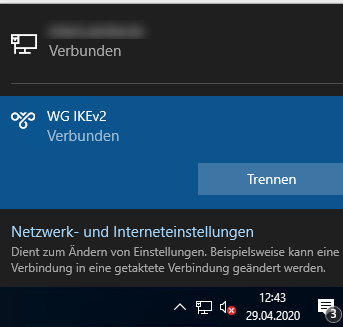

- Installieren Sie einen IKEv2-Tunnel (Beispiel IKEv2) und testen Sie die Verbindung:

- Passen Sie die VPN-Einstellungen nach Ihren Bedürfnissen an

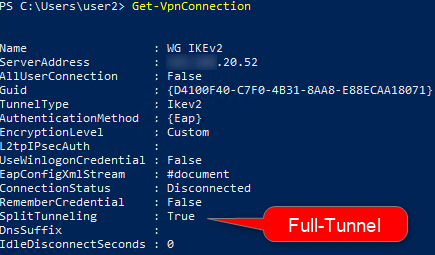

- Anzeigen von VPN Settings via Powershell:

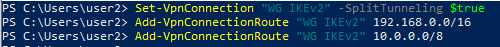

- Optional: Aktivierung von Split-Tunneling und Ergänzen von Tunnel-Routen (Subnetze 192.168.0.0/16 und 10.0.0.0/8 werden getunnelt)

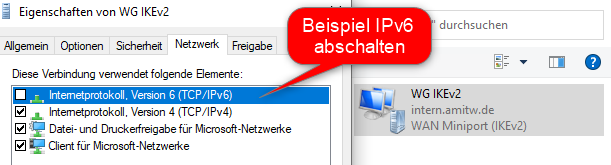

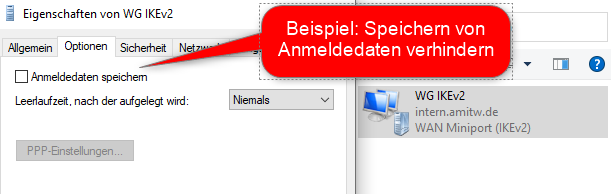

- Optional: Einige Einstellungen können auch direkt im Netzwerkinterface angepasst werden

- Anzeigen von VPN Settings via Powershell:

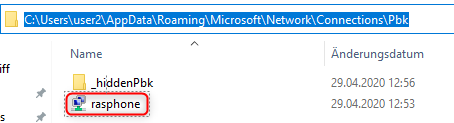

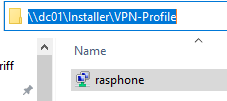

- Kopieren Sie die angepasste VPN-Datei in ein freigegebenes Verzeichnis

Quelle: %appdata%\Microsoft\Network\Connections\Pbk

Ziel: Freigabe

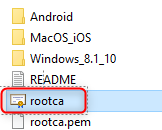

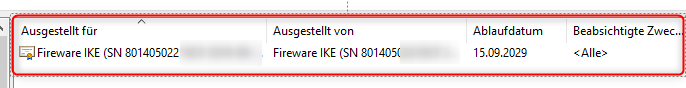

- Kopieren Sie das Server-Zertifikat des IKEv2-Installers ebenfalls in das Verzeichnis

- Erstellen Sie eine neue Gruppenrichtlinie und verknüpfen Sie diese mit der entsprechenden OU, welche die gewünschten Windows-Clients enthält.

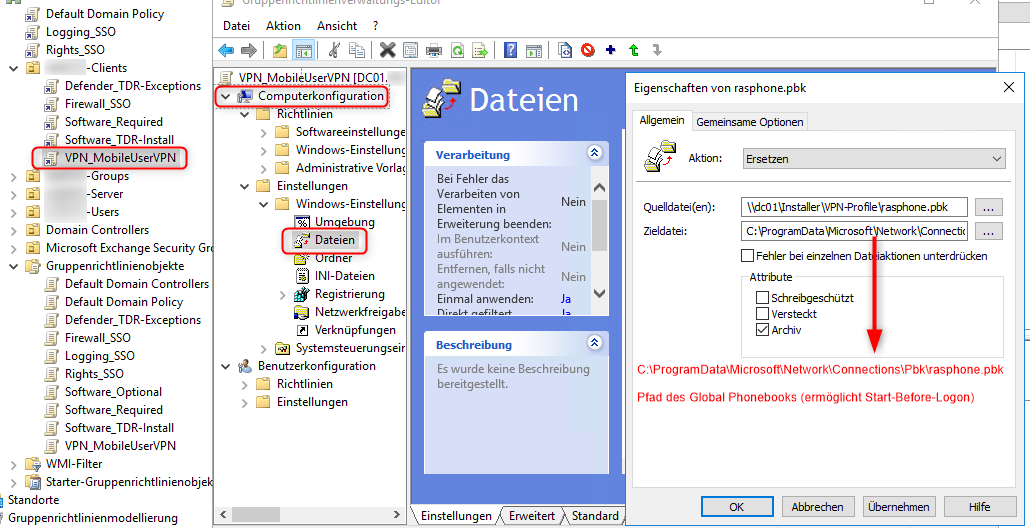

- Erstellen Sie einen Kopiervorgang

(Computerkonfiguration -> Einstellungen -> Windows-Einstellungen -> Dateien)

Quelle: VPN Datei (UNC-Pfad!)

Ziel: Global Phonebook (C:\ProgramData\Microsoft\Network\Connections\Pbk\rasphone.pbk)

Tipp: Unter “gemeinsame Optionen” können Sie die Verteilung z. B. auf Computergruppen oder Geräte mit Akku einschränken - Verteilen Sie das Zertifikat der IKEv2-Zertifizierungsstelle

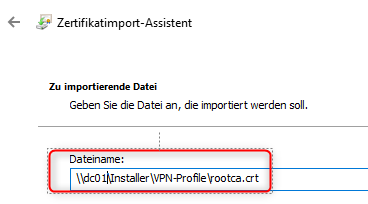

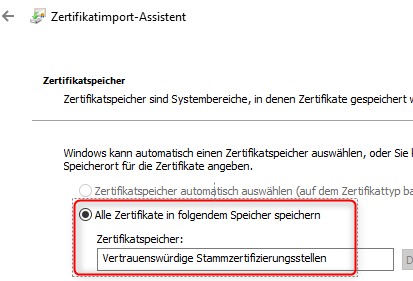

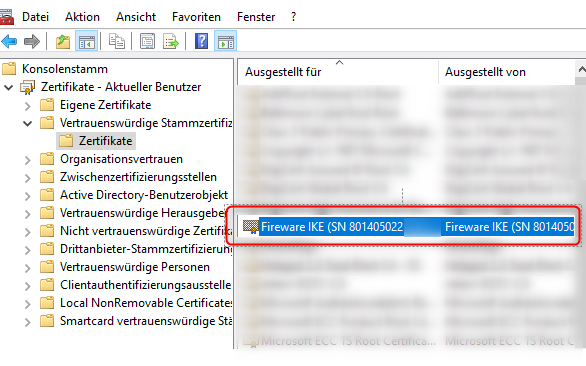

(Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Richtlinien für öffentliche Schlüssel -> Vertrauenswürdige Stammzertifizierungsstellen -> Rechtsklick und Importieren)

- Erstellen Sie einen Kopiervorgang

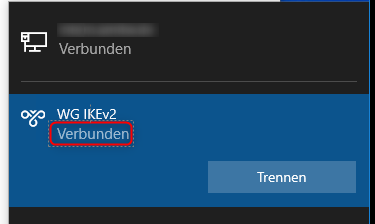

- Führen Sie auf einem PC in der gewählten OU einen Neustart oder gpupdate aus und prüfen Sie, ob die VPN-Einstellungen entsprechend übernommen werden

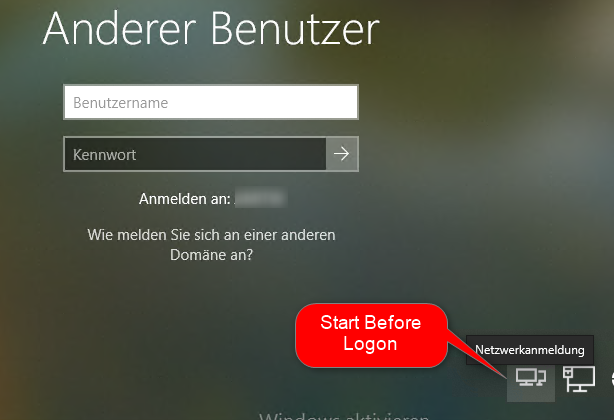

- Start Before Logon:

Zertifikat:

VPN:

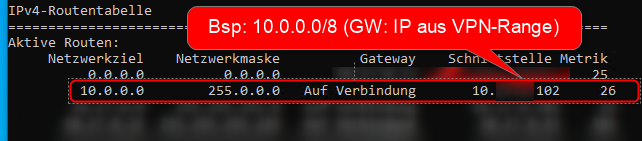

Routen (route print bei aktivem VPN):

Weitere Infos finden Sie in diesem >>> Knowledgebase-Artikel von WatchGuard.

Die VPN routen werden nicht in die pbk Datei übernommen. Ich vermute, dass die in die Registry geschrieben werden. Funktioniert aber sonst einwandfrei

Guten Tag,

Sie sollten unter “NumRoutes” und “Routes” die Routen in der PBK finden – allerdings nicht als Klartext. Bei meinen Tests wurden die Routen mit auf andere Maschinen übernommen.

Sie können die gesetzten Routen wie folgt prüfen:

(PowerShell)

$conn = Get-VpnConnection -Name "VPN Connection"$conn.routes

Hallo Herr Wolfsteiner,

danke für die Rückmeldung. Ich habe die Routen sicherheitshalber mit in meine PowerShell Datei gepackt die ich per Softwareverteilung an die Clients schicke.

Vielen Dank für diese schöne Anleitung. Was bei mir einfach nicht funktioniert ist die Anmeldung mit einem noch nicht zwischengespeicherten Benutzer. Das VPN wird verbunden doch dann kommt die Meldung Domäne nicht verfügbar. Sprich VPN funktioniert aber Windowsanmeldung nicht. Es kommt die Meldung: Sie können mit diesen Anmeldeinformationen nicht angemeldet werden, weil Ihre Domäne nicht verfügbar ist.

Es sieht also so aus als er die Route zum Domänen Controller nicht hat.

Ich habe sie aber eingetragen das kann man daran erkennen – verbinde ich mich nun mit einem anderen Benutzer der schon mal auf diesem Computer angemeldet war funktioniert das VPN Login mit Windowsanmeldung und ich kann alles pingen (DC) und erreichen.

Und es geht noch weiter lasse ich nun das VPN aktiv melde mich ab, kann ich mich danach ohne Probleme mit dem “neuen” Benutzer anmelden mit dem es zuvor noch nicht ging.

Es scheint also evtl. mit der Route was nicht zu stimmen aber ich weiß nicht wie ich da Troubleshooten kann wenn die Route nur beim quasi Single Sign On nicht funktioniert danach aber schon. Deaktiviere ich nun Split Tunnel funktioniert die Anmeldung. Es ist zum Verzweifeln. Haben Sie einen Tipp wo ich noch ansetzen könnte?

Vielen Dank!

Hallo Peter,

ich kann hier leider nur mutmaßen.

1) IKEv2 ist eigentlich für Full-Tunnel ausgelegt.

2) mit einem Full-Tunnel funktioniert auch alles.

wir ändern hier mit dem Split-Tunnel-before-login gleich zwei defaults, die so

nicht vorgesehen sind: Full-Tunnel vs. Split-Tunnel, und dann zusätzlich

User-Based VPN vs. All-User VPN.

Was ist, wenn das Windows hier die Split-Tunnelling-Information beim USER speichert, und nicht beim All-Users-IKEv2-PBK?

vielleicht auch nur bei dem User, mit dem man den Tunnel angelegt hat?

ich meine mich erinnern zu können, irgendwo mal gelesen zu haben, dass die Routen irgendwie anders gespeichert würden.

Vielleicht hilft hier ein Blick in die .pbk Datei.

viele Grüße

— Werner

Hallo Peter,

Hast du noch eine Lösung gefunden? Ich habe das selbe Problem wie du, dass ich mich nicht anmelden kann weil er die Domäne nicht findet.

Windows kann sich nicht in der Domäne anmelden, weil beim Systemstart das VPN noch nicht steht.

Ggf. hilft hier ein Eintrag der DCs in der LMHOSTS-Datei?

HAllo, seit dem gestrigen Patchday funktioniert der VPN Tunnel nicht mehr – siehe auch hier von heise

L2TP over IPSEC VPN-Verbindungen in Windows 10/11 kaputt

Die Updates KB5009566 für Windows 11 und KB5009543 für Windows 10 20H2 – 21H2 verhindern die VPN-Verbindungsaufnahme mit L2TP over IPSEC über die betreffenden Windows-Clients, berichteten Betroffene. Beim Versuch einer Verbindungsaufnahme kommt der Fehler “The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remote computer”.