WatchGuard nicht von SSH-Backdoor-Attacke auf XZ-Tools betroffen

Der Open-Source Anbieter Red Hat hat am 29.03.2024 bekannt gegeben, dass in den Versionen 5.6.0 und 5.6.1 der XZ-Tools und -Bibliotheken bösartiger Code entdeckt wurde, der es einem Angreifer ermöglicht mit einem sorgfältig erstellten öffentlichen SSH-Schlüssel beliebigen Code mit SYSTEM-Berechtigungen auf betroffenen Linux-basierten Systemen auszuführen. Die Schwachstelle wurde als CVE-2024-3094 veröffentlicht.

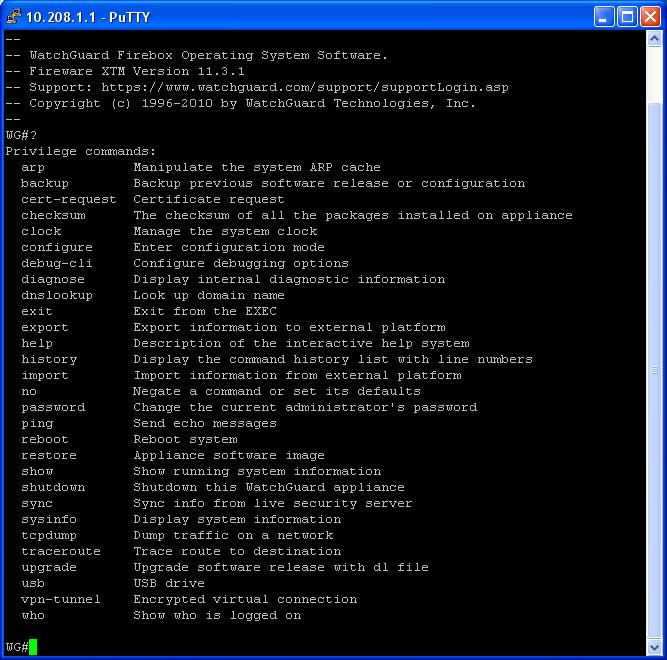

Wir haben bereits eine Bestätigung von WatchGuard erhalten, dass sämtliche WatchGuard Produkte NICHT von dieser Sicherheitslücke betroffen sind:

https://www.watchguard.com/de/wgrd-psirt/advisory/wgsa-2024-00007

Die betroffene Bibliothek liblzma dient zum Verarbeiten gepackter Dateien im xz-Format und wird auch von anderer Software unter Linux, Windows und macOS verwendet. Die Bibliothek kann neben anderen Anwendungen indirekt von OpenSSH verwendet werden. Die Backdoor wurde sorgfältig so konstruiert, dass sie nur dann ausgelöst wird, wenn OpenSSH die Bibliothek verwendet.