Telekom ALL-IP Umstellung

Wie kommt man schmerzfrei von (V)DSL + ISDN + Telefonanlage zu ALL-IP? Dieser Artikel liefert die nötigen Hintergrundinfos sowie eine mögliche und inzwischen mehrfach erfolgreich praktizierte Lösung.

Ausgangssituation

- T-DSL-Business / VDSL 50 mit fester IP

- Speedport 221

- Watchguard XTM-33w

- ISDN-Mehrgeräte-Anschluß

- Agfeo-Telefonanlage mit Systemtelefon, 3 ISDN-Telefonen, Fax, mehreren Analog-Geräten sowie Türsprechnebenstellen mit Türöffnerkontakt.

Ziel

- Umstellung auf ALL/IP Voice/Data S VDSL mit fester IP

- Vorbereitung auf Vectoring / Annex-J

- Verwendung von eigenen Geräten

- Nutzen der Watchguard Firewall wie bisher

- Nutzen der Agfeo-Telefonanlage wie bisher

Lösungsfindung

- Mehrere Telefonate mit dem Geschäftskundenvertrieb

- bisheriger Speedport “kann das nicht”.

- empfohlen wurde der Zyxel Speedlink 5501 (“pppoe-Bridge”) oder/und eine Telefonanlage der Octopus-Linie.

- Verwendet wurde letztlich ein DrayTek-130 als Annex-J-fähiges DSL-Modem, die Watchguard als Firewall (pppoe) sowie eine Fritzbox 7390 als SIP <=> ISDN Gateway

Umstellung des Modems

Das DSL-Modem muss eventuell gar nicht umgestellt werden. In dieser Konfiguration wurde jedoch auf einen Draytek Vigor 130 als Modem umgestellt, damit der Anschluß hier auch für Annex-J (Vectoring) vorbereitet ist.

Der Modem-Router Draytek 130 kann als einfacher Router betrieben werden oder als “dummes” DSL-Modem.

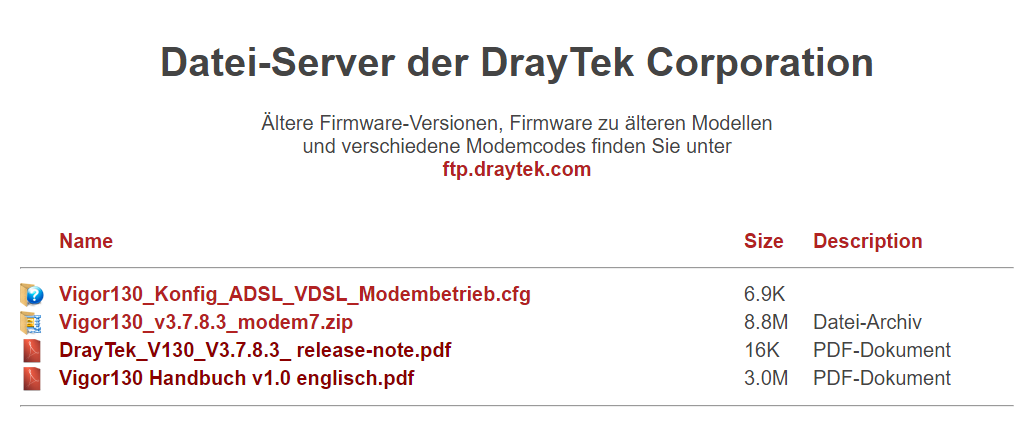

Hierfür muss unter http://myvigoreu.draytek.com/download_de/Vigor130/ die aktuelle Firmware geladen werden, ebenso ist dort ein Konfigurationstemplate für den PPPoE-Bridge-Mode vorhanden.

Die folgenden Dateien

* Vigor130_v3.7.8.3_modem7.zip

* Vigor103_Konfig_ADSL_VDSL_Modembetrieb.cfg

werden heruntergeladen und gespeichert.

(die oben genannten Releases waren die Releases Stand März 2016, Stand 03.August gibt es bereits die Version 3.7.9.1. Es kann durchaus sein, daß inzwischen aktuellere Firmware-Releases zur Verfügung stehen – diese wurden aber nicht von uns getestet. In unserer Beispiel-Umgebung läuft immer noch die 3.7.8.3).

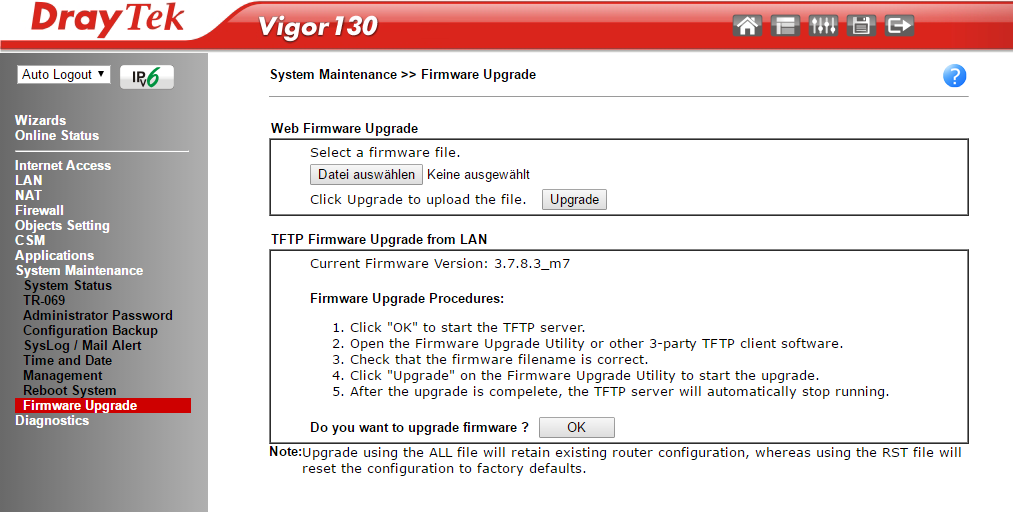

Firwware-Update flashen (Telekom = Annex-J modem7)

Die Default-IP des Draytek ist die 192.168.1.1. Auf dem PC wird also z.B. die 192.168.1.3 konfiguriert, und die Web-UI des Draytek aufgerufen. Die Default-Zugangsdaten sind “admin/admin”.

Unter System Maintenance => Firware Upgrade kann die neue Firmware hochgeladen werden.

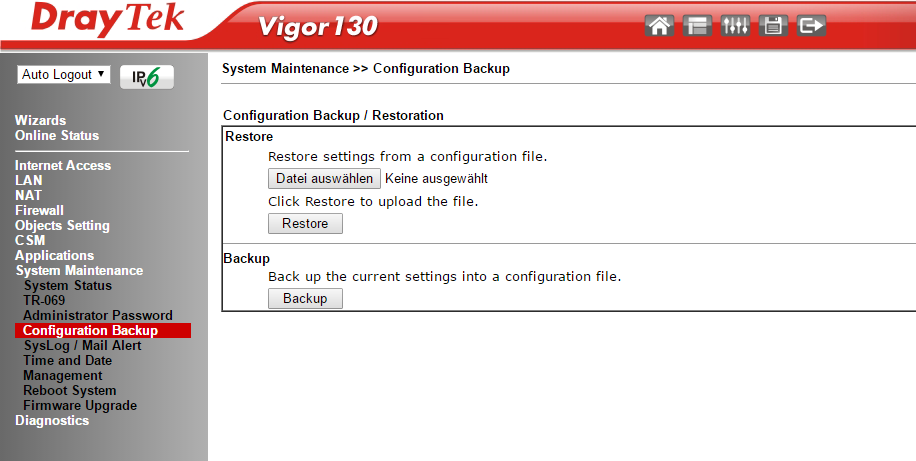

Konfiguration einspielen

Unter System Maintenance => Config Backup kann nun die neue Firmware hochgeladen werden:

Nachtrag (Oktober 2016): Seit einigen Firmware-Releases ist beim Draytek Vigor 130 der PPPoE-Bridge-Modus Teil des Factory-Defaults. Daher gibt es möglicherweise keine Config-Datei mehr zu herunterladen, weil diese nicht mehr notwendog ist.

zuletzt (nicht vergessen) das Passwort des Drayteks nochmal ändern.

Das Modem kann nun einfach anstelle des Speedport-Modems eingesetzt werden – funktioniert mit T-DSL-Business und LAN/IP. beides ist VDSL und außer in den PPPoE-Zugangsdaten gibt es keinen Unterschied.

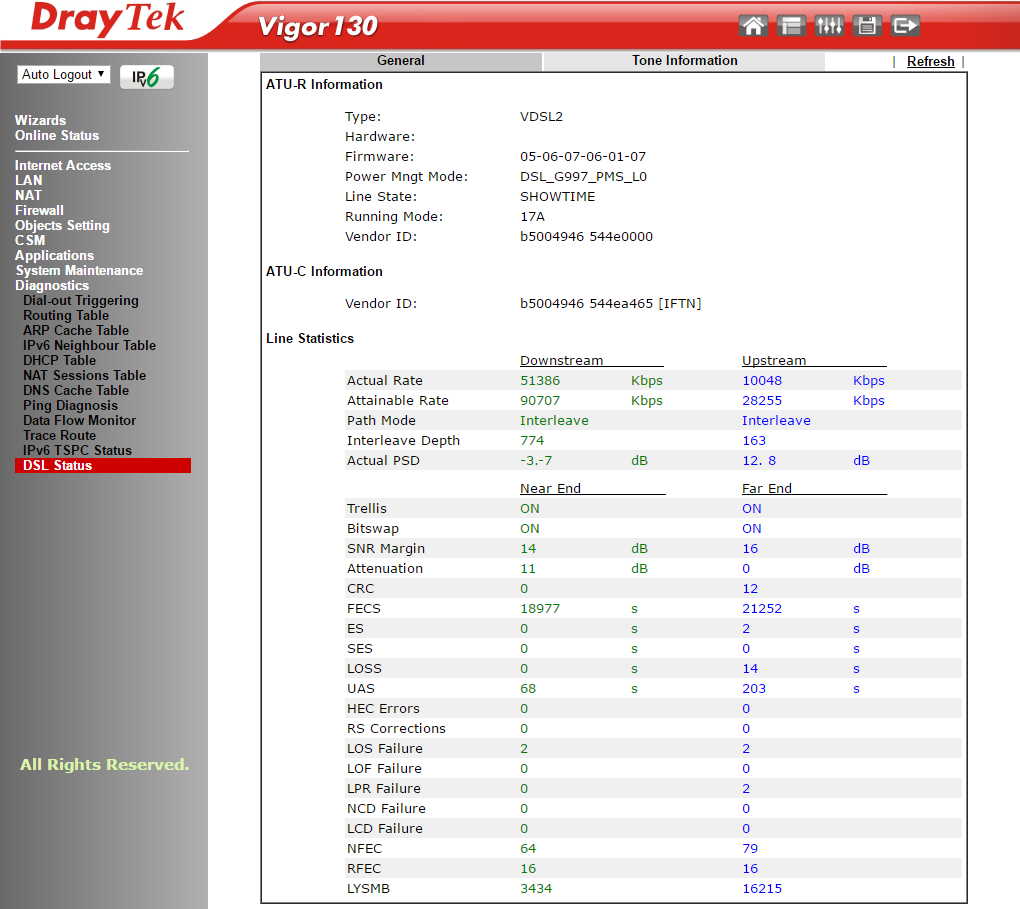

Konfiguration der Watchguard

Idealerweise wählt man für den Vigor eine IP aus einem Netz, das ansonsten nicht in Verwendung ist. Dann kann man auf der Watchguard auf dem externen Interface eine IP aus diesem netz als Secondary IP binden und vom Trusted Network aus (Policy vorausgesetzt) durch die Watchguard auf den Draytek zugreifen, um z.B. die Diagnsotrics >> DSL Status Seite des Draytek abzurufen – oder sofern irgendwann mal notwendig – ein Firmware Upgrade einzuspielen ohne umverdrahten zu müssen.

Umstellung von ISDN auf ALL-IP durch die Telekom

Die Kommunikation der Telekom im Business-Bereich ist durchaus akzeptabel. Man erhält nach Vertragsabschluss E-Mails, Briefe und Informationen per SMS. Ein paar Tage vor der eigentlichen Umstellung gibt es noch einen Erinnerungsbrief und eine Erinnerungs-SMS. Man darf jedoch daraus nicht schließen, daß man zum Zeitpunkt der Umstellung auch eine SMS erhält. 🙂

Nachdem die Telekom umgestellt hat, ist man üblicherweise weiterhin noch mit dem TDSL-Business-Zugangsdaten online, allerdings geht die ISDN-Telefonie nicht mehr.

Der Splitter kann nun aus dem Leitunsweg ausgebaut werden. Zwischen der Telekom-TAE-Dose und dem Modem ist dann kein weiteres Gerät mehr vorhanden.

Die neuen PPPoE-zugangsdaten werden einem jedoch nicht in offensichtlicher Form mitgeteilt, man erhält nur:

|Anschlusskennung| 12-stellige zahl |

|Zugangsnummer| 12-stellige zahl |

|Mitbenutzer-Nummer| 4-stellige zahl |

|Passwort| <passwort> |

Daraus ergibt sich der PPPoE-Zugang wie folgt: <anschlussnummer><zugangsnummer><mitbenutzer-nummer>@t-online.de.

Mit diesen Daten kann man sich sofort wieder ins Internet einwählen und erhält (zunächst) eine dynamische IP.

Umzug der festen IP

Eine Anleitung des Umzugs der Festen IP gibt es unter http://www.telekom.de/faq-feste-ip

Leider ist das Webfrontend nicht immer offensichtlich. Zu tun ist folgendes:

- Anmelden im T-DSL-Business-Kundencenter http://kundencenter.t-dsl-business.de/ mit den alten Zugangsdaten.

- Im Bereich Anschlußdaten => feste IP : die feste IP notieren.

- “die feste IP auf einen IP-basierten Telekom Geschäftskundenanschluß verschieben”

- Token notieren.

- ggf. die PPPoE-Zugangsdaten notieren (die lauten dann ja nicht mehr …-feste-ip-…)

- Anmelden um LAN/IP Kundencenter

- im Bereich der Zugangsdaten auf feste IP klicken. Dort bei der Telefonnummer auf ändern klicken.

- IP Übernehmen: IP eingeben und Token eingeben.

Danach wird die PPPoE-Verbindung getrennt und mit der festen IP neu aufgebaut. Je nach Konfiguration der Watchguard (wann PPPoE-Down festgestellt wird, und wie oft neu versucht wird) kann dies 2-3 Minuten dauern.

Achtung: im Gegensatz zu VDSL-Business gibt es nun keine (!) neuen PPPoE-Zugangsdaten mehr. es gelten weiterhin die oben zusammengesetzten PPPoE-Daten.

IP-Telefonie

Als praktikable Lösung (SIP IP-Telefonie-Wandler nach ISDN) wurde hier eine Fritzbox gewählt (Typ 7390, “Vorgängermodell”, gibt es preisgünstig von Carriern auf ebay). Die Fritzbox spricht auf der einen Seite SIP, und kann das ganze auf der anderen Seite als ISDN rausgeben – wobei sie hier auch (und das ist der wichtige Punkt) mit einer ISDN-Anlage sprechen kann.

Wenn hier alles richtig konfiguriert wurde, muss die Konfiguration der Telefonanlage NICHT angefasst werden.

FRITZ!Box IP-Konfiguration

Zunächst stellt man die FRITZ!Box auf die gewünschte Internet-Konfiguration ein:

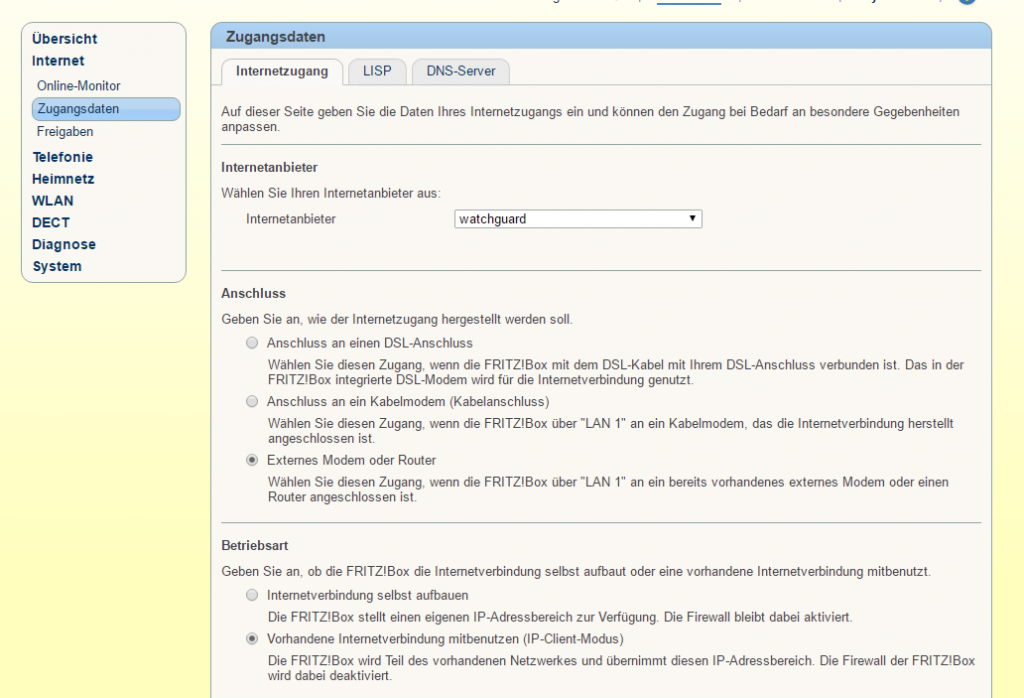

Internet => Zugangsdaten => Internetanbieter: anderer Anbieter => anderer Anbieter => ich habe hier “watchguard” als Name vergeben. Wichtig sind folgende Einstellungen:

Anschluss: Externes Modem oder Router => unsere Watchguard soll der Router sein, die Fritzbox soll das nur mitbenutzen

Betriebsart: Vorhandene Internetverbindung Mitbenutzen (IP-Client-Modus)

![]()

Die Upstream- und Down-Stream Werte in diesem Bild sind nicht relevant. Wichtig ist hier, über “Verbindungseinstellungen ändern” die Box für die Eingabe von IP, Subnetzmaske, Gateway und DNS-Server aufzuklappen und die entsprechenden Werte einzutragen.

Telefonanlage in FRITZ!Box einrichten

Hierzu geht man in der Fritzbox: auf “Telefonie” => “Telefoniegeräte” => “Neues Gerät einrichten” und aktiviert die Option “ISDN-Telefonanlage”. mit “weiter” wird anschließend den Anweisungen des Wizards gefolgt und dann ist man bereits mit der Anlangekonfiguration fertig.

Rufnummern der Telekom einrichten

Wieder in der Fritzbox auf “Telefonie” => “Eigene Rufnummern” => Neue Rufnummer. Da die Fritzbox nicht selbst das VOIP macht, ist es evtl Notwendig, “anderer Anbieter” auszuwählen. nun können die Telefonnummern, unternen Nummern, sowie die SIP-Zugangsdaten eingegeben werden.

wie gehabt: bei den Zugangsdaten die oben aufgeführten PPPoE-Daten:

<anschlussnummer><zugangsnummer><mitbenutzer-nummer>@t-online.de

das sieht dann in etwa so aus:

1235456789012345678901210001@t-online.de

Unter “Telefonie” => “Eigene Rufnummern” im Reiter Anschlußeinstellungen kann man ganz unten noch “Portweiterleitung des Internet-Routers für Telefonie aktiv halten”, sollte es zu Problemen kommen.

Vorteile der Fritzbox:

- digitaler AB (oder mehrere, je nach telefonnummer) mit Weiterleitung des Anrufes per E-Mail. Ggf. USB-Stick an Fritzbox stecken zur Speichererweiterung.

- beliebig(?) viele SIP-Nummern, auch mischbetrieb von z.B. Sipgate und Telekom

- Möglichkeit, intern bis zu 10(?) SIP-Telefone an die Fritzbox anzuschließen.

Konfiguration auf der Watchguard

Wir benötigen hier mehrere Policies.

Einfaches Setup (mehrfach getestet):

Incoming: SIP Proxy mit SNAT zur FritzboxTCP/UDP Any für von Fritzbox an Any ExternalDeny: IGMP Fritzbox an 224.0.0.1 um das Log nicht vollzuspammen.

Restriktiveres Setup:

Incoming: SIP Proxy mit SNAT zur Fritzboxdie Fritz-Box benötigt dringend DNS-Resolving (das muss über internen Server oder ggf. als Outgoing Policy erlaubt sein)Fritz-Box: Mail-Versand auf 587/submission für Statusmails (intern oder ggf. Outgoing)Outgoing: SIP Packet Filter oder alternativ SIP ProxyOutgoing: 3478/udp (STUN) weil die Fritzbox im Internen Netz genattet ist.Deny: IGMP Fritzbox an 224.0.0.1 um das Log nicht vollzuspammen.

Nachtrag (Oktober 2016):

Leider gibt es mit obigem Setup vor allem an VDSL-100 Standorten manchmal Probleme, daß bei Telefonie das Audio nur in eine Richtung funktioniert hat. Ich habe hierzu im Netz etwas gefunden für das Zusammenspiel einer Juniper SSG5 mit einer Fritzbox und das entsprechende Setup nachgebaut.

Wir benötigen folgende Regeln:

- keine SIP-Proxies auf der Watchguard, alles sind reine Packet Filter

- Ausgehend: From Fritzbox to any-External tcp-udp (alle Ports)

- Eingehend: From Any-External to SNAT-to-Fritzbox udp 3478+3479 + tcp 3478+3479 (STUN). Achtung nur Paketfilter, kein Proxy!

- Eingehend: From Any-External to SNAT-to-Fritzbox udp 5060 + tcp 5060 (SIP). Achtung nur Paketfilter, kein Proxy!

- Eingehend: From Any-External to SNAT-to-Fritzbox udp 5070 + tcp 5070 (SIP Alternativ). Achtung nur Paketfilter, kein Proxy!

- Eingehend: From Any-External to SNAT-to-Fritzbox udp Portrange 7078-7097 (RTSP-Ports, Fritzbox-Spezifisch). Achtung nur Paketfilter, kein Proxy!

Dieses Setup läuft nun auch bei VDSL-100 Anschlüssen seit einigen Wochen problemfrei.

mögliche Fallstricke

- man muss mit den neuen PPPoE-Daten eingewählt sein, sonst funktioniert die Authorisierung der SIP-Daten bei der Telekom nicht (403 – authentication failed). Die Telekom prüft hier nicht nur die SIP-Zugangsdaten sondern auch, ob die IP-Adresse mit der Einwahl übereinstimmt.

- die Fritz-Box MUSS ein default Gateway haben und MUSS DNS auflösen können, sonst findet sie die Telekom Server nicht.

- Sollte man sich bei der Fritzbox verkonfiguriert haben, man kann die Fritzbox immer unter http://169.254.1.1 erreichen, wenn man eine IP aus diesem Netz auf seinem PC gebunden hat.

Top Anleitung, danke schön!

Hallo,

ich bin durch Zufall auf diesen Artikel gestoßen, weil wir in der letzten Woche auch von DSL auf VDSL mit All-IP bei der Telekom umgestiegen sind.

Bei uns ist allerdings eine Sip TK installiert, so dass wir nur ein Zyxel Vmg1312-b30a Router als Modem im Einsatz haben. Dieser Router ist auf den Brigde Modus eingestellt.

Zur Firewall Policy habe ich anstatt der any Rule auf die TK (oder wie hier im Artikel Fritz Box) diese Ports eingestellt.

keine SIP-Proxies auf der Watchguard, alles sind reine Packet Filter, dynamic Nat habe ich auch deaktiviert – ist das nötig?

Ausgehend: From TK to fqdn=reg.sip-trunk.telekom.de; sip-trunk.telekom.de udp 5060 / 6000-50000 (abhängig von der TK) tcp 4060,4061,5060,5061 und 5004-5030

(5004 -5030 abhängig von der TK)

Eingehend: From fqdn=reg.sip-trunk.telekom.de; sip-trunk.telekom.de to SNAT-to-TK udp udp 5060 / 6000-50000 (abhängig von der TK) tcp 4060,4061,5060,5061 und 5004-5030 (5004-5030 abhängig von der TK)

Die TK läuft aktuell seit ca. einer Woche und es scheint keine Probleme zu geben. Ich werde am Wocheende nochmal schauen, ob die UDP Range wirklich von 6000-50000 (Info vom externen Dienstleister) sein muss oder noch weiter eingeschränkt werden kann. Anregungen sind herzlich Willkommen.

Hallo Herr Böggering,

welche TK-Anlage ist es denn?

Wenn man 6000-50000 freischaltet, ist der Weg zu Any nicht mehr weit – das habe ich damals der Einfachheit halber so gemacht.

Das Problem ist hier vermutlich, daß die ausgehenden Ports zur Telekom eben von der Telekom festgelegt werden und nicht von Ihrer TK-Anlage. und im SIP-Protokoll werden dann die dort für die jeweilige Verbindunge aktuell gerade definierten Ports mitgeteilt. daher werden Sie das vermutlich nicht wirklich kleiner bekommen.

Für die “normale Telefonie” bei Endkunden gibt die Telekom folgende Aussage:

UDP (out): Ports 5060, 30000-31000, 40000-41000, 3478, 3479

UDP (in): Ports 5070, 5080, 30000-31000, 40000-41000

TCP (out): Port 80, 443

bei einem Sip-Trunk können das natürlich mehr und auch andere Portranges sein.

Hallo Herr Maier,

es handelt sich um eine Mitel 470 TK.

Hilft Ihnen das weiter?

MfG

Daniel

Ach, noch ein kleiner Nachtrag zum Eintrag oben – ist die deaktiveierung von dynamic Nat nötig ?

Nein, ist hier vermutlich nicht notwendig (und wenns funktioniert: nicht anfassen) 🙂

Dynamic-Nat sagt einfach, daß alle internen IPs dynamisch auf die externe IP er Firewall ge-NAT-tet werden. Wenn Sie das abschalten, erfolgt kein NAT mehr – und das wollen Sie in den seltensten Fällen (denn das bedingt eine explizite Konfiguration wie hier mit NAT verfahren werden soll). Solche expliziten Konfigurationen benötigt man z.B., wenn man extern mehr als eine IP hat und der Interne Mailserver nicht mit der primären sondern mit der sekundedären externen IP nach draußen gehen soll.

Mir ging es hier eher darum, daß andere Besucher die Info auch erhalten => Mit Anlage 470TK => Portliste wie oben => funktioniert.

viele Grüße,

Werner Maier

Hallo,

ähnlich wie hier beschrieben ist meine Landschaft. Als Modem ist die Draytek Vigor 130 , als Router die Watchguard XTM25 und für die VOIP und WLAN die Fritzbox 7490 im Einsatz.

Folgendes Problem habe ich:

– Anrufen kann ich alle.

– Angerufen werden aus dem Handy-Netz – bis jetzt keine Probleme bekannt

– Angerufen werden aus dem Festnetz mit Vodafone Kunden – kein Problem bekannt

– Angerufen werden von Telekom-Kunden – kommt Meldung “… zur Zeit nicht erreichbar” – hier hatten wir zuerst den Verdacht, das es sich nur um VDSL-Kunden handelt, aber wir haben auch jemand mit einem 16000er Vertrag, der auch nicht anrufen kann

– Angerufen werden von Telekom Service – funktioniert inzwischen – die haben alle Wege ausprobiert

– Die Auswertungen der Telekom zu den Verbindungsversuchen haben immer einen Time out gehabt

Auch wenn ich versuche mich selber versuche anzurufen kommt diese Meldung.

Zur Einstellung:

Das Modem ist auf den VLAN 7 im Bridge-Mode eingestellt, die Einwahl erfolgt über die Watchguard – haben es auch mit einem von der Telekom zertifiziertem Zyxcel-Modem ausprobiert.

Bei der Watchguard haben wir 3 Regeln eingeführt.

1. VOIP_Out für die UDP 5060 und 53806 – hab ich aktuell auf UDP und TCP auf ALL erweitert

2. VOIP_IN für UDP 5070 und 5080 – hatte ich auch kurzfristig auf UDP und TCP auf ALL erweitert aber ohne erfolgt

3. AVM_VOIP für UDP 7078 – 7108 und 3478 – sind ausgehende Ports

Fritzbox: ganz normal über “Eigene Rufnummer” – Telekom und in der erweiterten Einstellung die Portweiterleitung auf 30 Sekunden eingestellt (andere Einstellungen auch schon getestet)

Zur Historie: Bis Anfang November war alles OK, da hatten wir nur eine Fritzbox 7360 im Einsatz. Dann hatten wir umgestellt auf Draytec, Watchguard und Fritzbox. Bei der Ersteinrichtung hatte es Probleme mit der Telefonieeinrichtung bei der Telekom gegeben, daher hatten wir andere Anbieter ausgewählt, was dann auch funktioniert hatte, mit dem Nachteil, das die Anrufer die im Telefonbuch stehen, nicht erkannt wurden. Ob damals die Verbindungsprobleme auch schon bestanden ist unbekannt.

Dann habe ich nochmals versucht über Anbieter Telekom einzurichten hat dann funktioniert – im ersten Augenblick schien alles OK zu sein, aber mit der Zeit hat sich ergeben, das wir nicht von allen erreicht werden – bis jetzt nur Telekom-Kunden.

Anfang Januar habe ich die Telekom Hotline Kontaktiert, was leider bis jetzt nicht zum Erfolg geführt hat. Inzwischen habe ich alle Support-Level durchgemacht, aber leider wird man dort, sobald man einmal nicht erreichbar ist, sofort wieder zurückgestuft.

Nun endlich zu meiner Frage: hat einer eine Idee, woran das liegen kann? In den Logs haben wir nichts gefunden.

Das liest sich so, als würden die EINGEHENDE SNAT policy für 7078-7097 fehlen. bei SIP signalisiert jeder (in dem Fall auch die Fritzbox), auf welchem Port sie für den einen Kanal HÖRT. Es gibt dann zwei Audio Streams, JE einer eingehend(!) und ausgehend. für den ausgehenden Stream kann man den Port nicht so leicht definieren, da dieser durch die Gegenstelle definiert wird. Für den eingehenden Stream sind das bei der Fritzbox die Ports 7078-7097. Zumindest waren sie das bei Erstellung dieses Artikels. Bei mir zuhause läuft derzeit eine FB 7390 mit Fritz-OS 06.83 unter der obigen Konfiguration an einem VDSL-50-Telekom.

Sie sind nicht die einzige Person mit dem Problem.

das selbe Problem gibt es auch( an manchen Anschlüssen?) wenn man mit einer Digitalisierungsbox von der Telekom arbeitet und diese hinter die Watchguard stellt.

Da hab ich grad bei einem Kunden massiv zu kämpfen. Jetzt ist der zweite Telefon Dienstleister dran. Aber weder der erste Telefondienstleister, noch ich als Netzwerker konnten das Problem beheben. Anrufe aus dem Telekom Netz zum Telekom Anschluss gehen in der Regel nicht!

Konfig: ausgehend alles erlaubt, das wars.

Nachtrag: so ausführlich es beschrieben habe – es handelt sich um einen VDSL-50 Anschluss

Ich habe die eingehenden Ports nochmal um den Range 7078-7097 erweitert, hat aber leider auch nichts gebracht. Wie habt ihr die Einwahl der Watchguard eingerichtet? mit oder ohne VLAN?

Die WatchGuard hat auf dem externen Interface PPPoE ohne VLANs, das VLAN-Tagging macht der DrayTek.

ok, so hatte ich es auch eingerichtet

Ich habe eine nicht tolle, aber funktionierende Lösung gefunden um die Watchguard an einen VOIP Anschluss zu betreiben. Die Watchguard(WAN) einfach an die Firtzbox anschließen. Es sollten aber keine anderen Netzwerk-Geräte mehr mit der Fritzbox verbunden werden. Danach in der Fritzbox die Watchguard zum Exposed Host machen. Dh. Die Telefonie funktioniert weiterhin über die Fritzbox und das Internet geht (Any Any) über die Watchguard ,IPSec VPN und Firewall Regeln funktionieren einwandfrei. Das WLAN der Fritzbox ist in dem fall nur noch ein Gast WLAN da es sich vor der Watchguard befindet.

Das geht natürlich immer – in diesem Artikel ging es aber darum, bewußt das PPPoE-Handshake auf der WatchGuard zu machen, um die externe IP direkt auf der WatchGuard binden zu können.

Der Weg mit Fritzbox als Modem/Router außerhalb der WatchGuard ist definitiv der einfachere – und er erspart auch die Konfiguration des zusätzliche VLAN-Taggings, das vom Modem gemacht werden muß (macht der Draytek bei VDSL per Default, muß bei ADSL-All-IP-BNG-Anschlüssen extra konfiguriert werden). Die Fritzbox macht das alles “automatisch”.

Hallo, der Artikel enthält noch einen Tippfehler:

“Eingehend: From Any-External to SNAT-to-Fritzbox udp Portrange 7878-7097”

Korrekt ist die Portrange 7078-7097.

Der Tippfehler wurde bereits im Artikel https://www.boc.de/watchguard-info-portal/2016/10/sip-telefonie-mit-fritzbox-hinter-watchguard-firebox/ geändert.

Meines Wissens ist beim Telekom Sip Trunk im Registered Mode (schätze Fritzbox kann nur static Mode, bei Business Geräten hat man die Auswahl) kein eingehendes SNAT nötig. Es reicht völlig ausgehend alle UDP und TCP Ports zu erlauben. Über Port 5060 wird die Verbindung offen gehalten. Die restlichen Ports werden dynamisch ausgewählt. Das Gerät mit dem Sip Trunk sollte dann halt in einer DMZ stecken.

Vielen Dank für den Hinweis, Tippfehler wurde korrigiert.

Hallo,

mittlerweile habe ich von diesem Setting mehr als 20 Installationen draußen. Eingehendes SNAT ist nicht nötig! Ich habe jedenfalls noch keinen Verkehr darüber laufen sehen. Hat jemand beweise das ein SNAT eingehend nötig ist?!

Mein Setting ist immer:

DMZ für Fritzbox. Fritzbox darf ausgehend zu Any mit allen Ports.

Aussagen Telekom, https://www.telekom.de/hilfe/downloads/einrichtungshilfe.pdf:

6. Firewall

Bei der Nutzung von Firewalls ist Folgendes zu beachten:

Wenn die Firewall Verbindungen von innen nach außen für TCP und UDP uneingeschränkt zulässt, ist keine Konfiguration nötig.

Wir empfehlen Ihnen hierfür die Auswahl des Registered Mode.

Wenn in der Firewall die Verbindungen einzeln freigegeben werden müssen, empfehlen wir Ihnen, wenn möglich, den Static Mode

vorzuziehen, da hier die Ports fest eingerichtet werden können.

Achtung: Die Ports für RTP werden von der Plattform und der Telefonanlage frei ausgehandelt, ggf. kann in der Telefonanlage

eine Beschränkung der Ports vorgenommen werden.

Wir raten von der Nutzung von SIP-Application-Level-Firewalls ab, da es dabei zu nicht vorhersehbaren Problemen kommen kann.

Möglicherweise benötigt Ihre Telefonanlage über SIP/RTP hinaus weitere Datendienste aus dem Internet (z. B. DNS, NTP, Updates)

Leider ist mir heute aufgefallen, dass ca. alle 2 Minuten die TCP Verbindung gekappt wird von der Watchguard und dann der Anschluss eingehend für ca. 10-20 Sekunden nicht erreichbar ist. Wenn z.B. ein Bintec dahinter ist, dann hat man das selbe verhalten.

Sie können in der Policy für die Ausgehenden Ports (ihn Ihrem Fall DMZ=>Extern) das Idle-Timeout erhöhen. der Default steht auf 180 Sekunden. (knapp neben “ca. alle 2 Minuten”, aber ich tippe trotzdem darauf). im Policy Manager: Policy editieren, im Tab Properties [x] Specify Custom Idle Timeout => [180] seconds

vielleicht hilf hier ein hochstufen auf 5-10 Minuten. Soweit mir bekannt ist, läuft der typische SIP-Timeout mit 480 Sekunden.

Danke für den Tipp! Tatsächlich liegt hier die Ursache.

Lösung war für mich allerdings, dass ich auf der Fritzbox oder am Bintec ein NAT Keepalive eingerichtet habe.

Fritzbox:

Telefonie -> Eigene Rufnummern -> Reiter „Anschlusseinstellungen“ -> Punkt „Telefonieverbindung“ -> Einstellungen ändern -> „Portweiterleitung des Internet-Routers für Telefonie aktiv halten“ (Haken setzen) -> „Portweiterleitung aktiv halten alle“ auf 30 Sek setzen

Bintec:

VoiP -> Einstellungen -> Reiter „Sip-Konten“ ->Auf den Stift klicken (jede Angelegte Nummer muss bearbeitet werden) -> „RTP Dummy senden“ aktivieren.

Das höher setzen des Custom Idle Timeouts an der betreffenden Watchguard Policy hatte leider keinen Effekt. Auch wenn ich diesen auf quasi unendlich gesetzt hatte.

SNAT eingehend braucht man wirklich nicht, das habe ich jetzt zu genüge getestet.

Die Anleitung auf die sich dieser Boc Artikel auch bezieht (Fritzbox mit Juniper FW) funktioniert übrigens nur, da in der Lösung dies enthalten ist:

Lösung