Update: 13.07.2021 18:05:

resolved. Der jeweils aktuelle Status ist unter https://status.watchguard.com/ abrufbar.

Jul 13, 2021

Resolved – All AuthPoint services have fully recovered and all systems are operating normally. This incident is now resolved.

At this time, we’re working on completing an in-depth analysis of this incident while also working to resolve all contributing problems fully. We sincerely apologize for the impact on our affected partners and the inconvenience this may have caused.

Jul 13, 16:05 UTC

Monitoring – We have completed mitigation actions for AuthPoint Administration and are seeing failure rates recover to normal levels on the remainder of AuthPoint services.

Jul 13, 15:36 UTC

Update – We have completed initial mitigation actions and are seeing failure rates recover to normal levels on AuthPoint Authentications. We are now working to mitigate impacts on AuthPoint Administration services.

Jul 13, 15:07 UTC

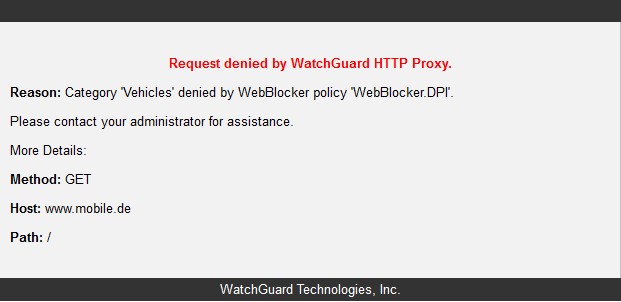

Identified – There are elevated failure rates in the AuthPoint Services, including Authentication, that is impacting users’ ability to authenticate and manage AuthPoint in the Europe WGC Region. The problem has been identified as an underlying AWS infrastructure problem. WatchGuard teams are actively working to mitigate the impact on users and restore the ability to authenticate.

Jul 13, 14:36 UTC

Update: 13.07.2021 17:15:

Das Engineering arbeitet noch daran. Der aktuelle Status ist unter https://status.watchguard.com/ abrufbar.

Update: 13.07.2021 16:45:

Scheinbar doch noch nicht global behoben.

Push Nachrichten aus dem AuthPoint Portal scheinen zu funktionieren, aber alles was von der WatchGuard via Radius zum AuthPoinmt Gateway Server zur Cloud geht, scheinbar nicht.

Das Problem scheint intermittierend zu sein, zwischendurch konnte ich mich anmelden.

Update: 13.07.2021 16:20:

gerade nochmal getestet, Push geht wieder.

13.07.2021 15:15 Uhr:

Aktuell erhalten wir mehrere Meldungen von Kunden, dass sie keine Push-Nachrichten mehr von AuthPoint erhalten, und damit die AuthPoint authentifizierung nicht möglich ist.