HOWTO: Proxy-CA ausrollen via GPO

Damit mittels WatchGuard Firebox auch SSL/TLS verschlüsselter Traffic untersucht werden kann, ist eine Deep-Inspection nötig. Da bei der Deep-Inspection die WatchGuard Firebox den Traffic erneut verschlüsseln muss, sollte das Zertifikat der WatchGuard im Betriebssystem als vertrauenswürdig eingestuft werden (ansonsten erscheint eine Fehlermeldung bei jeder Website). Der nachfolgende Artikel beschreibt das Ausrollen des WatchGuard Zertifikats via Gruppenrichtlinie, was besonders für diejenigen interessant sein sollte, die keine Enterprise Root CA betreiben möchten/können.

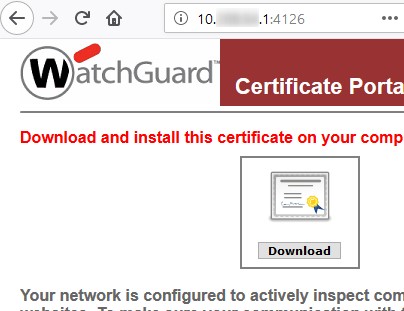

- Öffnen Sie das Zertifikat-Portal Ihrer WatchGuard Firebox und laden Sie das Zertifikat herunter: http://[WatchGuard-IP]:4126

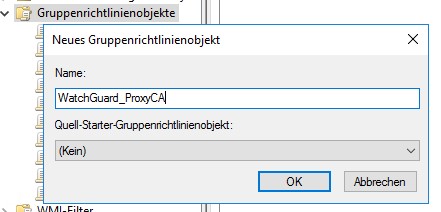

- Verbinden Sie sich mit der Gruppenrichtlinienverwaltung und erstellen Sie ein neues Gruppenrichtlinienobjekt

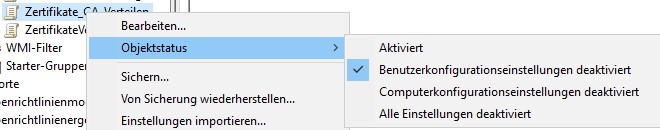

- Deaktivieren Sie via Rechtsklick -> Objektstatus -> die Benutzerkonfigurationseinstellungen

- Bearbeiten Sie die GPO mit einem Rechtsklick -> bearbeiten

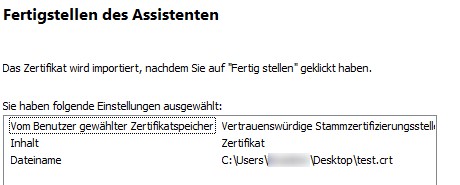

- Navigieren Sie zu Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Richtlinien für öffentliche Schlüssel -> Vertrauenswürdige Stammzertifizierungsstellen und wählen Sie Importieren nach einem Rechtsklick. Wählen Sie das zuvor exportierte Zertifikat aus

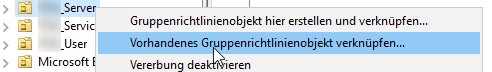

- Verknüpfen Sie das Gruppenrichtlinienobjekt mit den entsprechenden OUs

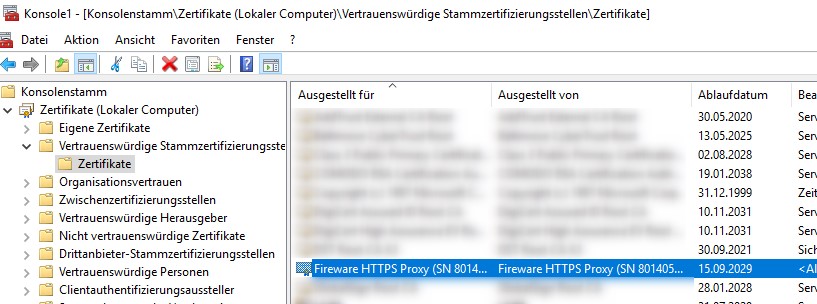

- Starten Sie zum Test einen Client der OU neu und öffnen Sie via mmc.exe -> Zertifikate -> Lokaler Computer -> Vertrauenswürdige Stammzertifizierungsstellen -> Zertifikate.

Sie sollten jetzt das importierte Zertifikat sehen:

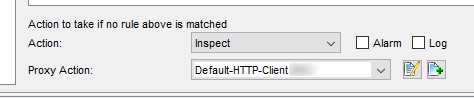

- Sie können jetzt via „Inspect“ im Proxy den verschlüsselten Traffic in Ihrer WatchGuard untersuchen, ohne eine Zertifikatswarnung im Browser zu sehen.

Bitte beachten Sie, dass andere Browser (z. B. Mozilla Firefox) per default einen eigenen Zertifikats-Store mitbringen. Ein weiterer Artikel hierzu folgt und wird entsprechend verknüpft.

HOWTO: HTTPS-DPI mit dem WebBlocker inkl. WatchGuard Deny Messages - BOC IT-Security GmbH