Funktionsweise des FQDN-Features

Das FQDN-Feature von WatchGuard kann u.a. in Regeln, Aliases und weiteren Konfigurationen verwendet werden:

FQDN Hostnames

Um das FQDN (full qualified domain name)-Feature zu verstehen, ist es wichtig zu wissen, dass die Firewall hierzu eine DNS-Anfrage ausführt. Um bspw. die folgende Regel anzuwenden,

From: 192.168.10.1 To: www.example.com Port: http

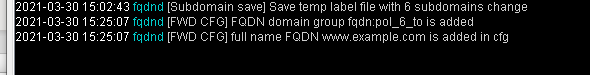

führt die Firewall einen DNS-Lookup auf die Domäne www.example.com durch. Der Unterschied liegt darin, WANN eine Firewallregel auf Basis eines Domänennamens anfängt zu WIRKEN. Bei einem FQDN wie bspw. www.example.com startet die Firebox sofort nach dem Abspeichern der Konfiguration eine DNS-Abfrage und merkt sich die IP-Adresse(n).

In diesem Fall wird auch die Firewallregel SOFORT greifen.

From: 192.168.10.1 To: 93.184.216.34 Port: http

1. DNS-Wildcards

Folgendes ist im >> WatchGuard HELP-Center Artikel näher beschrieben.

So sind für Wildcard-FQDNs folgende Einträge möglich:

- *.b.example.com

- *.b.c.example.com

- *.b.c.d.example.com

Wildcard Domains müssen min. zwei Namensbestandteile beinhalten. Wildcard Domains mit nur einer Top Level Domain bspw.: *.com oder *.<tld> sind nicht erlaubt (die Anzahl der möglichen Ergebnisse wäre zu hoch) . Nicht erlaubt sind ebenso:

- .net oder *.com

- *.*.example.com

- example*.com

- *.example.*.com

- *.com

Wenn Sie in Ihrer Konfiguration einen Wildcard-Domäne wie *.example.com definieren, führt die Firebox eine Forward-DNS-Auflösung auf example.com und www.example.com durch.

Um die von *.example.com implizierten Subdomänen aufzulösen, analysiert die Firebox die DNS-Antworten, die mit der Konfiguration des Domänennamens übereinstimmen. Während der DNS-Verkehr die Firebox durchläuft, speichert die Firebox die IP-Adresszuordnungsantworten auf relevante Abfragen. Es werden nur A- und CNAME-Einträge verwendet. Alle anderen Einträge werden ignoriert.

Szenario 1

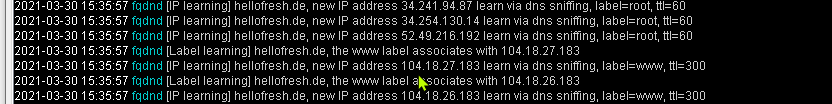

Bsp.: *.hellofresh.de (hier wurde eine Regel definiert, die ausgehenden https-Traffic zu *.hellofresh erlaubt)

Nach abspeichern der Konfiguration, sieht man im Log wie die Firewall die IP-Adressen für den A-Records und CNAME-Einträge per DNS-sniffing für www.hellofresh.de und hellofresh.de ermittelt.

Ergebnis -> Die Regel funktioniert, die https-Seite von Hellofresh öffnet sich!

Szenario 2

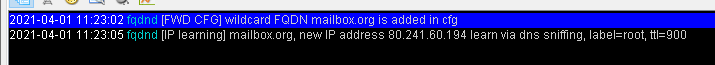

Bsp.: *.mailbox.org (hier wurde eine Regel definiert, die ausgehenden SMTP-Traffic auf Port 25 zu *.mailbox.org erlaubt)

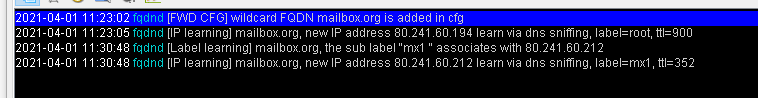

Die Firebox lernt nach Abspeichern der Konfiguration wieder die IP-Adressen. Nun wird versucht eine Verbindung zum E-Mail Server mx1.mailbox.org aufzubauen (mittels Telnet auf Port 25 ).

Ergebnis -> Die Regel funktioniert nicht, da die Firewall kein DNS-Sniffing für den MX-Eintrag „mx1“ machen konnte!

Wird nun in den Diagnostic Tasks des System Managers eine DNS Lookup auf mx1.mailbox.org durchgeführt, sieht man im LOG folgendes:

Ergebnis -> Die Regel funktioniert, der Verbindungsaufbau zu mx1.mailbox.org gelingt.

2. Beispiele für die Verwendung von (IP-)Adressen im Firewall Regelwerk

| Typ: | Eintrag: | Auswirkung: |

| Host Name (DNS Lookup) | www.example.com | Beim Erstellen des Eintrags wird einmalig eine DNS-Auflösung durchgeführt. Sie erhalten sofort eine IP-Adresse. Dabei handelt es sich um eine Momentaufnahme.

|

| Host IPv4 | 193.109.238.26 | Wenn es sich nicht um interne Ziele handelt, ist eine direkt hinterlegte IP möglicherweise keine gute Idee. Dieser Eintrag gehört z.B.: zu den Elster- Servern des Finanzamtes.

-> Diese haben sich aber 2015 geändert. |

| FQDN | datenannahme1.elster.de | Dieser Eintrag funktioniert in der Praxis sehr gut.

|

| FQDN | *.hellofresh.de | Die Firewall macht hier ein DNS-Sniffing:

|

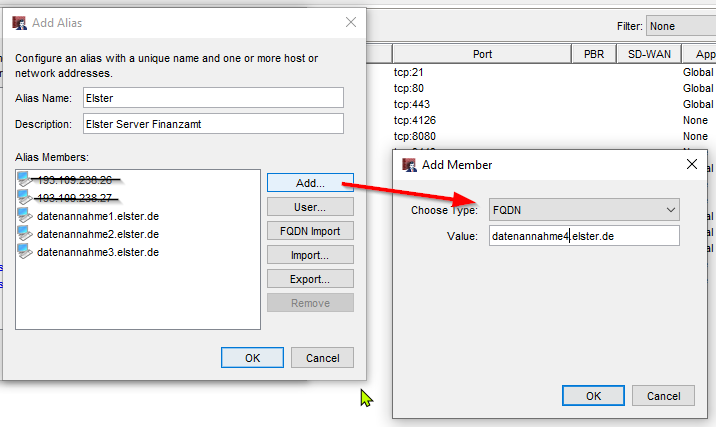

FQDN Beispiel:

Hier werden die Elster-Server des Finanzamtes in einen Alias eingetragen. Der dann als Zielsatz in einer ausgehenden https-Regel verwendet wird.

3. Schlussfolgerungen und Empfehlungen

Das Verwenden von FQDN-Einträgen bietet eine flexible Möglichkeit bei der Konfiguration der Firewall Regeln. DIes hat sich in der Praxis bewährt. Gegenüber IP-Änderungen bei Anbietern sind Sie so auf der sicheren Seite. Wenn Sie jedoch eine Wildcard-Domäne verwenden, ist dies dann problematisch, wenn es sich bei den im „*“ beinhalteten Subdomänen nicht um DNS-CNAME oder DNS-A Einträge handelt!

Hier ist meine Empfehlung: Tragen sie als FQDN keine Wildcard-Domäne ein oder wenn notwendig zusätzlich zum FQDN die IP-Adresse, damit die Regel sofort wirkt.

Update:

seit Version 12.7U1:

Es gibt keine Begrenzung mehr für die Anzahl der voll qualifizierten Domänennamen (FQDNs) in Ihrer Firebox-Konfiguration. Das bedeutet, dass Sie eine unbegrenzte Anzahl von FQDNs zur Verwendung in Firewall-Richtlinienregeln definieren können.

Das könnte Sie auch interessieren: