Einrichten von Threat Detection and Response – Teil 3

In dieser Artikel-Serie (bestehend aus 5 Teilen) wird das Setup von WatchGuard Threat Detection and Response beschrieben:

1. Initiales Einrichten von Threat Detection and Response im WatchGuard KundenPortal

2. Konfiguration von Threat Detection and Response auf der WatchGuard Firebox und Installation der Host Sensoren

3. (Dieser Artikel:) Konfiguration von Threat Detection and Response im TDR Kundenportal

4. Weitere Hinweise zu TDR, Tipps und Tricks

5. Best Practices

Teil 3 (Konfiguration von Threat Detection and Response im TDR Kundenportal)

Hier finden Sie Informationen über die Funktionsweise und Lizensierung von Threat Detection and Response.

Teil 3 – Konfiguration von TDR im TDR Kundenportal

Hosts zu Gruppen zusammenfassen

Die einzelnen unter DEVICES => Hosts sichtbaren Hosts können zu Gruppen zusammengefasst werden. Die Gruppen werden unter CONFIGURATION => Groups erstellt und geändert. Diese so erstellten Gruppen können verwendet werden, um für eine Gruppe von Geräten geänderte Host Sensor Einstellungen zu erzwingen oder um für einzelne Gruppen bestimmte Policies zu erzwingen, die Ausnahmen gegenüber dem Standard-Verhalten beschreiben.

Die Default-Gruppe für alle Hosts heißt “All Hosts”, in ihr sind immer alle Hosts enthalten.

Konfiguration der Host Sensor-Einstellungen

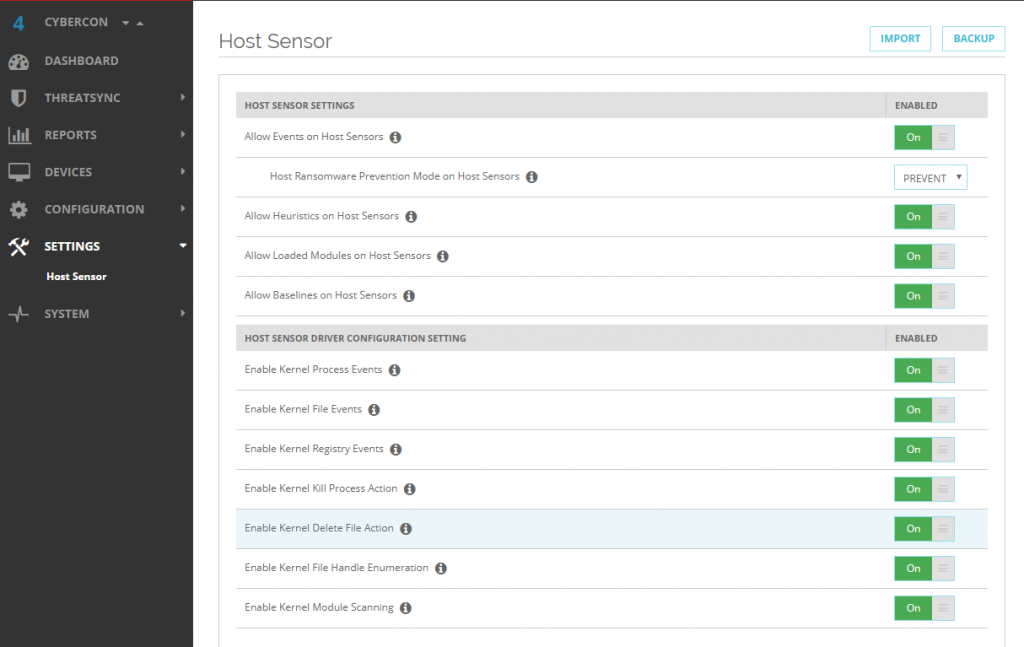

Unter SETTINGS => Host Sensor können Sie Einstellungen für den Host Sensor tätigen. Eine Erklärung zu der jeweiligen Option erhalten Sie, wenn Sie auf das runde Informations-Symbol klicken.

Überschreiben der Host Sensor-Einstellungen für einzelne Gruppen

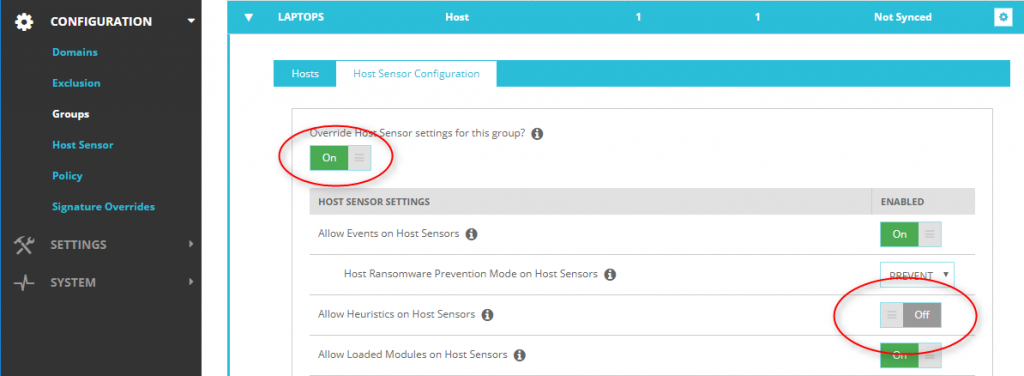

Unter CONFIGURATION => Groups => Gruppe aufklappen => Tab Host Sensor Configuration können Sie die Host Sensor-Einstellungen für eine einzelne Gruppe überschreiben. Hier im Beispiel wurde für die Gruppe LAPTOPS die Einstellung “Heuristics” abgeschaltet):

Konfiguration von Directory Exclusions für den Host-Sensor

Unter CONFIGURATION => Exclusion können Sie Dateien oder Verzeichnisse von der Überwachung durch den Host Sensor ausschließen. Typische Exclusions sind häufig die Verzeichnisse der lokalen Antiviren-Software! Grundsätzlich empfiehlt sich im Umkehrschluss, dass auch der Prozess bzw. das Verzeichnis des Host Sensors bei der jeweiligen Antivirus-Software als Exclusion eingetragen werden sollte!

Der Threat Level

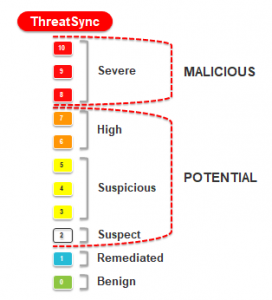

Jedes Vorkommnis auf einem Host oder auf der WatchGuard Firewall wird mit einem Threat Level bewertet. Die Bewertung reicht von 0 bis 10. Als Faustregel kann man alles unterhalb von 5 ignorieren, deshalb sind in der TDR Website auch bei allen Bereichen die Filter standardmäßig auf Threat Level 6 und höher eingestellt. Threat Level 5 und niedriger wird ausgeblendet.

In die Threat Level Bewertung fließen Beobachtungen ein wie:

- Executable ist ein Installer und wird unterhalb Temp\ ausgeführt

- Executable ist nicht offiziell signiert

- Linker des Programmfiles ist unbekannt

- Programm mit diesem MD5-Hash wird nur auf diesem Rechner gefunden

- Art und Intensität der Netzwerk- und Festplattenzugriffe

- Dazu kommen noch Netzwerk-Events von der WatchGuard Firebox, z.B. versuchte Zugriffe auf Malware Sites (setzt natürlich die korrekte Konfiguration der Security Services wie Gateway Antivirus, Reputation Enabled Defense, WebBlocker etc. in den jeweiligen Application Proxies voraus).

Diese Dinge sind jeweils für sich alleine betrachtet vielleicht unkritisch. Aber wenn ein Client verdächtige Prozesse an die Cloud meldet und gleichzeitig die Firewall geblockte Zugriffe auf Botnetze oder Command&Control Server meldet, kann man “eins und eins zusammenzählen” und daraus auf ein konkretes Malware-Verhalten und damit eine akute Bedrohungslage zurückschließen.

Das CYBERCON-Konzept

An dieser Stelle wurde das DEFCON-Konzept (bekannt aus einigen Kino-Filmen, z.B. War Games) als Verteidigungs-Level für TDR adaptiert. Sie selbst bestimmen, welches Level gerade aktiv ist (CYBERCON 5 bis CYBERCON 1), und Sie selbst bestimmen darüber, welche der von Ihnen selbst eingerichteten Policies aktuell gerade greifen soll. Sie selbst können den CYBERCON jeweils schrittweise um 1 erhöhen oder erniedrigen. Je höher die Bedrohungslage, desto niedriger der CYBERCON !

Konfiguration der Policies

Unter CONFIGURATION => Policy legen Sie fest, welche Aktionen auf welchem Host bei welchem Threat Level und bei welchem eingestellten CYBERCON Level durchgeführt werden sollen. Es gibt folgende Aktionen:

- Kill Process

- Quarantine File

- Remove Registry Keys

Weiterhin können Sie definieren, ob die obigen Aktionen erlaubt oder verboten werden sollen.

Sie können beispielsweise folgendes Konzept konfigurieren:

- Für CYBERCON 5 soll der Host Sensor keine Aktionen durchführen

- Während CYBERCON 4 und niedriger darf der Host Sensor auf allen Hosts bei Threat Level 8 und höher die Aktionen Kill & Quarantine durchführen

- Während CYBERCON 3 und niedriger darf der Host Sensor zusätzlich von Prozessen geschriebene Registry Keys löschen.

- Aber für die Gruppe “Sonder-PCs” soll eine Ausnahme gelten: hier soll der Host Sensor nur Prozesse beenden dürfen, aber keine Dateien in Quarantäne verschieben oder die Registry anfassen.

Verwendung der CYBERCON Level

Im Normalbetrieb stellen Sie das System auf CYBERCON 4. Nun lesen Sie in der Presse von einer neuen Ransomware-Angriffswelle. Sie stellen nun das CYBERCON herunter auf 3 und erlauben den Host Sensoren zusätzliche Aktionen. Ist die Angriffswelle vorbei, stellen Sie das CYBERCON wieder auf 4, um mögliche Nebeneffekte durch Registry Eingriffe des Host Sensors zu vermeiden.

Einrichten von Threat Detection and Response - Teil 2 - BOC WatchGuard Info-Portal

Einrichten von Threat Detection and Response - Teil 4 - BOC WatchGuard Info-Portal

Einrichten von Threat Detection and Response - Teil 1 - BOC WatchGuard Info-Portal