HOWTO: Dynamische VLAN-Zuordnung mit Hilfe eines NPS in der WatchGuard Cloud

In diesem Blog-Artikel zeigen wir, wie Sie mithilfe eines Microsoft NPS-Servers (Network Policy Server) und der WatchGuard Cloud eine dynamische VLAN-Zuordnung basierend auf Active-Directory-Benutzergruppen realisieren können. So lassen sich verschiedene Netzsegmente über eine einzelne SSID verwalten – ideal für Mikrosegmentierung und Netztrennung.

1. Voraussetzungen

Für die Umsetzung benötigen Sie:

- WatchGuard Access Points mit Firmware ab v2.6

- NPS-Server in einer AD-Domäne

- VLAN-Infrastruktur auf den Switchen

2. Konfiguration

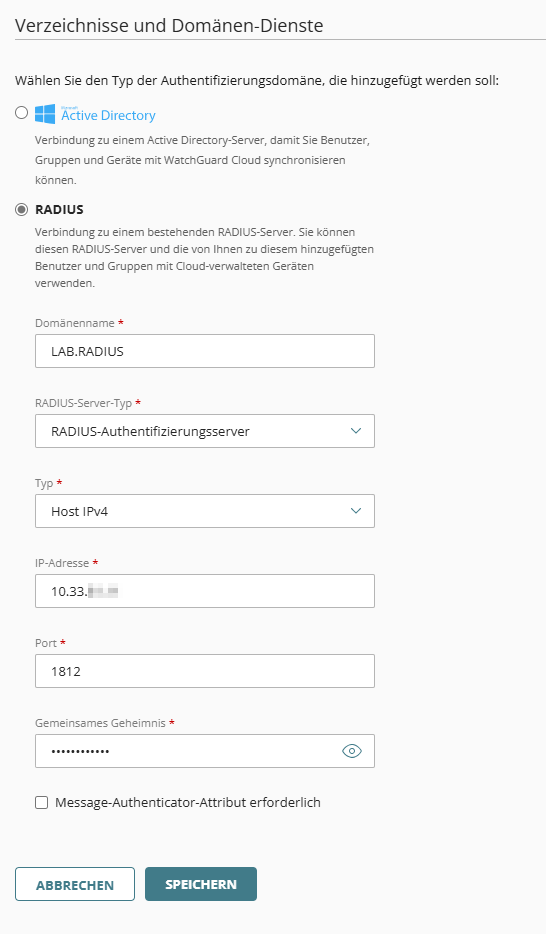

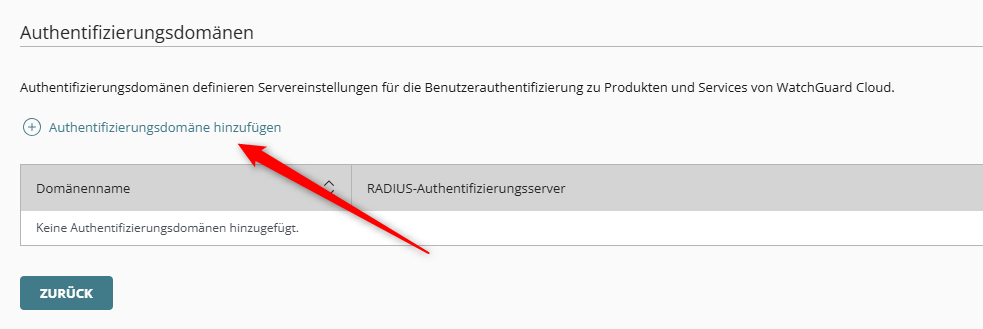

2.1 Authentifizierungsdomäne hinzufügen

In der WatchGuard Cloud unter dem Menüpunkt „Konfigurieren“ gibt es den Bereich „Directories und Domain Services“. Hier wird zunächst eine neue Authentifizierungsdomäne angelegt. In diesem Beispiel wird ein Radius-Server mit dem Namen LAB.RADIUS erstellt. Die IP zeigt auf den NPS-Server in einer vorhandenen AD-Domäne:

Hinweis: Das eingegebene Shared Secret wird im weiteren Verlauf benötigt, um den AP gegenüber dem NPS zu authorisieren. Daher bitte sicher dokumentieren.

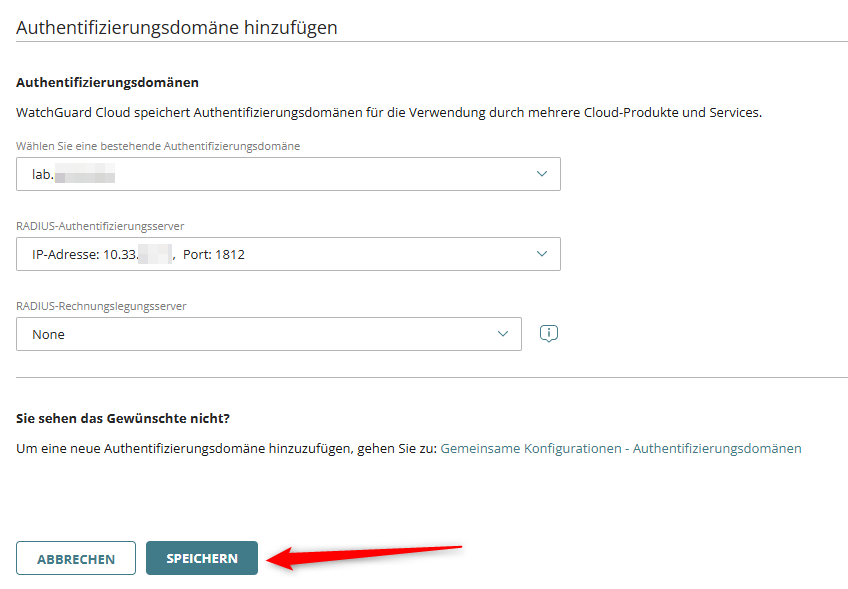

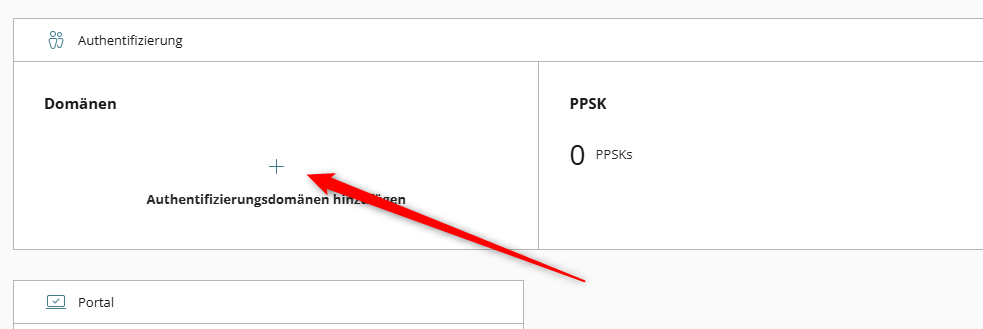

Nach dem Speichern steht das Profil für die weitere Verwendung zur Verfügung und muss nun dem Gerät oder der Access Point Site zugeordnet werden:

Hier wird unsere im ersten Schritt angelegte Authentifizierungsdomäne angezeigt und ausgewählt:

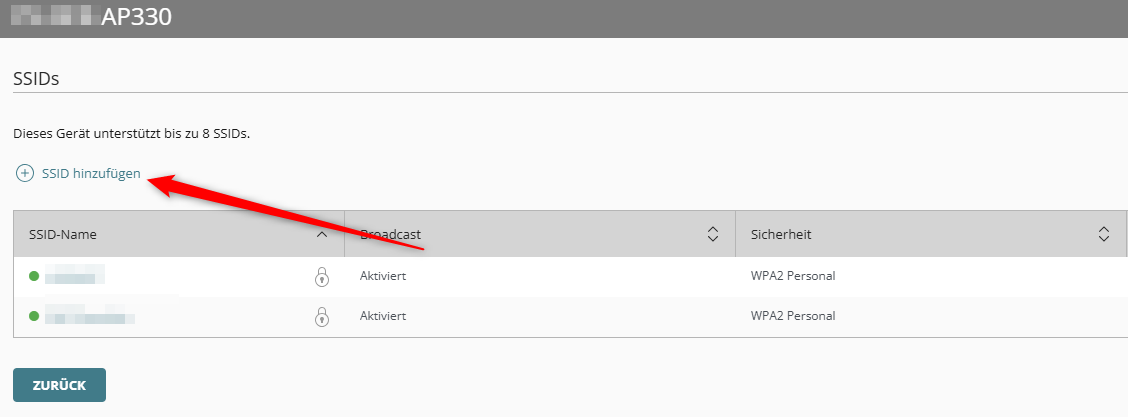

2.2 SSID-Profil konfigurieren

Im Bereich „Wi-Fi Netzwerke“ (entweder direkt auf dem Gerät oder besser über eine Access Point Site) wird eine neue SSID erstellt:

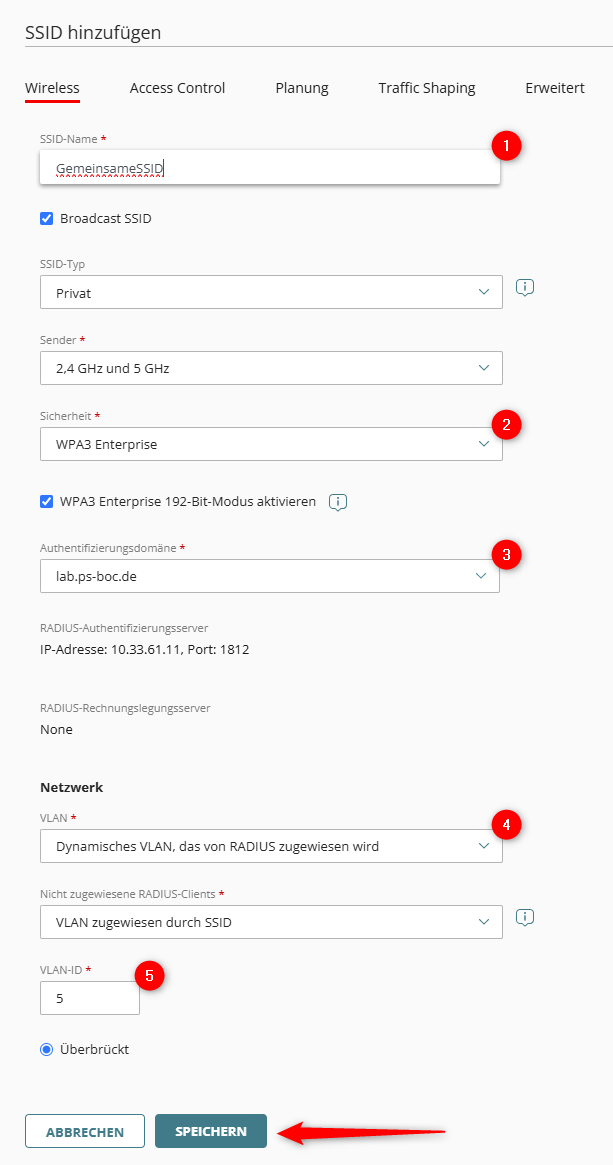

Die folgenden Einstellungen werden hier vorgenommen:

- Name der SSID

- Als Art der Anmeldung wird WPA2- oder WPA3-Enterprise gewählt

- Der erstellte Authentifizierungsserver wird ausgewählt

- Die VLANs werden dynamisch durch Radius verwaltet

- Falls der RADIUS-Server kein VLAN liefert, bekommen die Clients eine definierte VLAN-ID

Die Einstellungen werden gespeichert und die Änderungen können angewendet werden.

2.3 NPS-Server konfigurieren

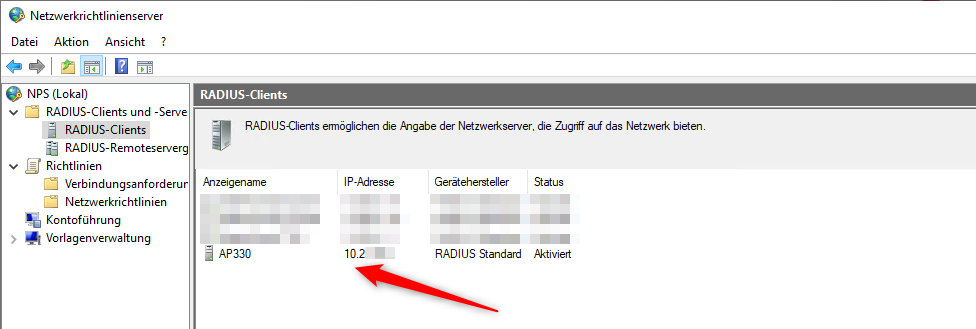

Zunächst muss dem Access Point erlaubt werden den NPS-Server anzufragen. Hierzu öffnen Sie den NPS und navigieren zu „RADIUS-Clients und Server > RADIUS-Clients“. Mit Rechtsklick auf „RADIUS-Clients“ > „Neu…“ erstellen Sie einen neuen Eintrag. Tragen Sie den Namen, die IP des Access Points und das oben im Punkt „Authentifizierungsdomäne hinzufügen“ verwendete Shared Secret ein.

Nach dem Speichern erscheint der Access Point in der Liste der RADIUS-Clients:

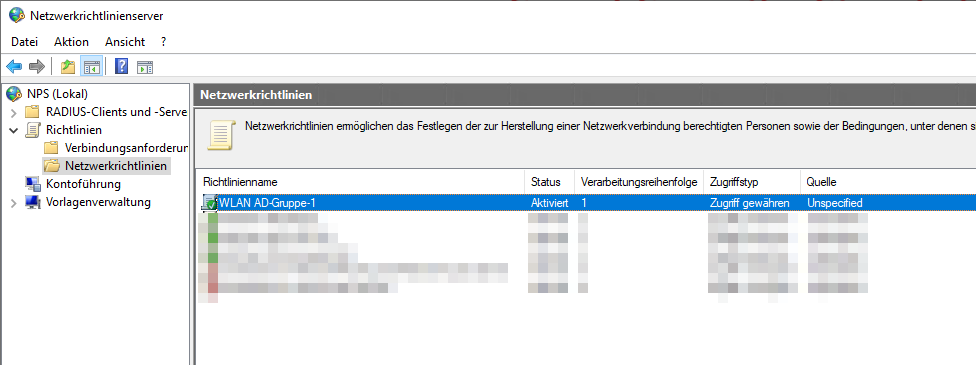

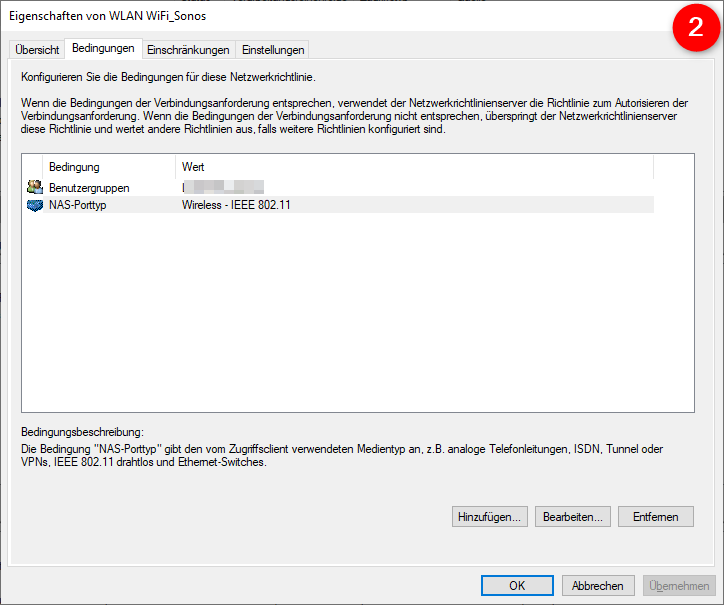

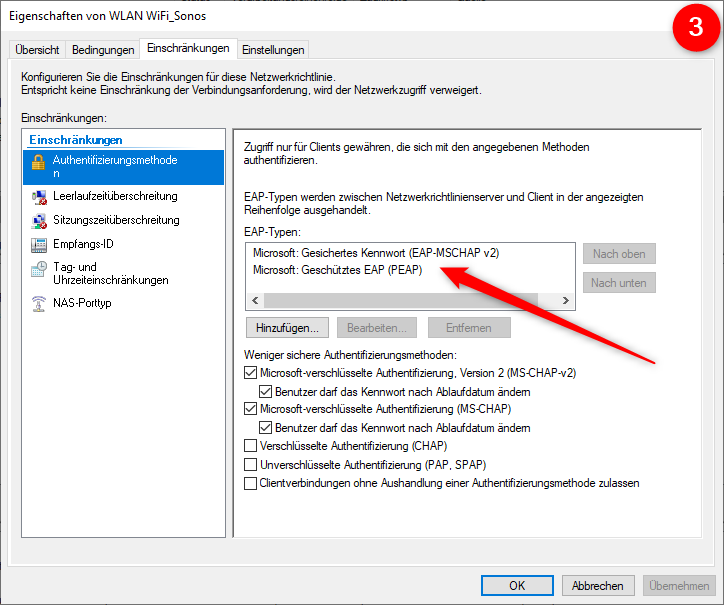

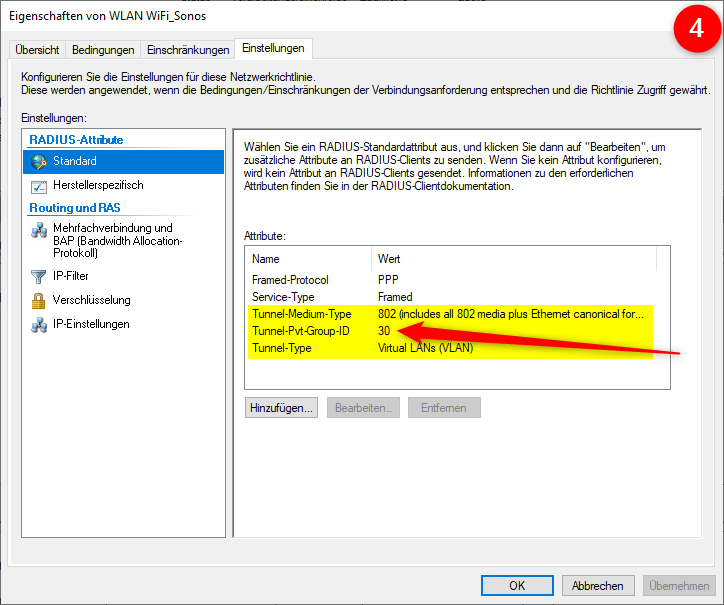

Der nächste Schritt ist das Erstellen von Regeln für die Zuordnung von AD-Gruppen zu bestimmten VLANs:

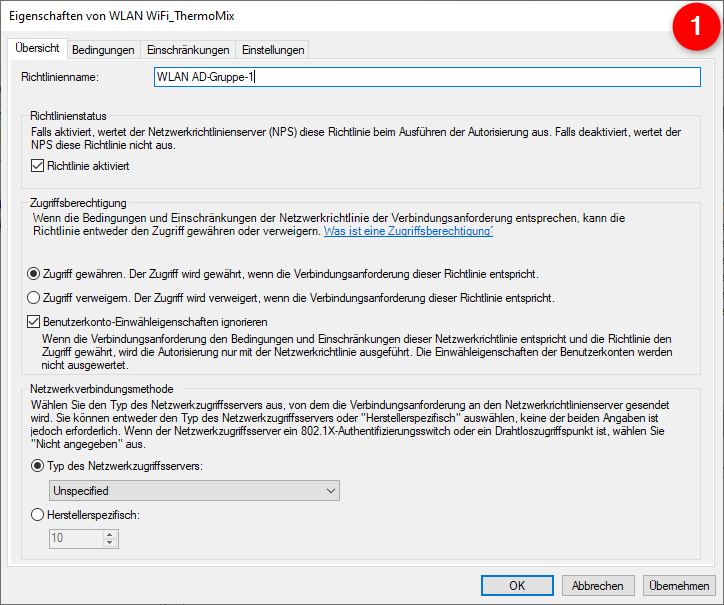

Durch einen „rechten Mausklick“ auf Netzwerkrichtlinien wird eine neue Richtlinie erstellt:

Die Konfiguration ist damit abgeschlossen und es kann getestet werden. An der SSID sollte jetzt die Anmeldung mit Benutzernamen und Passwort aus dem AD möglich sein. Anschließend kontrollieren, ob der entsprechende Benutzer auch in dem richtigen Netz gelandet ist.

Fazit

Mit etwas Konfigurationsaufwand kann man Benutzergruppen in bestimmte Netzbereiche zwingen, ohne das der Benutzer davon etwas merkt. Gerade beim Thema Mikrosegmentierung ist das mehr als hilfreich, da so beispielsweise unterschiedliche Abteilungen automatisch unterschiedliche Netzbereiche zugeordnet bekommen können.

Nützliche Links

-

- HOWTO: Best Practices/Empfehlungen Konfiguration von Access Points in der WatchGuard Cloud

- HOWTO: WLAN mit PPSK in der WatchGuard Cloud

- HOWTO: WLAN Network Access Enforcement

- BestPractices.live – Sicheres WLAN mit WatchGuard Access Points

- Dynamic VLAN Assignment in WatchGuard Wi-Fi Cloud (WatchGuard Knowledge Base)

Das könnte Sie auch interessieren: