HOWTO: Best Practices/Empfehlungen Konfiguration von Access Points in der WatchGuard Cloud

Dieser Artikel soll eine Richtschnur liefern über die empfohlenen Einstellungen der WatchGuard Access Points. Diese hängen allerdings sehr von den Gegebenheiten vor Ort und der Art und dem Alter der WiFi-Clients ab. Beispielhaft richten wir hier eine Gast-SSID ein.

- Update 05.06.2024 einige Parameter wurden den neusten Erkenntnissen angepasst.

- Update 29.08.2024 Die Voraussetzungen für die AP Verbindung zur WG-Cloud wurden hinzugefügt.

Hinweis: Wir raten generell zu einer professionellen WiFi-Ausleuchtung! Bei WatchGuard besteht die Möglichkeit den kostenlosen WiFi-Design Service zu nutzen: >> Zum Wi-Fi Design Service.

Folgende Vorüberlegungen sind wichtig:

- Die Netzwerkanbindung der Access Points und Konfiguration der VLAN’s

- Die Ordnerstruktur in der Cloud

- Die Erstellung einer Access Point Site

- Machen Sie auch möglichst zuerst ein Firmware-Update

Voraussetzung für die Verbindung zur Cloud

WatchGuard Cloud ist in drei Regionen verfügbar. Regionalspezifische URLs in dieser Liste enthalten <region>, wobei Sie einen dieser Regionalcodes angeben müssen:

- usa = NA / Americas region

- deu = EMEA region

- jpn = APAC region

In der Regel gibt es für die Kommunikation über Port 80 und 443 breites vordefinierte Ausnahmen von WatchGuard. Wenn Sie planen ihre APs hinter einem VLAN oder einem Management Netz zu setzen, sollten Sie diese Kommunikation Berücksichtigen und Regeln in der Firewall ergänzen.

| Feature oder Funktion | Host Namen und IP Adressen | Ports |

|---|---|---|

| WatchGuard Cloud Registrierung | accesspoint.agent.watchguard.com accesspoint.<region>.agent.watchguard.com *.watchguard.io |

TCP 443 |

| WatchGuard Cloud Kommunikation | accesspoint.iot.<region>.cloud.watchguard.com

*.watchguard.com |

TCP 443 |

| Feature Key Updates | featurekeyapi.watchguard.io | TCP 443 |

| Firmware Updates | cdn.watchguard.com

*.watchguard.io |

TCP 443 |

| NTP Service | *.pool.ntp.org | UDP 123 |

| Verbindungs- und DNS-Test (Google öffentlicher DNS Server um die Internetverbindung zu überprüfen und initiale DNS-Auflösungen zu ermöglichen) | 8.8.8.8 | ICMP |

| Verbindungs-Test | google.com (this can include other regional domains or IP addresses) | TCP 80 |

| Diagnostik Werkzeuge (für Verbindungstests und zum Abrufen von IP-Adress-Geolokalisierungsdaten) | speedtest.net (dies kann auch andere regionale Domänen umfassen, wie speedtest.[region] oder ookla.[region])

ipinfo.io |

TCP 443 |

Wenn Sie einen AP hinter einer Firewall einrichten, die eine Inspektion des HTTPS-Verkehrs durchführt, müssen Sie *.watchguard.io zur Ausnahme-/Bypass-Liste für die Inhaltsinspektion hinzufügen, damit der AP einen FeatureKey von den WatchGuard-Servern empfangen kann. Auf der WatchGuard Firebox ist dies standardmäßig für Cloud-verwaltete Fireboxen in WatchGuard Cloud aktiviert.

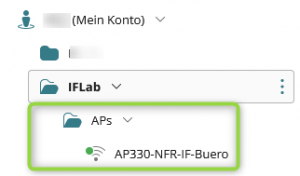

Ordner

Zur Verwaltung der Access Points in der Cloud ist es sinnvoll sich eine Ordnerstruktur zu überlegen! Hier macht bspw. Sinn: Firma (Mein Konto) – Standort – “APs”. Sie können auf das 3-Punkte Menü klicken um einen Ordner zu erstellen. Mehrere verschachtelte Ordner sind problemlos möglich.

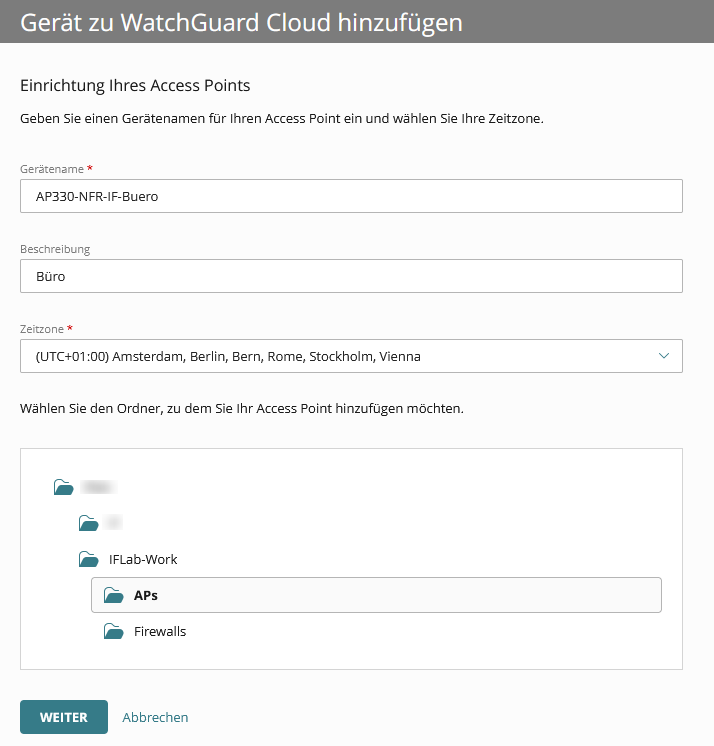

Beim Hinzufügen eines neuen APs zur Cloud können Sie dann gleich den zuvor angelegten Ordner “APs” auswählen.

Netzwerkeinstellungen

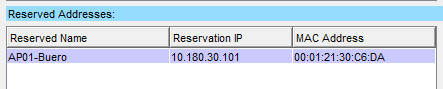

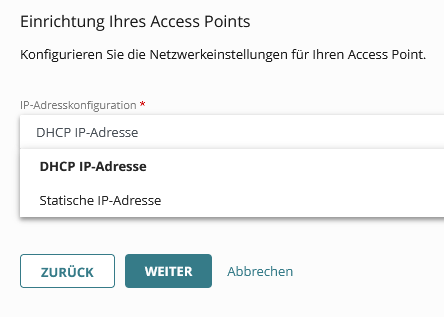

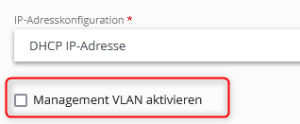

Bei den Netzwerkeinstellungen besteht die Möglichkeit, dass sich der Access Point eine DHCP IP-Adresse zieht oder Sie weisen diesem eine statische IP-Adresse zu. Ich empfehle eine DHCP-Adresse, wenn Sie einen DHCP-Server in diesem Netzwerksegment verwenden. In meiner Labor-Umgebung erhält der AP eine Adresse vom DHCP-Server der Firewall. Die IP-Adresse habe ich zuvor als Reservierung auf der Firewall hinterlegt. So bleibt man auf der einen Seite flexibel und doch ist der AP immer unter der selben IP-Adresse erreichbar.

Management-VLAN

Empfehlung: Management VLAN nicht aktivieren.

Das Management VLAN muss immer tagged sein.

Ein Management VLAN bietet zwar die höchste Sicherheit, jedoch hat diese Einstellung einen großen Nachteil: Wenn Sie bei einem AP einen Reset durchführen oder anderweitig neu zu Ihrer Cloud-Konfiguration hinzufügen müssen, kennt der AP mit seinen werksseitigen Einstellungen, in diesem Augenblick, kein Management VLAN! Sie bekommen den AP dann nicht mehr verbunden ohne Konfigurationsanpassungen in der Cloud rückgängig machen zu müssen oder Sie müssten den AP an einen anderen Switch-Port ohne oder ungetaggten VLAN anschließen, ..der Cloud hinzuzufügen und dann wieder an den ursprünglichen Switch-Port zurückhängen. 🙁 Das ist nicht wirklich praktikabel!

Gerätekonfiguration (pro AP)

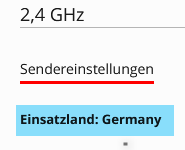

Achten Sie darauf das in den Radio-Einstellungen (pro AP) das richtige regulatorische Land ausgewählt ist.

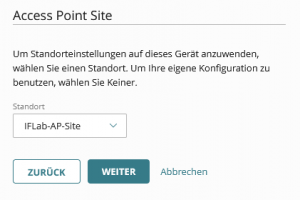

Access Point Site

Fügen Sie den AP Ihrer Access Point Site hinzu.

Eine “Access Point Site” bietet ein Set an Konfigurations-Voreinstellungen. Nutzen Sie dieses Set als Schablone um mehreren APs die gleichen Einstellungen zuzuweisen. Der Site können dann alle APs (bspw. eines Lager-Gebäudes oder eines Filial-Standortes) zugewiesen werden. Mehrere Access Point Sites sind möglich. Das erspart Ihnen, für jeden einzelnen AP, die SSID und weitere Einstellungen konfigurieren zu müssen. Ab der Access Point Firmware Release v2.2.22-0.B691305 können Sie auch die Radio-Einstellungen komfortabel für die APs über die Access Point Site definieren.

Access Point Site Einstellungen

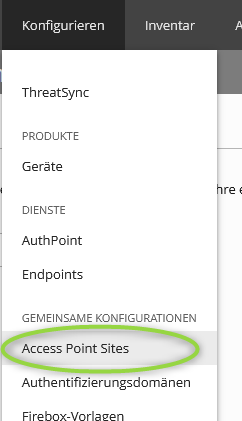

Die Site Einstellungen finden Sie im Menü unter Konfigurieren (Configure).

Wi-Fi-Netzwerke / SSIDs

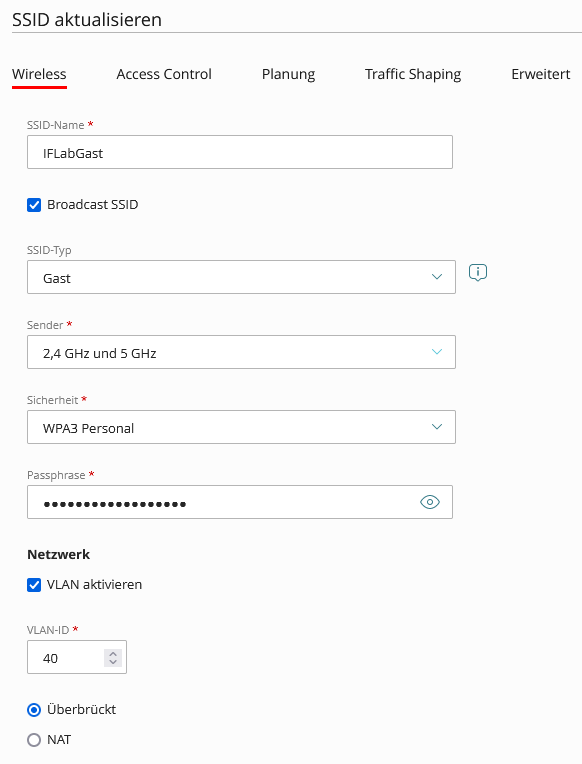

Empfehlung: Verwenden Sie pro SSID ein eigenes VLAN.

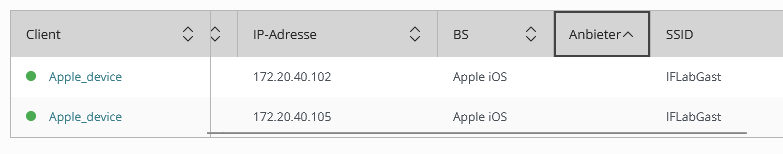

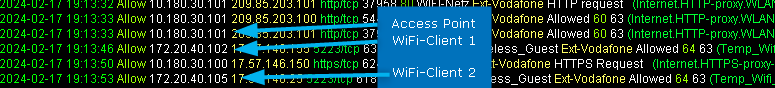

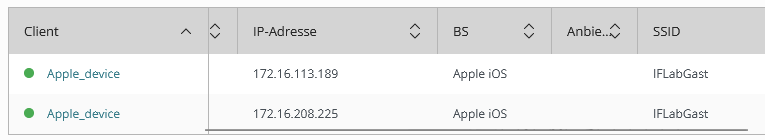

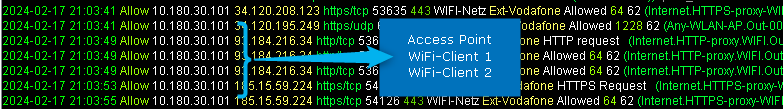

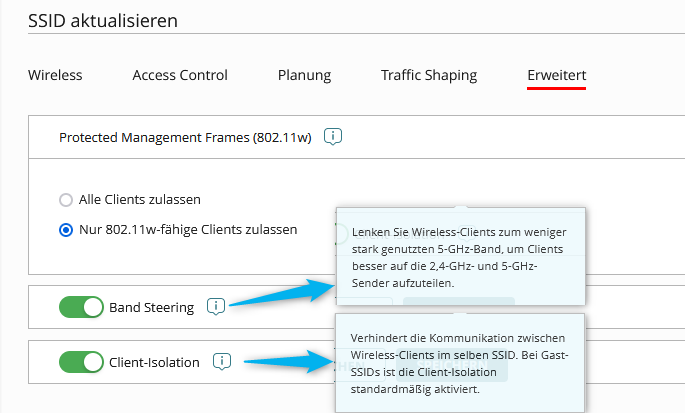

Für ein WiFi-Gast-Netzwerk soll der Traffic getrennt vom Produktiven WiFi laufen. Hierfür nutze ich ein auf der Firewall konfiguriertes Gast-VLAN ID 40. Als Typ wählen wir überbrückt. Dadurch ziehen sich die Clients jeweils eine IP aus dem in der Firewall für VLAN ID 40 konfigurierten Netzwerkpool. Bei NAT würde der AP eine IP-Adresse beziehen, hinter dieser wären dann alle Gäste versteckt. Hier sind dann zusätzlich Netzwerkangaben notwendig. Sehr wichtig ist auch die Aktivierung der Funktion Client Isolation (Standard bei SSID-Typ: Gast) unter den erweiterten Einstellungen. Dadurch können die Clients im Gäste-WLAN sich nicht untereinander erreichen / sehen!

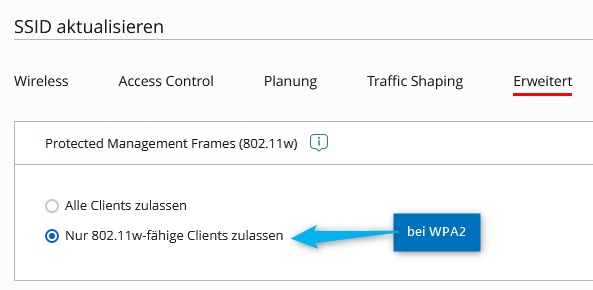

Bei Ablösung bestehender Geräte ist hier der WPA3/WPA2 – Personal Modus sinnvoll ansonsten ist WPA3 aus Sicherheits- und Performancegründen zu bevorzugen.

Beispiel: VLAN und Überbrückt (Empfehlung)

Beispiel: NAT

Bei WPA3

Die Client Isolation verhindert nicht nur Kommunikation mit WLAN-Clients im gleichen SSID-Netz sondern auch die Kommunikation mit Clients im angeschlossenen LAN.

Bei WPA2

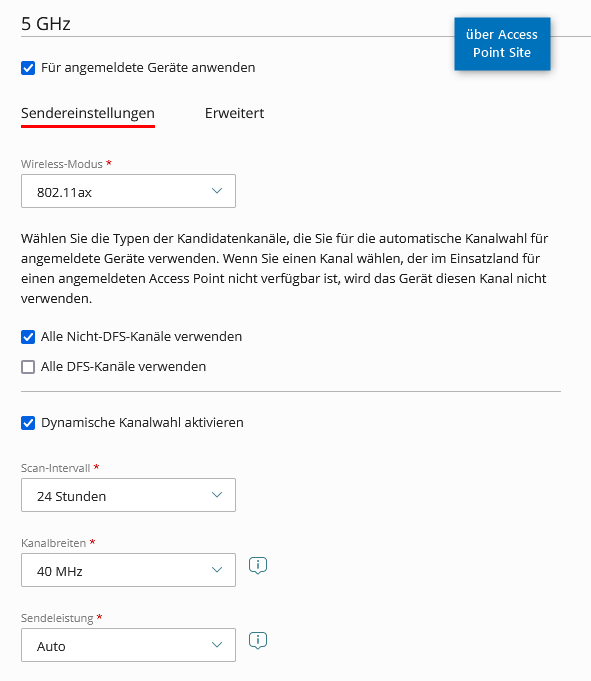

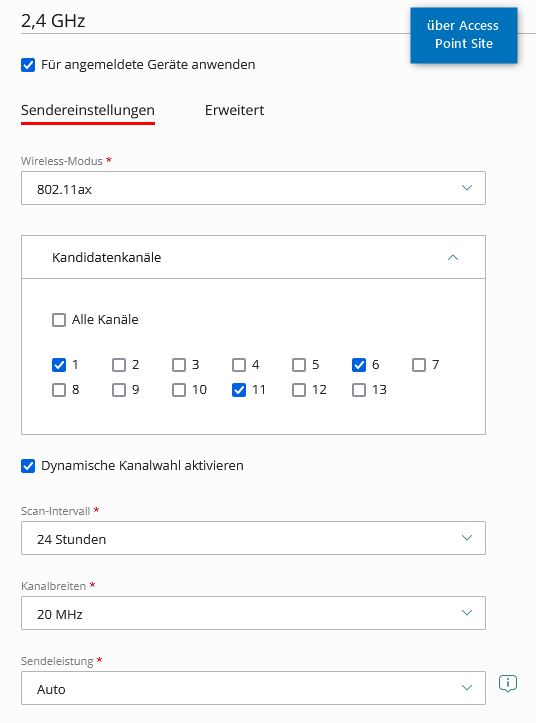

Sendereinstellungen / Radios-Settings

Bei den Radio-Settings empfehle wir 20 MHz bei der Kanalbreite, es sei denn, Sie haben einen sehr hohen Anwendungsdurchsatz in Lokationen mit geringer Dichte und einer kleinen Anzahl an WiFi-Geräten.

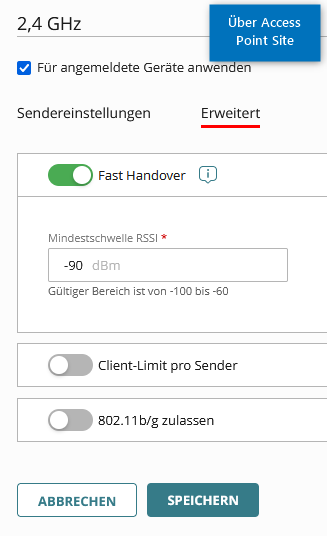

2.4 GHz

Kanalverteilung

Bei der Verteilung der Kanäle empfehlen wir die überlappungsfreie internationale “Norm” 1, 6, 11.

Es gibt noch das Schema für Europa 1, 5, 9, 13 (bei 20 MHz Kanalbreite). Hier rät WatchGuard jedoch ab, da damit auch einige unerwartete Nebeneffekte und teils sogar Probleme entstehen. Diese Kanäle sind nicht überlappungsfrei zum klassischen Schema 1,6,11 und gerade in Nachbarschaft zu anderen WLAN Netzen ist der Effekt des verfügbaren zusätzlichen Kanals 13 dadurch ggf. nicht so groß wie gedacht. Eine etwas größere Herausforderung könnte durch Geräte entstehen, die „nur“ die international üblichen Kanäle 1,6, 11 unterstützen. Auch wenn in den Standards natürlich die Europäischen Kanäle festgelegt sind und daher Hersteller sich danach richten „sollten“ scheint es hierbei immer mal wieder Probleme zu geben. Beispielsweise bei IoT Geräten sind Problemsituationen durchaus denkbar.

Den Standard 802.11b/g bitte abschalten, dieser ist veraltet und sollte nach Möglichkeit nicht verwendet werden. Dieser sollte nur bei alten WiFi-Clients genutzt werden, die sonst keine Verbindung zum AP erhalten und nicht ersetzt werden können, beispielsweise bei älteren mobilen Lager-Scannern und mobilen Druckern (dadurch werden andere schnellere WiFi-Clients im selben Netzwerk ausgebremst).

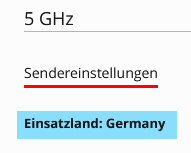

5 GHz

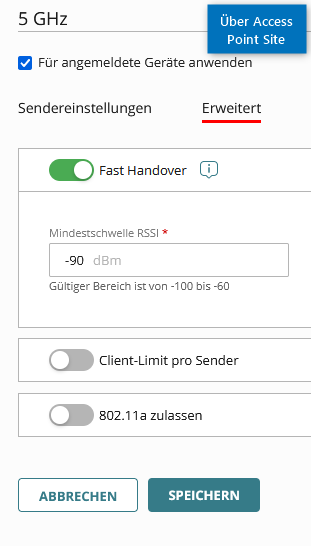

Den Standard 802.11a (veraltet) nur zulassen wenn Sie ältere WiFi-Clients mit der SSID verbinden müssen, die sich sonst nicht verbinden können.

Einstellungen / Settings

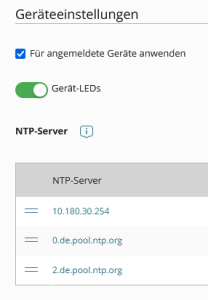

Geräteeinstellungen

In der Voreinstellung finden Sie unter den Einstellungen für die NTP-Server die weltweit zentralen Pools. Verwenden Sie hier besser Ihre nächsten regionalen Server, da ein exaktes Zeitsignal für die korrekte Funktion der APs wichtig ist. Verwenden Sie als ersten Eintrag den NTP-Server der Firewall (die NTP-Server Funktion muss auf der Firewall aktiviert sein, IP der Firewall im gleichen Segment wie die DHCP IP Adresse) oder Ihren primären DC und im weiteren zwei regionale Pools wie bspw. die folgenden aus Deutschland.

-

- (Primärer DC oder IP der Firewall)

- 0.de.pool.ntp.org (Bsp. öffentlicher Regionaler Server)

- 2.de.pool.ntp.org (Bsp. öffentlicher Regionaler Server)

Hinweise

Das angegebene Scan-Intervall gilt immer ab Boot-Zeitpunkt. Daher ist es sinnvoll außerhalb der Arbeitszeit einen Reboot der APs zu forcieren.

Weiterführende Links

- Access point actions that result in a reboot of the device or a restart of the radios that disconnect wireless clients

- HOWTO: Access Point Factory Reset für AP130 AP330 AP332CR AP430CR AP432

Access Point LED

- KB-Artikel: Wi-Fi in WatchGuard Cloud access point LED indicators

- KB-Artikel: Access point system integrity checks and failsafe mode

- Access Point System Integrity Checks

Das könnte Sie auch interessieren: