HOWTO: NCP Silent-Installation / Rollout via GPO / MVLS

Der Premium IPSec VPN-Client von WatchGuard (by NCP) wurde im folgenden Artikel näher beschrieben (bitte vorab lesen): >> HOWTO: WatchGuard IPSec Mobile VPN Client by NCP – Jetzt auch mit IKEv2 Support.

Es gab mehrere Rückfragen zur Silent-Installation und zum automatischen Deployment des VPN-Clients. WatchGuard selbst hat die Silent-Installation im Help Center dokumentiert: >> Configure the IPSec Mobile VPN Client for Mobile VPN with IKEv2.

Im Folgenden beschreibe ich die Silent-Installation detaillierter und gebe praxisnahe Anregungen für ein automatisiertes Deployment.

Silent-Installation

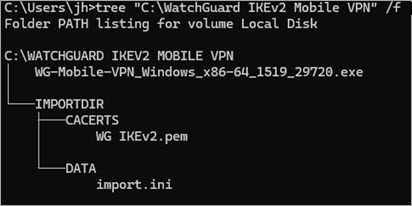

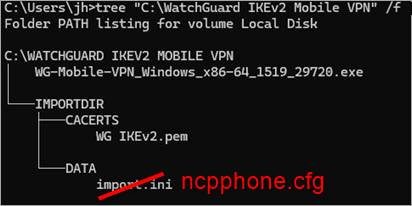

Mit der richtigen Verzeichnisstruktur kann das IKEv2 Server-Zertifikat und die INI-Datei für die VPN-Einwahl automatisch beim Setup übernommen werden. Bei einer Silent-Installation werden die Dateien aus den Unterordnern von „IMPORTDIR“ automatisch auf dem Client abgelegt (ZIEL: C:\ProgramData\WatchGuard\Mobile VPN\):

Die INI-Datei beinhaltet nur das VPN-Profil. Möchten Sie alle Settings verteilen, können Sie im Ordner DATA auch die ncpphone.cfg Datei ablegen. Die ncpphone.cfg können Sie auf einem fertig konfigurierten „Pilot-PC“ im folgenden Verzeichnis finden: C:\ProgramData\WatchGuard\Mobile VPN\data

Das Installer-Verzeichnis würde also so aussehen:

Die Silent-Installation wird wie folgt angestoßen (ACHTUNG – Zwangsreboot):

“WG-Mobile-VPN_Windows_x86-64_1519_29720.exe” /S /v/qn

Nach einem Reboot startet der VPN-Client inkl. aller Settings (VPN-Profil, Firewall, Start-Before-Logon, …). Offen bleibt die Aktivierung des VPN-Clients:

- Variante 1: 30 Tage Trial

- Variante 2: Einzelplatzlizenz einspielen (>> Activate the IPSec Mobile VPN Client)

- Variante 3: WatchGuard Mobile VPN License Server (MVLS) – persönliche Empfehlung ab ca. 10 Lizenzen: (>> Using an MVLS to manage WatchGuard Mobile VPN licenses)

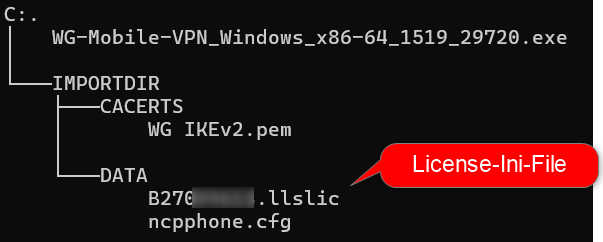

-> bei Verwendung des WatchGuard Mobile VPN License Server (MVLS) kann das dort erzeugte „Initialization File“ ebenfalls in die Silent-Installation eingebunden werden. Die Geräte beziehen damit beim ersten VPN-Aufbau automatisch ihre Lizenz. Das Verzeichnis sieht in diesem Fall wie folgt aus:

Das beschriebene Verfahren sollte mit nahezu jedem Deployment-Tool umsetzbar sein. Alternativ beschreibe ich im weiteren Verlauf den Roll-Out via Gruppenrichtlinien.

Deployment via GPO

Ein Deployment via Gruppenrichtlinien halte ich für eine „Notlösung“, aber je nach Kundenumgebung existieren ggf. keine Alternativen.

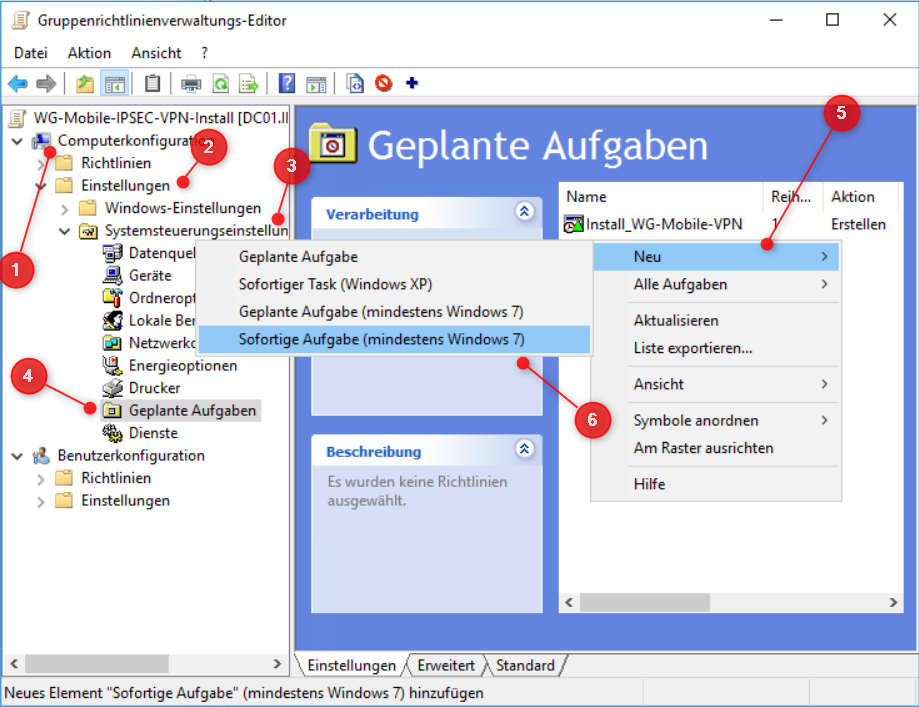

Da ein Logon-Skript nach meinem Kenntnisstand nicht einmalig ausgeführt werden kann, nutze ich einen Umweg über die “Geplanten Aufgaben”.

Vorbereitungen

- Aktueller Installer, getestetes VPN-Profil und VPN-Serverzertifikat (Siehe Artikel: HOWTO: WatchGuard IPSec Mobile VPN Client by NCP – Jetzt auch mit IKEv2 Support)

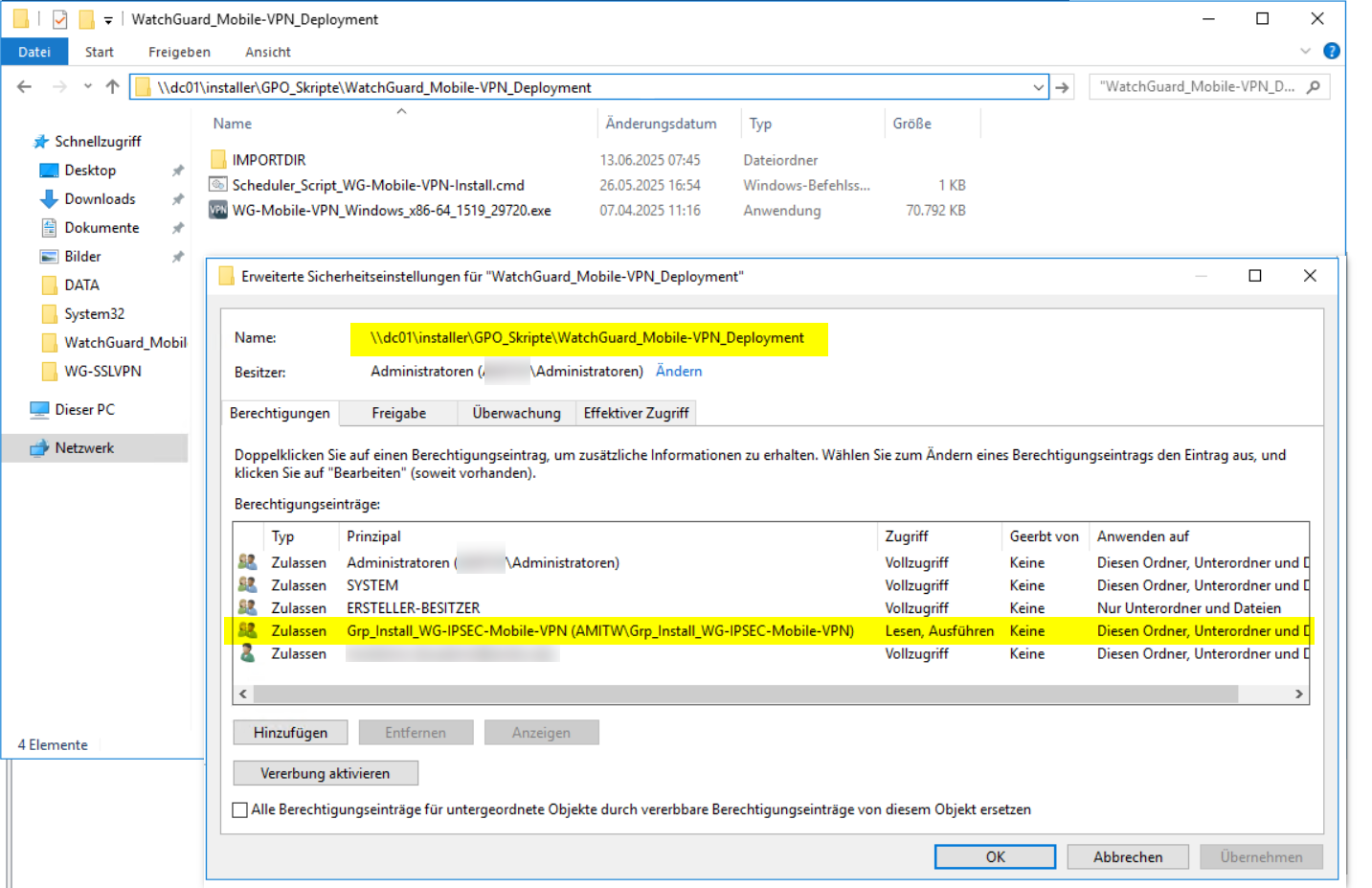

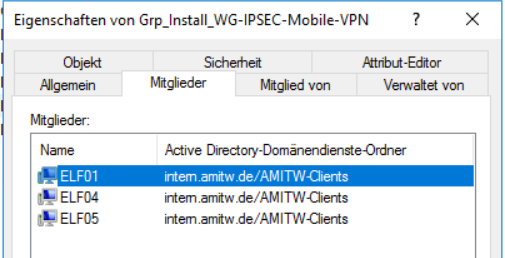

- AD-Gruppe, welche zur Steuerung der zu installierenden PCs dient. In meinem Beispiel: „Grp_Install_WG-IPSEC-Mobile-VPN“

- Netzwerkfreigabe für das Deployment. Leseberechtigung für die Gruppe „Grp_Install_WG-IPSEC-Mobile-VPN“:

Umsetzung

- Legen Sie in der erstellten Freigabe den Installer, die Config.-Datei (ncpphone.cfg) und das Server-Zertifikat ab -> Beachten Sie die zu Beginn genannte Ordnerstruktur

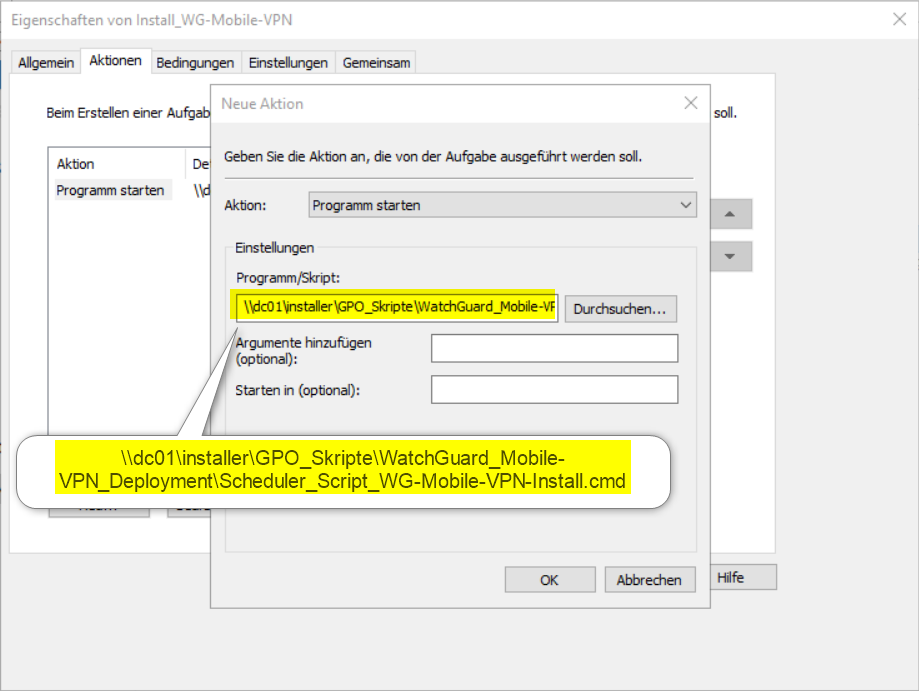

- Legen Sie in der Freigabe eine Textdatei an (Name: Scheduler_Script_WG-Mobile-VPN-Install.cmd) und fügen Sie folgendes Skript ein:

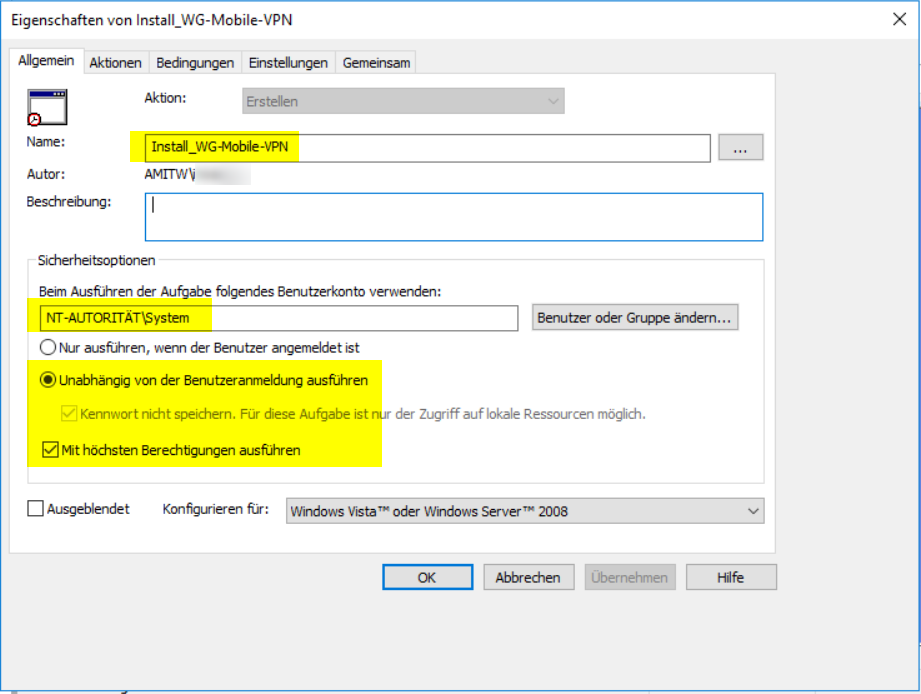

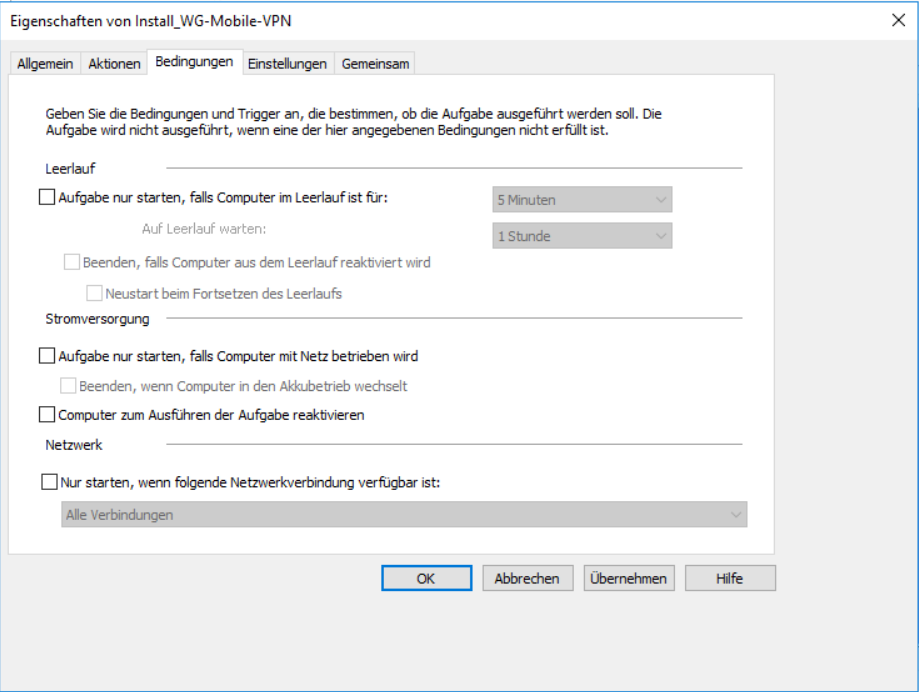

if EXIST "C:\Program Files\WatchGuard\Mobile VPN\ncpmon.exe" GOTO Ende call \\dc01\Installer\GPO_Skripte\WatchGuard_Mobile-VPN_Deployment\WG-Mobile-VPN_Windows_x86-64_1519_29720.exe /S /v/qn :Ende - Erstellen Sie eine Gruppenrichtlinie „WG-Mobile-IPSEC-VPN-Install“ und nehmen Sie folgende Settings vor:

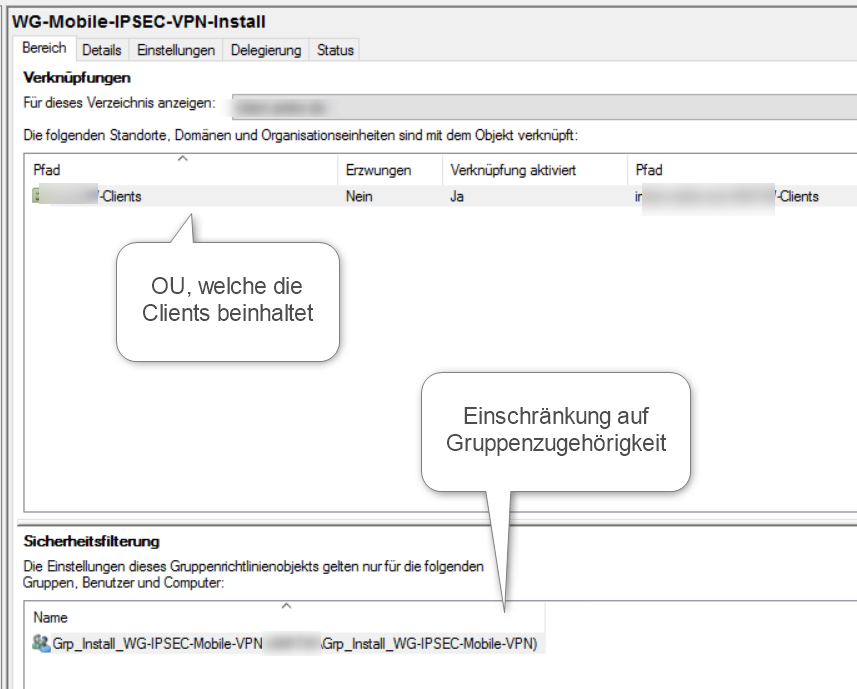

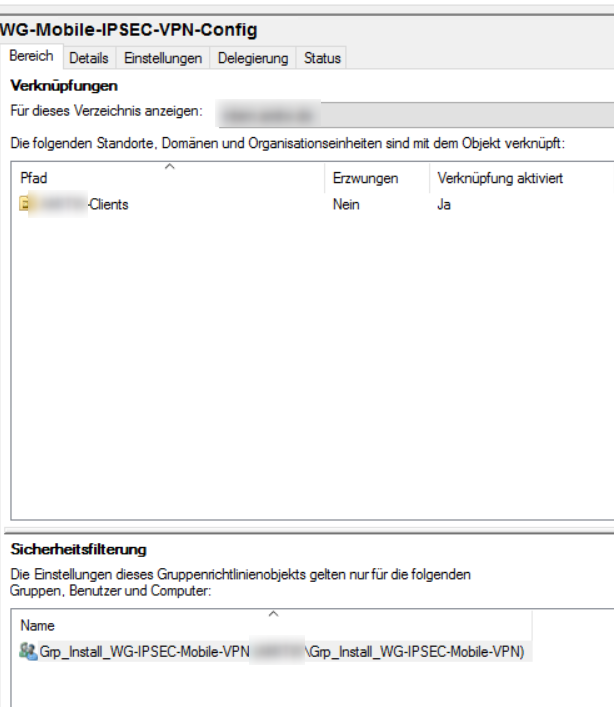

- Verknüpfen Sie die GPO mit der entsprechenden OU (-> Diese muss die VPN-Clients beinhalten) und definieren Sie den entsprechenden Sicherheitsfilter:

- Testen Sie Ihr Deployment auf einem Ziel-Client (z.B. via gpupdate oder einem Reboot bei einer existierenden Verbindung zum DC)

Aktualisierung via GPO (optional)

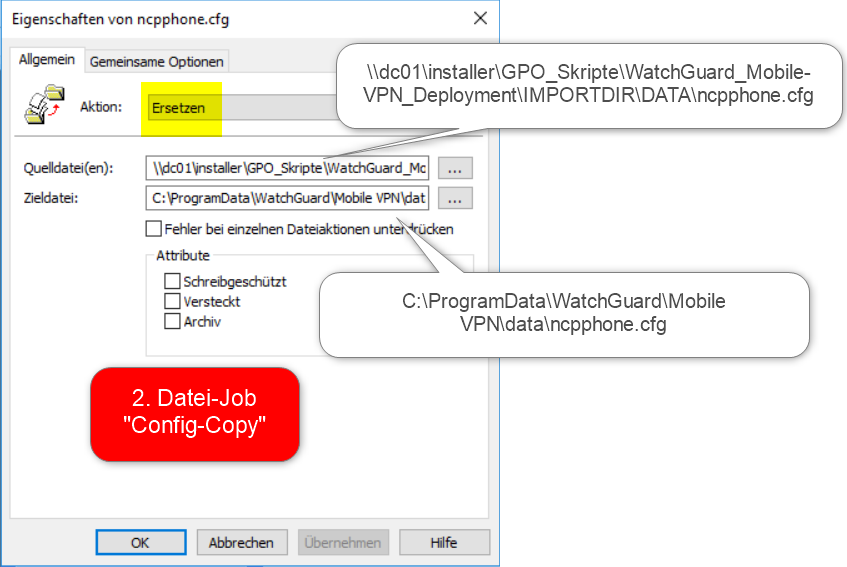

Wurde alles richtig umgesetzt, sind beim Deployment alle Settings aus dem IMPORTDIR automatisch übernommen worden. Falls im Nachgang Änderungen nötig sein sollten (z.B. ein neues Zertifikat oder ein angepasstes Config.-File), kann mittels einer Gruppenrichtlinie die entsprechende Datei getauscht werden.

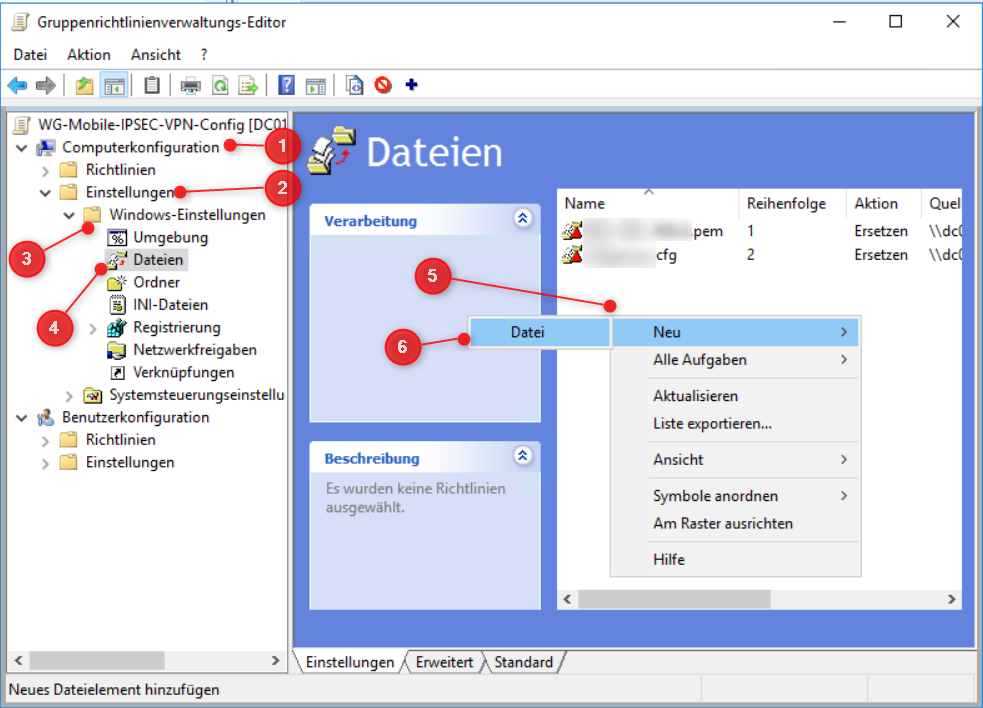

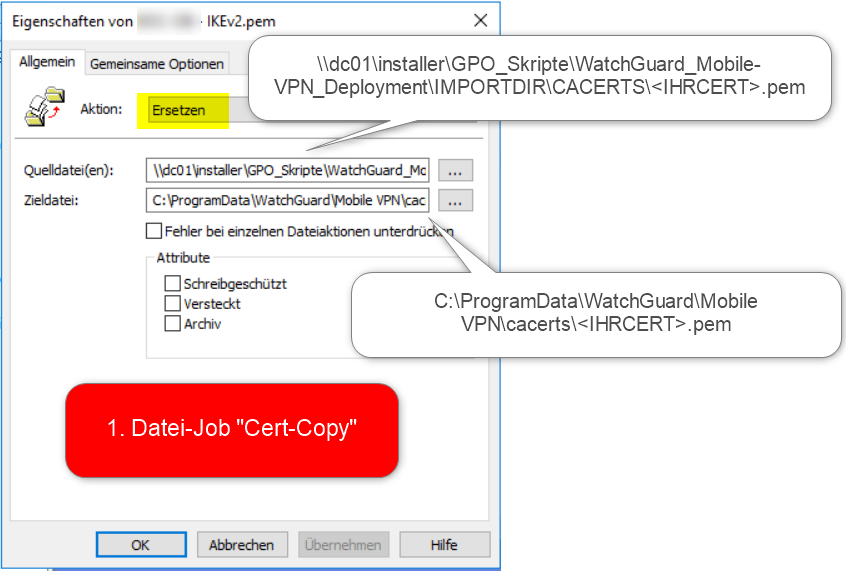

- Erstellen Sie eine zweite Gruppenrichtlinie mit dem Namen „WG-Mobile-IPSEC-VPN-Config“ und erstellen Sie folgende zwei Einträge:

- Verknüpfen Sie auch diese GPO mit der entsprechenden OU (-> Diese muss die VPN-Clients beinhalten) und definieren Sie den entsprechenden Sicherheitsfilter:

- Fügen Sie einen Test-Client zur AD-Gruppe hinzu, führen Sie einen Neustart aus und testen Sie, ob der VPN-Client entsprechend aktualisiert wurde:

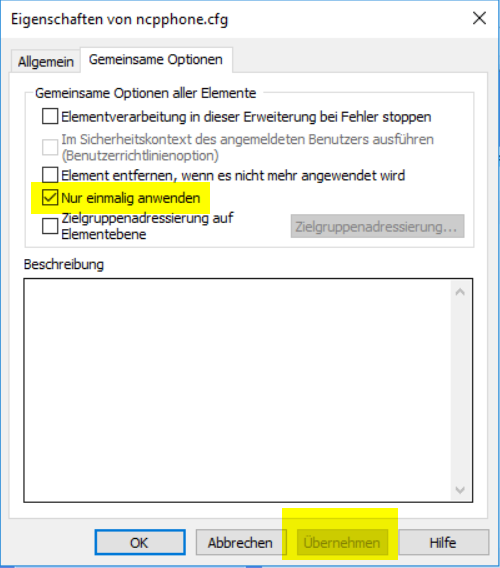

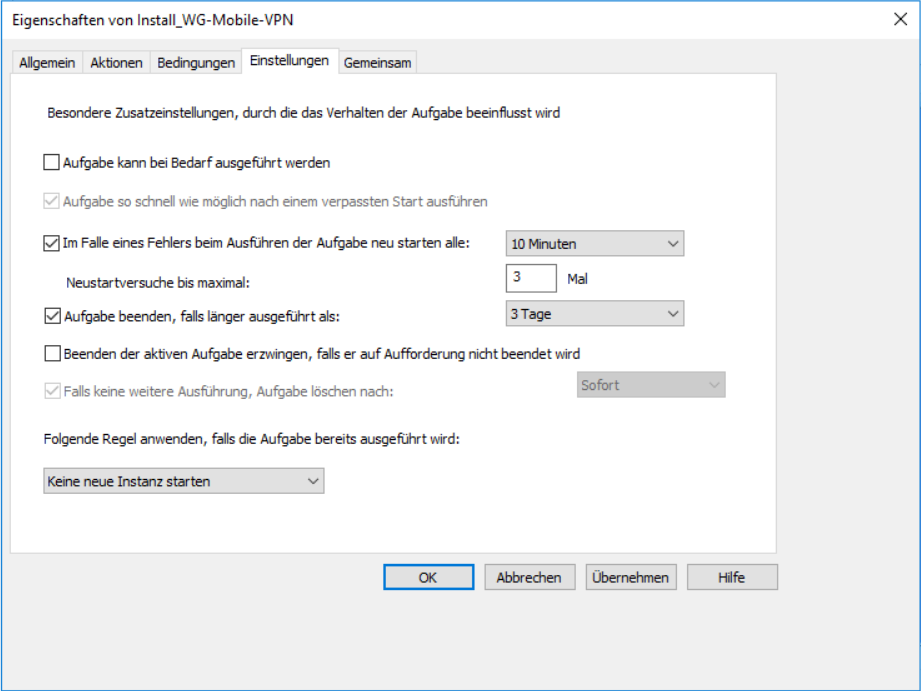

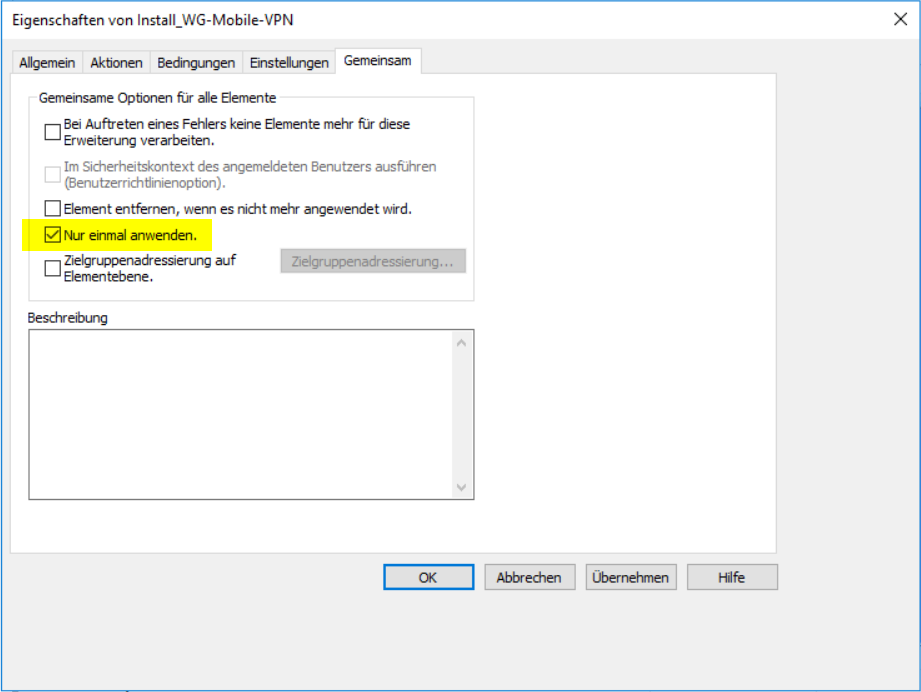

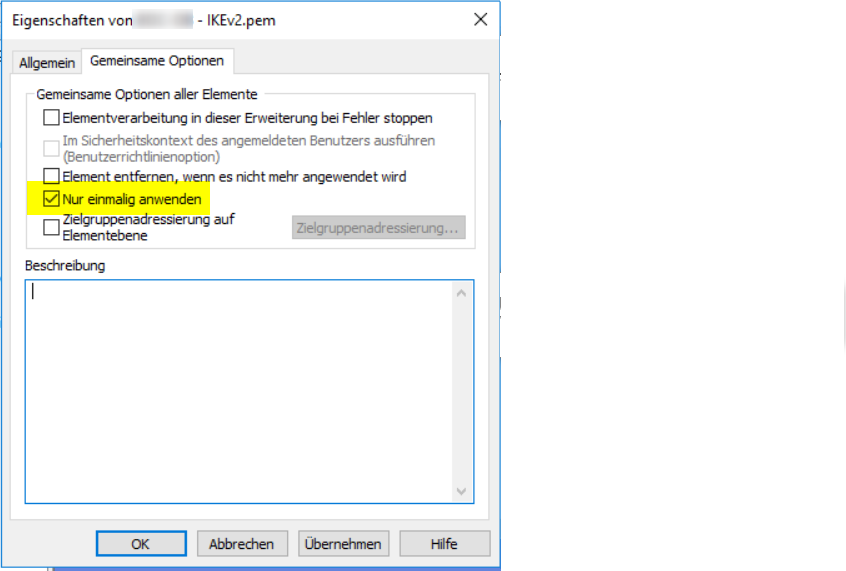

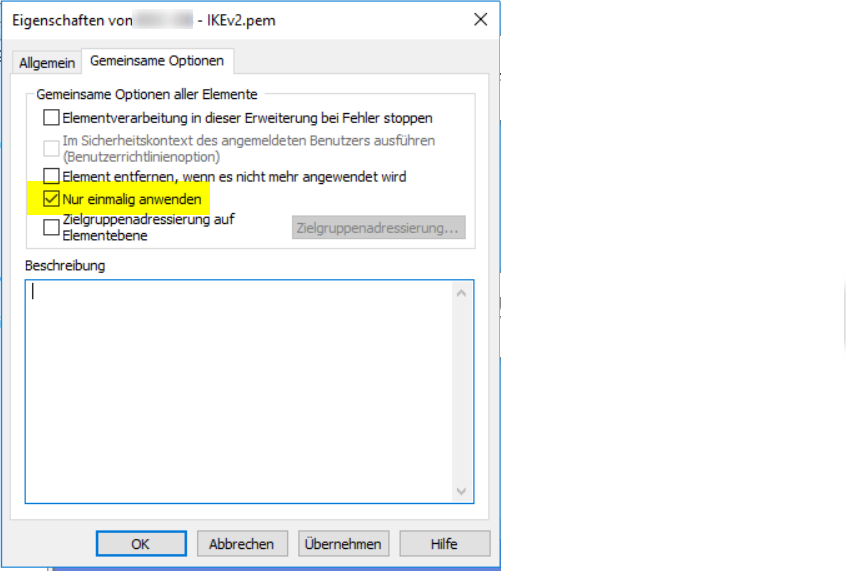

- Sollten Sie ein neues Zertifikat oder eine neue Konfiguration verteilen wollen, müssen Sie nur die Quell-Datei in der Freigabe ersetzen und im Anschluss in der GPO eine Änderung vornehmen (somit setzt sich das „Nur einmalig anwenden“ zurück). Es reicht z.B. den Haken „Nur einmalig anwenden“ zu entfernen, auf Übernehmen zu klicken und im Anschluss den Haken erneut zu setzen und natürlich wieder übernehmen zu klicken:

Fazit

Die gezeigte Methode kann zum schnellen Roll-Out des WatchGuard IPSec Clients verwendet werden. Grundsätzlich empfehle ich noch etwas Fine-Tuning, wie z.B. eine Error-Handling, Log-Files, …

Ein weiterer Vorteil ist das einfache Updaten von Konfigurationen und Zertifikaten.

Für große Installationen empfehlen wir den Einsatz eines professionellen Deployment-Tools und den Einsatz des WatchGuard Mobile VPN License Server (MVLS).

Das könnte Sie auch interessieren: