Der Application Proxy für SMTP (SMTP-Proxy) steht in allen WatchGuard Firebox XTM Software-Versionen zur Verfügung – auch schon in den ganz alten Versionen des WFS v7.x. Heute möchte ich auf ein paar Aspekte des Themas “E-Mail-Sicherheit” eingehen, die schon mit den Bordmitteln der WatchGuard Firebox (also ohne die optionalen WatchGuard Security Services) möglich sind. Voraussetzung für die nachfolgenden Überlegungen ist, dass Ihre Firma bzw. Organisation ihre eingehenden E-Mails per SMTP zugesendet bekommt – dass Sie also in der Regel einen richtigen Mailserver für Ihre Domain verwenden – und nicht wie im Privatumfeld verbreitet “Postfächer” bei einem externen Provider nutzen, die über POP3 oder IMAP abgefragt werden!

1. Einschränkung der erlaubten (Ziel-)E-Mail-Domains

Spam-Versender versuchen häufig, schlecht abgesicherte Mailserver im Internet für Massenversendungen zu missbrauchen. Sie suchen so genannte Open Mail Relays. Das sind Mailserver, die erst einmal ALLE E-Mails annehmen – egal an welche Empfänger-Adresse sie gerichtet sind – und sich dann im nächsten Schritt um die korrekte Zustellung kümmern. Stellen Sie sich vor: IHR hauseigener Mailserver bekommt eine E-Mail zugeschickt, die an die Adresse blabla@blabla-domain.de gerichtet ist. Nun, diese Adresse kennt er nicht, weil Ihre eigene Domain eben anders heißt 🙂 Wenn Ihr Mailserver schlecht konfiguriert ist, nimmt er die E-Mail an und versucht dann unter “eigenem Namen” (!) die E-Mail an die tatsächliche Empfänger-Domain “blabla-domain.de” zuzustellen. Damit tritt jedoch IHR Mailserver als Spam-Versender in Erscheinung – nicht mehr der eigentliche Spam-Absender. Die Folge wird sein, dass IHR Mailserver auf einer Blacklist von Anti-Spam-Organisationen auftauchen wird. Viele andere Mailserver WELTWEIT werden dann künftig auch LEGITIME E-Mails von Ihnen ABLEHNEN oder im schlimmsten Fall ungesehen verwerfen!

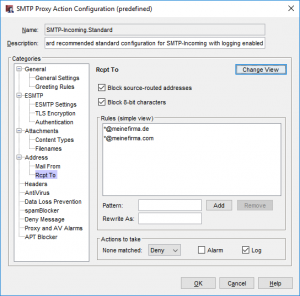

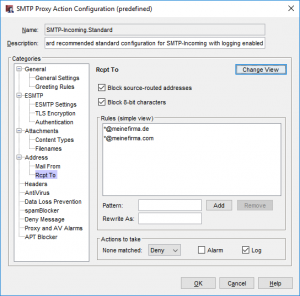

Die beste Gegenmaßnahme ist natürlich: Sorgen Sie dafür, dass Ihr Mailserver korrekt konfiguriert ist – also nur E-Mails an genau die Domain(s) annimmt, für die er auch zuständig ist! Alternativ (oder besser: ergänzend dazu) können Sie auch den SMTP-Proxy der WatchGuard Firebox einsetzen. In den Properties gibt es das Untermenü “Address” und dort “Rcpt To”. Dort steht standardmäßig ein Stern * als allgemeine Wildcard für Allow. Wenn Sie den Stern durch Wildcards mit den Domain-Namen ersetzen, für die Ihr Mailserver die Mails annehmen soll – Beispiel: *@meinefirma.de, *@meinefirma.com – wird die WatchGuard Firebox auch nur noch derartige E-Mails zu Ihrem Mailserver durchlassen – ein wirksames Gegenmittel gegen ungewollten Missbrauch als Open Mail Relay.

2. Positiv-Liste (Whitelisting) aller existierenden E-Mail-Adressen in Ihrer Domain

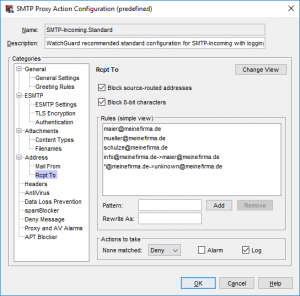

Wenn auf Ihrem Mailserver nicht mehr als etwa 300 (verschiedene) E-Mail-Adressen liegen, sollten Sie erwägen, ALLE existierenden E-Mail-Adressen im SMTP-Proxy > Properties > Adress > Rcpt To einzupflegen. Die WatchGuard Firebox würde dann nur noch E-Mails an eben diese Adressen durchlassen – und könnte alle anderen E-Mails mit einer sauberen SMTP-Fehlermeldung “550 Mailbox Unavailable” ABLEHNEN (Deny).

Warum ist das interessant und wichtig? Viele Spammer generieren Spam-Mails an willkürlich erzeugte E-Mail-Adressen (john@meinefirma.de, joe@meinefirma.de,…) in der Hoffnung, vielleicht eine existierende Adresse zu erwischen oder in einem Sammel-Postfach zu landen. Ein korrekt konfigurierter Mailserver müsste bei jeder unzustellbaren E-Mail einen Unzustellbarkeits-Bericht erzeugen (NDR, Non Delivery Report) und an den vermeintlichen (!) Absender schicken. Die Absende-E-Mail-Adresse ist im Spam-Umfeld jedoch meist genauso gefaked, existiert nicht oder der “echte” für die missbrauchte Domain zuständige Ziel-Mailserver verweigert die Annahme. Damit bleibt unser EIGENER Mailserver zunächst einmal auf dem ausgehenden Unzustellbarkeitsbericht sitzen! Das verstopft im Extremfall die Ausgangs-Warteschlangen (sprich Resourcen im Hauptspeicher, Festplatte) und kann sich durchaus auch zu einer DOS-Attacke (Denial of Service) ausweiten!

Wenn Ihr Mailserver aber von dem SMTP-Proxy der WatchGuard Firebox nur noch solche E-Mails vorgelegt bekommt, die er intern auch tatsächlich zustellen kann, gibt es eben keine unzustellbaren E-Mails mehr. Damit ist das Thema “unzustellbare Unzustellbarkeits-Berichte” vom Tisch und Ihr Mailserver freut sich über deutlich weniger Last! 🙂

Ob dieser Ansatz für Sie praktikabel ist, hängt von der Anzahl Ihrer existierenden E-Mail-Adressen und deren Wechsel-Häufigkeit ab. Ich kenne Installationen mit ca. 300 E-Mail-Adressen, bei denen vielleicht zwei oder drei Mal im Monat diese Liste nachgepflegt werden muss. Der Nutzen ist dann DEUTLICH höher als der administrative Aufwand. Leider findet kein dynamischer Abgleich per LDAP- oder Active Directory-Abfrage statt – die Liste muss HÄNDISCH nachgepflegt werden. Sie können die E-Mail-Adressen entweder einzeln über die GUI eingeben oder nutzen dafür einen XML-Editor, um fertig vorbereitete Tags mit Cut&Paste direkt in die Konfigurationsdatei einzubauen (Achtung: natürlich ist hierbei Vorsicht geboten!) Selbst bei 300 Adressen dauert die Eingabe über die GUI nicht besonders lange, wenn Sie z.B. den Domainnamen in die Zwischenablage legen, so dass Sie praktisch nur den Teil vor dem @-Zeichen eintippen müssen…

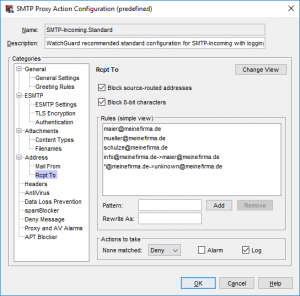

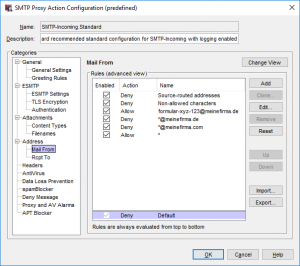

In diesem Screenshot werden noch zwei erweiterte Funktionen aufgezeigt. Durch einen Klick auf Change View oben rechts ändert sich die bisherige einfache Ansicht in die erweiterte Darstellung. Hier haben Sie die Möglichkeit, mit “Up” und “Down” auch die Reihenfolge festzulegen, in der die einzelnen Regeln abgearbeitet werden (jede E-Mail-Adresse ist praktisch eine eigene Regel). Außerdem können Sie hier mit der Rewrite-Funktion arbeiten, um einzelne Ziel-Adressen umzuschreiben. Wenn Sie hier mit einer Wildcard arbeiten, können Sie z.B. ein Sammel-Postfach für alle nicht vorher einzeln aufgeführten Adressen schaffen. Ich bin aber kein Freund von diesem Ansatz – ich lasse lieber unzustellbare E-Mails von der WatchGuard Firebox ABLEHNEN.

3. Von extern kommende E-Mails “aus der eigenen Domain” ablehnen

Sehr häufig versuchen Spam-Versender, den Empfängern E-Mails als vertrauenswürdig unterzujubeln, die angeblich von einem Absender aus der eigenen Domain stammen. Oder sogar von der “eigenen” E-Mail-Adresse. Wie kann man sich per SMTP-Proxy wirkungsvoll davor schützen? Wir befinden uns hier ja im professionellen Umfeld und gehen wie eingangs geschildert davon aus, dass wir für unsere E-Mail-Domain einen eigenen Mailserver betreiben, der sich in unserem lokalen Netzwerk befindet und im Internet per DNS MX-Record bekannt ist. In einem solchen Szenario sitzen die E-Mail-Nutzer oftmals entweder alle im lokalen Netzwerk oder erhalten ihre E-Mails über gesicherte VPN-Verbindungen oder SSL-verschlüsselte E-Mail Push-Verfahren wie Microsoft ActiveSync oder Outlook Anywhere auf ihre Smartphones. Häufig kommt es gar nicht vor, dass von außen (über das Internet) legitime E-Mails per SMTP hereinkommen, die aus der eigenen Domain stammen! Seltene Ausnahmen sind z.B. gehostete Webserver, die E-Mails aus Kontaktformularen versenden und dabei einzelne Absende-Adressen z.B. formular@meinefirma.de verwenden. Oder wenn sich tatsächlich einzelne User per SMTP-Auth übers Internet am internen Mailserver anmelden, um darüber E-Mails zu versenden. Letzteres würde ich tunlichst so schnell wie möglich abstellen. Zu den Formularen kommen wir später.

Sehr häufig versuchen Spam-Versender, den Empfängern E-Mails als vertrauenswürdig unterzujubeln, die angeblich von einem Absender aus der eigenen Domain stammen. Oder sogar von der “eigenen” E-Mail-Adresse. Wie kann man sich per SMTP-Proxy wirkungsvoll davor schützen? Wir befinden uns hier ja im professionellen Umfeld und gehen wie eingangs geschildert davon aus, dass wir für unsere E-Mail-Domain einen eigenen Mailserver betreiben, der sich in unserem lokalen Netzwerk befindet und im Internet per DNS MX-Record bekannt ist. In einem solchen Szenario sitzen die E-Mail-Nutzer oftmals entweder alle im lokalen Netzwerk oder erhalten ihre E-Mails über gesicherte VPN-Verbindungen oder SSL-verschlüsselte E-Mail Push-Verfahren wie Microsoft ActiveSync oder Outlook Anywhere auf ihre Smartphones. Häufig kommt es gar nicht vor, dass von außen (über das Internet) legitime E-Mails per SMTP hereinkommen, die aus der eigenen Domain stammen! Seltene Ausnahmen sind z.B. gehostete Webserver, die E-Mails aus Kontaktformularen versenden und dabei einzelne Absende-Adressen z.B. formular@meinefirma.de verwenden. Oder wenn sich tatsächlich einzelne User per SMTP-Auth übers Internet am internen Mailserver anmelden, um darüber E-Mails zu versenden. Letzteres würde ich tunlichst so schnell wie möglich abstellen. Zu den Formularen kommen wir später.

Um zu verbieten, dass per SMTP von außen Mails eingehen, die behaupten, aus der eigenen Domain zu stammen, dann kann man das auch explizit auf der WatchGuard einstellen.

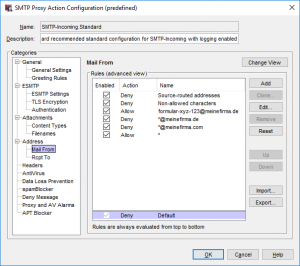

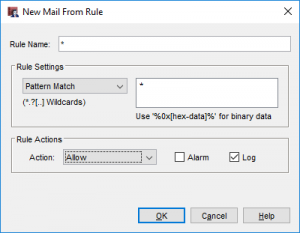

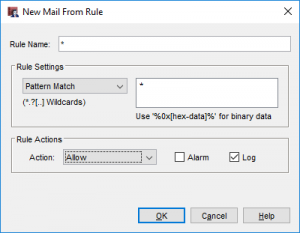

Hierzu bietet sich der Unterpunkt Address > Mail From in der SMTP Proxy Action an. Dort kann ich mit expliziten Allow und Deny Regeln steuern, von welchen Absende-Domains Mails angenommen werden sollen bzw. eben nicht. Genau hier wird die eigene Domain auf Deny gesetzt! Für den oben beschriebenen Fall des E-Mail-Formulars könnte sich anbieten, eine individuelle, kryptische Absendeadresse zu verwenden (Beispiel: formular-xyz-123@meinefirma.de statt formular@meinefirma.de), welche von Spammern nicht unbedingt sofort erraten werden kann, denn für diese Adressen muss ja eine “Allow” Ausnahme definiert werden. Ganz wichtig: zusätzlich muss noch die Wildcard * angelegt, auf Allow gesetzt und ganz ans Ende der Liste gestellt werden, sonst kommen gar keine Mails mehr von außen rein. Die korrekte Reihenfolge der Regeln wird über Change View und die Up / Down Schaltflächen eingestellt (vgl. Screenshot).

Kurze Fußnote zu den Web-Formularen und SMTP E-Mails: der versendende Web-/Mailserver sollte auch im DNS SPF Record Ihrer Domain berücksichtigt werden, denn sonst werden künftig immer häufiger solche Mails von den Empfängern nicht mehr angenommen…

Dieser Artikel wurde erstmals am 24.02.2009 im „Technischen WatchGuard-Blog von Bernd Och“ veröffentlicht. Hierher verschoben und aktualisiert in 2016.