HOWTO: Best-Practice-Konfiguration eines WatchGuard Firebox Clusters Active / Passive

In einer zunehmend digitalisierten Welt ist Hochverfügbarkeit kein Luxus mehr, sondern eine geschäftskritische Notwendigkeit. Schon wenige Stunden Ausfall können erhebliche Kosten verursachen – ganz zu schweigen von den Folgen, wenn Unternehmen ein bis zwei Tage komplett vom Internet oder den internen Netzwerken abgeschnitten sind.

Um sich vor solchen Szenarien zu schützen, stehen verschiedene Optionen zur Verfügung: Zum einen können Sie durch die Einrichtung eines zweiten Geräts einen hochverfügbaren „Cluster“ aufbauen. Zum anderen besteht die Möglichkeit, über den “4-Stunden-Premium-Austauschservice” die Auslieferung eines kostenfreien Ersatzgeräts deutlich zu beschleunigen.

Im Zuge neuer gesetzlicher Richtlinien wie bspw. NIS2 oder Cyber Resilience Act (CRA) rückt auch die betriebliche Resilienz gegenüber kleineren Ausfällen in den Vordergrund. IT-Verantwortliche müssen sicherzustellen, dass selbst kleinere Defekte – etwa ein defektes Netzteil – nicht zum Stillstand des gesamten Betriebs führen. Zu all diesen Themen beraten wir Sie selbstverständlich gerne. Warum Ausfallsicherheit mit einem WatchGuard FireCluster so wichtig ist erfahren Sie bei uns unter >> WatchGuard FireCluster.

Dieser Artikel führt Sie durch die Best Practices Einrichtung eines WatchGuard Firebox Active / Passive Clusters. Der für die Umsetzung benötigte Zeitaufwand liegt i.d.R. zwischen 30 und 60 Minuten.

1. Einführung

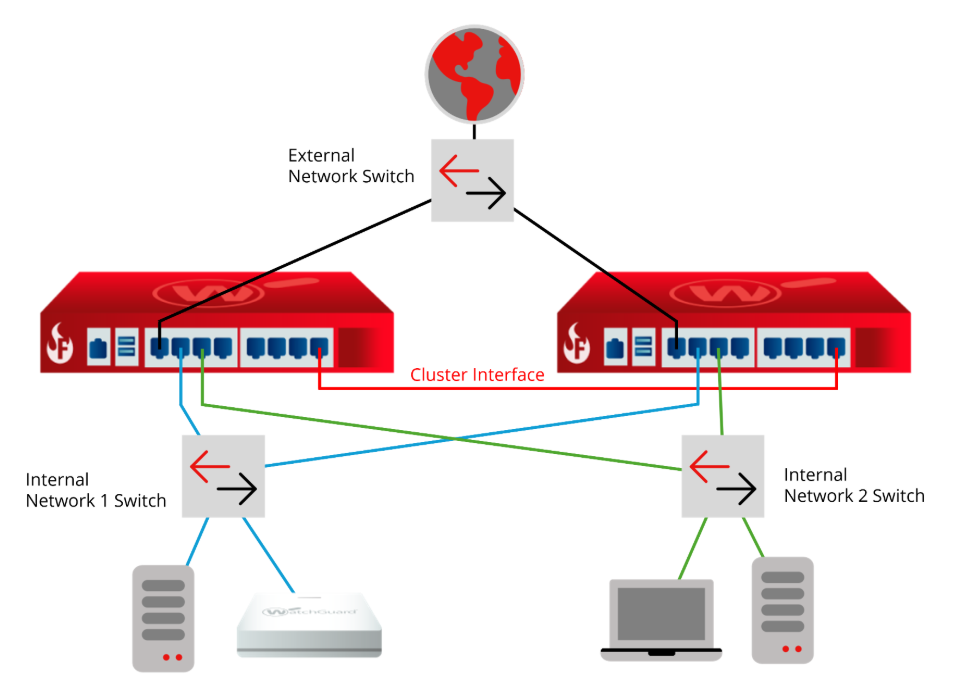

1.1 Konzeptzeichnung

1.2 Warum Clustering?

- Hochverfügbarkeit (High Availability – HA): Im Falle eines Ausfalls der primären Firebox übernimmt die sekundäre Firebox nahtlos alle Funktionen.

- Updates: Firmware-Updates können im laufenden Betrieb installiert werden und werden zuerst auf dem passiven Member getestet. Sollte es zu Fehlern kommen wird das Update abgebrochen und der aktive Member läuft mit der zuletzt funktionierenden Firmware weiter.

- Wartung: Neustarts sowie Änderungen an der Verkabelung können im laufenden Betrieb durchgeführt werden.

- Compliance: Richtlinien wie bspw. NIS2 setzen eine Ausfallsicherheit der Firewall voraus (https://www.boc.de/watchguard-info-portal/nis2-richtlinie-mit-quick-check).

- Einfache Lizenzierung: Bei einem WatchGuard Active / Passive Cluster benötigt nur eine Box eine Subscription Service Lizenz (z.B. “Basic Security Suite” oder “Total Security Suite”). Für die zweite Cluster-Box ist der reguläre “Standard Support” ausreichend. Im Fehlerfall übernimmt die HA Box die höherwertige Lizenz im Cluster und kann somit alle Dienste bereitstellen.

- Rabatte: Zudem gibt es für alle Firebox M-Modelle sowie ausgewählte T-Modelle eine HIGH AVAILABILITY PROMOTION in welcher die zweite Box für die Verwendung im Cluster nochmal deutlich vergünstigt ist.

1.3 Voraussetzungen

- Zwei identische WatchGuard Firebox Modelle der M- und T-Serien >=T20 / T25 / T125 (100% gleichwertiges Modell, identische Module und Firmware-Version).

Hinweis: Firmware-Updates sind nur auf Fireboxen mit gültiger Lizenz möglich. - Alle Netzwerkverbindungen müssen exakt identisch an beide Cluster-Member verbunden werden.

- Mindestens 1 freier Port je Firebox für die direkte Verbindung zwischen den Cluster-Membern.

Hinweis: Hier nur Built-In Interfaces nutzen, keine Module (>> About FireCluster with Modular Interfaces). - Konfigurations-PC mit aktueller Version des WatchGuard System Manager (WSM) (Download unter: software.watchguard.com).

- Wenn Sie bislang noch kein Cluster eingesetzt haben, benötigen wir im Vorfeld 2 weitere IP-Adressen im Trusted/Management Netzwerk. Jeder Cluster-Member bekommt dort eine individuelle IP. Die aktuell auf Ihrer Firebox vergebene Adresse wird dann virtuell zugeteilt und bei einem Clusterschwenk auf den jeweiligen Member umgezogen.

2. Cluster-Konfiguration

2.1 Vorbereitung der Firebox-Geräte

- Basiskonfiguration: Konfigurieren Sie die primäre Firebox mit Ihrer gewünschten Netzwerkkonfiguration (Interfaces, VLANs, grundlegende Policies, etc.). Diese Konfiguration wird später auf die sekundäre Firebox synchronisiert.

- Setzen Sie ggfs. die sekundäre Firebox auf die Werkseinstellungen zurück. Die Vorgehensweise finden Sie im jeweiligen Hardware Guide (in unserem Shop auf der jeweiligen Modell-Seite unter “Technische Dokumente”, Beispiel M290: www.boc.de/m290).

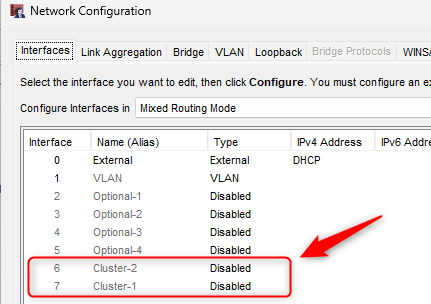

- Cluster-Interfaces festlegen:

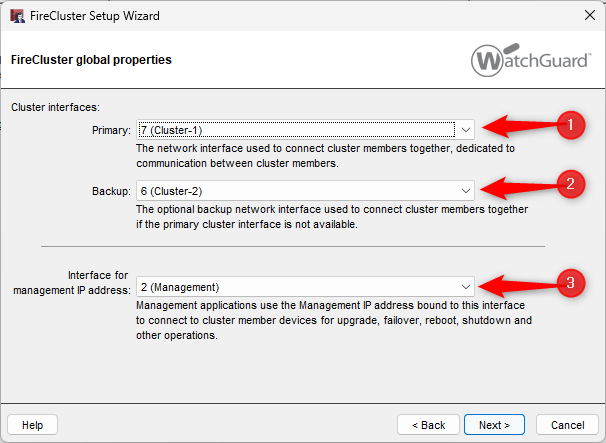

- Interfaces auswählen: Für eine bestmögliche Ausfallsicherheit empfehlen wir die Verwendung von 2x Cluster-Interfaces, es funktioniert aber natürlich auch mit einem.

- Um die Cluster-Interfaces jederzeit eindeutig identifizieren zu können vergeben wir hier entsprechend neue Namen: Cluster-1 und Cluster-2. Hinweis: funktioniert nur bei aktivierten Interfaces!

- Interface temporär auf Type “custom” setzen, Name vergeben und mit “ok” bestätigen.

- Netzwerk-Interface erneut konfigurieren, Type auf “disabled” setzen und mit “ok” bestätigen.

- Die Schritte für das 2. Interface wiederholen.

- Hinweis: Die Interfaces müssen anschließend deaktiviert werden, um diese später als Cluster-Interfaces auswählen zu können.

2.2 Netzwerkverkabelung und IPs für den Cluster

- Netzwerkkonfiguration festlegen: Stellen Sie sicher, dass die Management-IP-Adressen und Netzwerkmasken der Interfaces korrekt sind und keine Konflikte vorliegen.

- Cluster-Interface

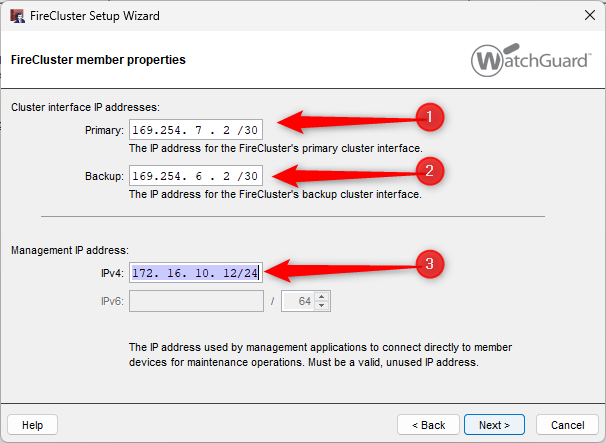

WatchGuard empfiehlt hierfür Link-Local-Adressen mit einer 30er Subnetzmaske zu verwenden.

Zur einfachen Identifizierung empfehlen wir den vorletzten Block nach dem Interface zu definieren:

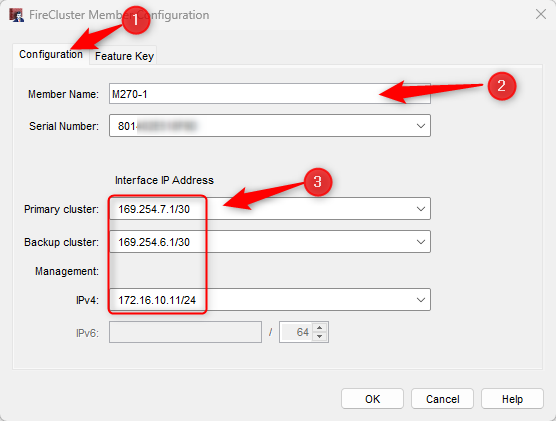

Interface 7 = 169.254.7.1

Beispiel:

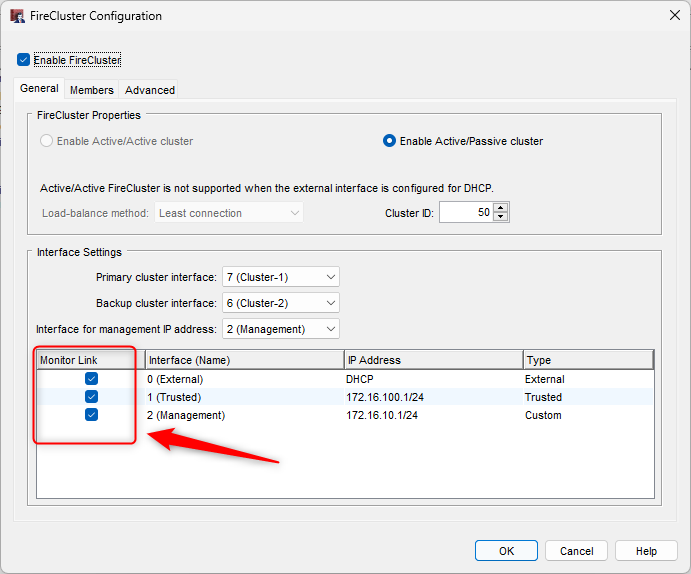

Cluster-1: Interface 7 / Member 1 169.254.7.1/30 | Member 2 169.254.7.2/30

Cluster-2: Interface 6 / Member 1 169.254.6.1/30 | Member 2 169.254.6.2/30 - Management-Interface

-

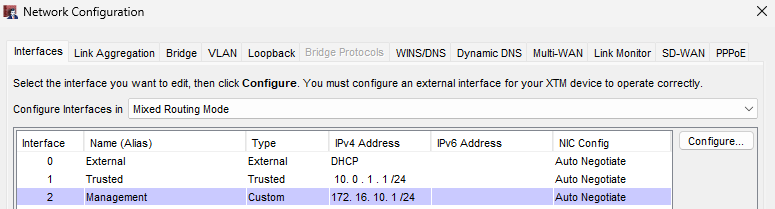

- Natives- oder VLAN-Interface auswählen (VLAN am besten untagged, um im Bedarfsfall die Fehlersuche zu erleichtern). In unserem Beispiel nutzen wir das (Native) Interface 2 “Management”:

- Management-IPs: Member 1 172.16.10.11/24 | Member 2 172.16.10.12/24

- Natives- oder VLAN-Interface auswählen (VLAN am besten untagged, um im Bedarfsfall die Fehlersuche zu erleichtern). In unserem Beispiel nutzen wir das (Native) Interface 2 “Management”:

-

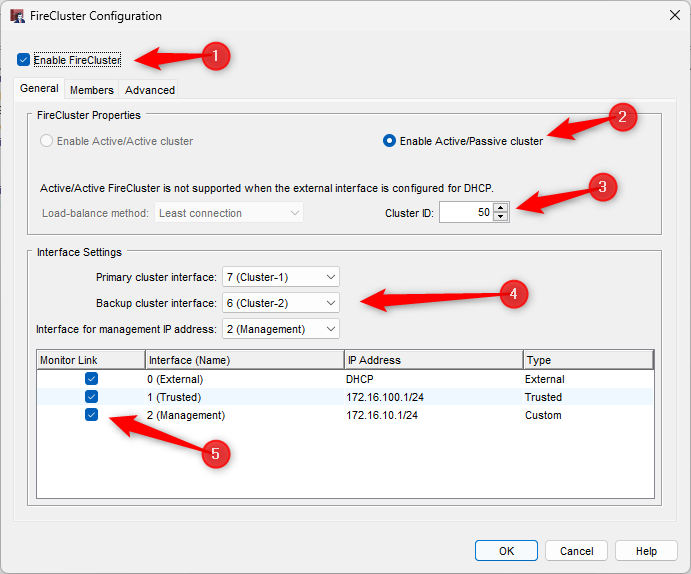

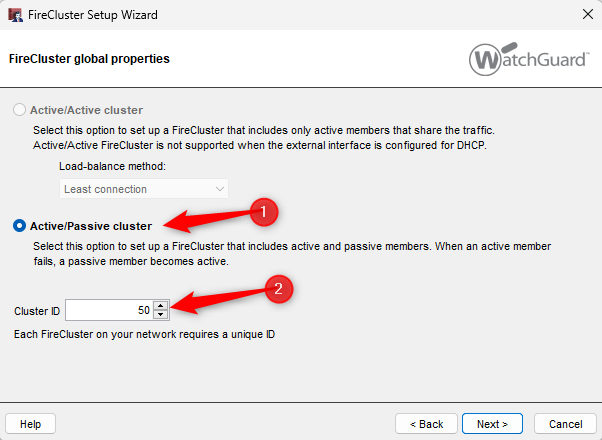

- Cluster-ID

- Vergeben Sie eine Cluster-ID. Der Standard-Wert von 50 muss ggf. angepasst werden wenn Sie weitere FireCluster oder andere Router-Cluster verwenden, welche VRRP nutzen.

- Mehr Informationen hierzu finden Sie weiter unten, in der Sektion >> Häufige Fehler und Lösungen.

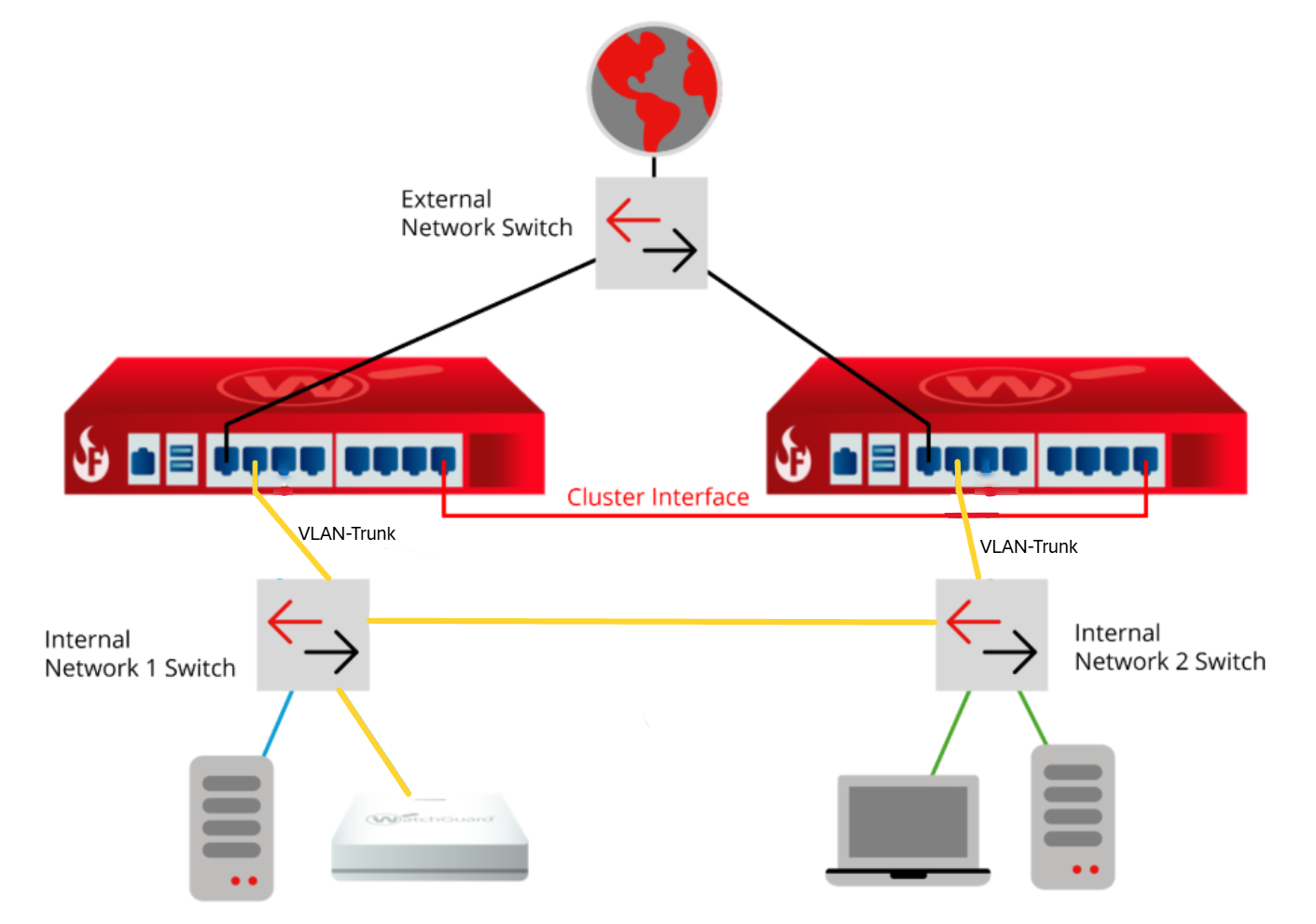

- Cluster-Interface

Die Cluster-Interfaces (Cluster-1, Cluster-2) mit einem Patchkabel (>= Cat.5e) direkt miteinander verbinden. Hinweis: Tendenziell ist eine Verbindung auch über ein dediziertes VLAN und Switche möglich, die Latenzen sollten aber möglichst niedrig bleiben.

Tipp: Auch während der Konfiguration oder im Testaufbau immer das Management-Interface verbinden, da die Cluster-Member dieses auch für die Kommunikation untereinander benötigen.

Alle weiteren internen und externen Interfaces müssen von beiden Firewalls aus mit einem bzw. mehreren Switches verkabelt werden. Es empfiehlt sich hier, auch die Switche, wenn möglich, redundant auszulegen und zu verkabeln.

Beispielsweise, Firebox1 ist mit Coreswitch1 verkabelt / Firebox2 ist mit Coreswitch2 verkabelt:

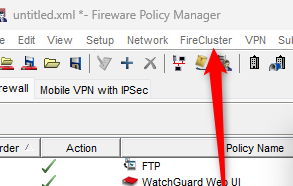

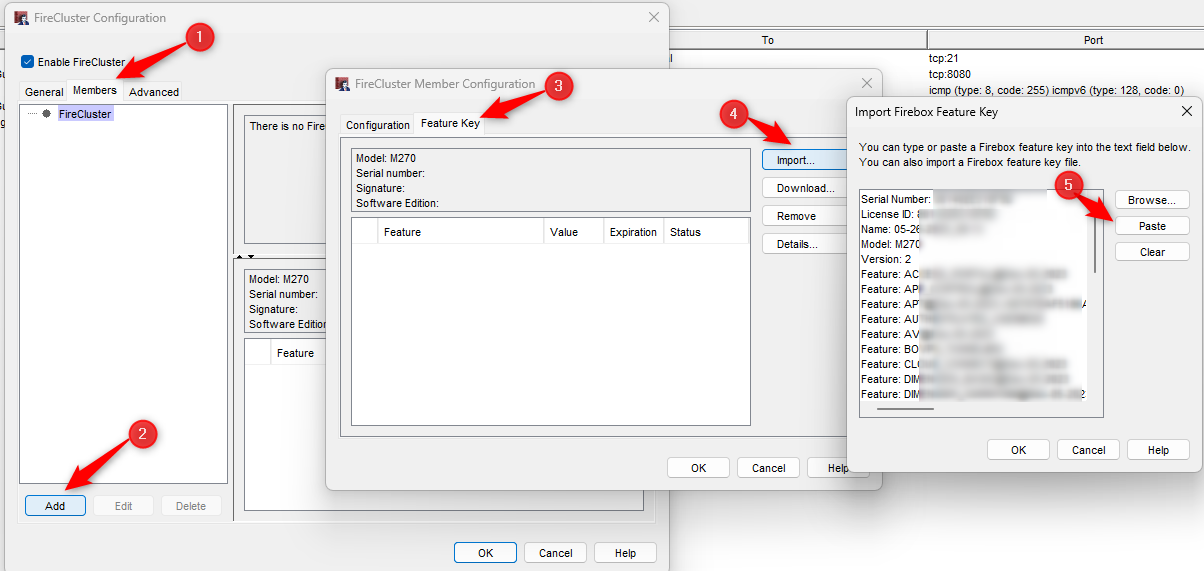

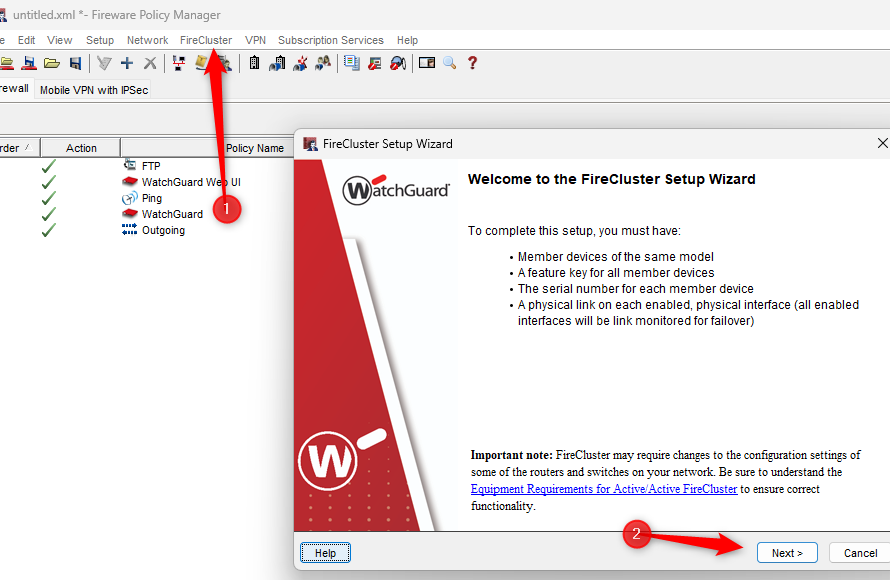

2.3 Konfiguration des Clusters im WatchGuard System Manager (WSM)

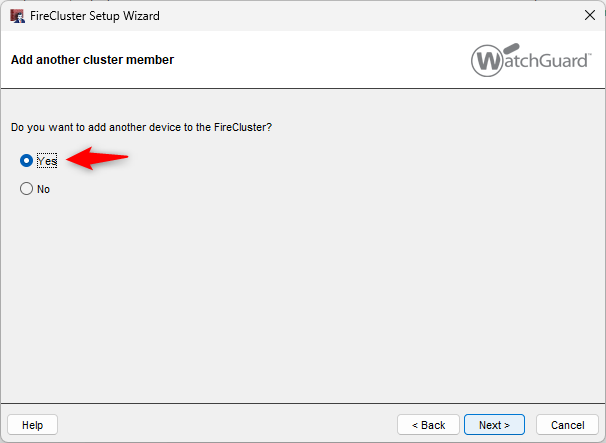

Wir empfehlen, die FireCluster Konfiguration manuell, ohne den Setup Wizard durchzuführen, da die manuelle Konfiguration sofort alle benötigten Optionen anzeigt, übersichtlicher ist und man direkt mit der Einstellungsmaske vertraut ist, sollten mal Änderungen an der Konfiguration erforderlich sein.

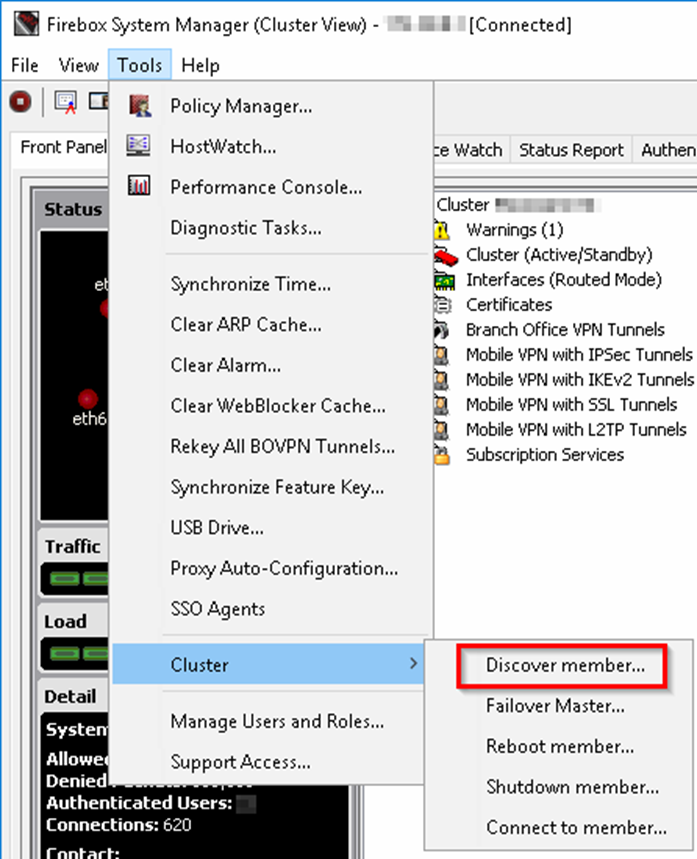

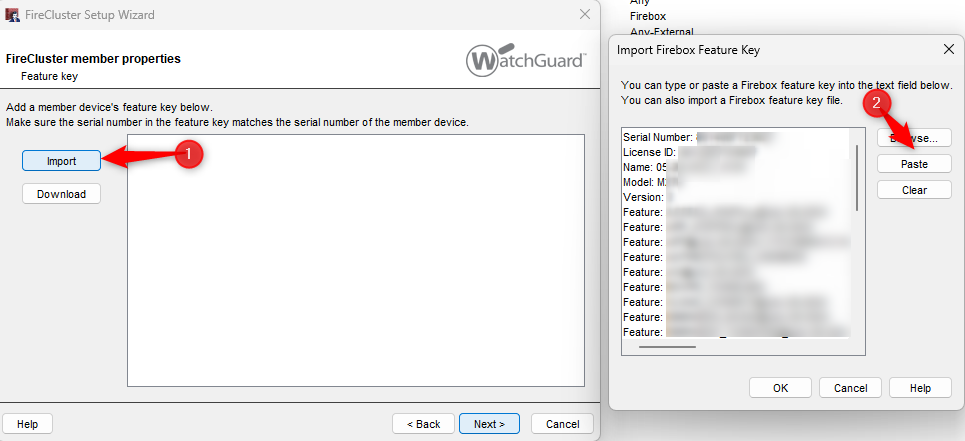

2.4 Member 2 Discovern

Wichtig: Denken Sie daran, dass die Funktion “Discover Member” nur mit Built-in Interfaces möglich ist.

Verbinden Sie nun die beiden Fireboxen über das konfigurierte Cluster-Interface und führen Sie die Funktion “Discover Member” durch:

2.5 Überprüfung und Validierung des Clusters

Nach Abschluss der Cluster-Konfiguration unbedingt die Funktionalität überprüfen (und bestenfalls auch dokumentieren):

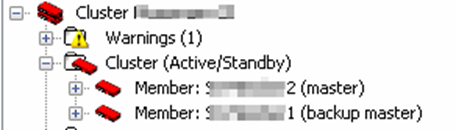

- Status im FSM: Im FSM (Firebox System Manager) können Sie unter “FireCluster” den aktuellen Status beider Mitglieder sehen.

- Überprüfen Sie, ob beide Mitglieder als “master” und “backup master” erkannt werden:

- Überprüfen Sie, ob beide Mitglieder als “master” und “backup master” erkannt werden:

- Failover-Test:

- Ziehen Sie das Stromkabel der primären Firebox (master).

- Beobachten Sie im WSM, wie die sekundäre Firebox den “master”-Status übernimmt.

- Überprüfen Sie, ob der Netzwerkverkehr weiterhin fließt.

- Fahren Sie die ursprüngliche primäre Firebox wieder hoch und überprüfen Sie, ob sie als “backup master” korrekt in den Cluster zurückkehrt. Ein Rückschwenk ist nicht notwendig, dem Cluster ist es grundsätzlich egal welcher Member aktiv ist.

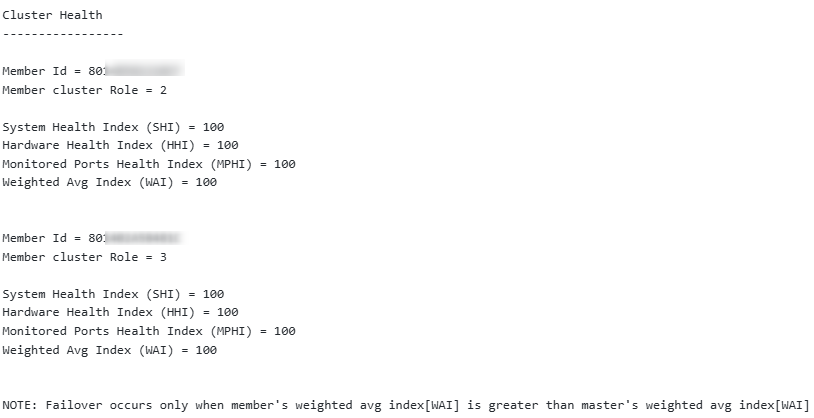

- Überprüfung des Cluster Health im Status Report:

- Öffnen Sie hierzu den Status Report im Firebox System Manager und suchen Sie mit Strg+F nach “Cluster Health”

- Es sollte überall ein Wert von 100 angezeigt werden:

- Es sollte überall ein Wert von 100 angezeigt werden:

- Öffnen Sie hierzu den Status Report im Firebox System Manager und suchen Sie mit Strg+F nach “Cluster Health”

Hinweis: Im Status-Report sehen Sie nun immer die Informationen beider Cluster-Member untereinander aufgelistet.

3. Fazit

Die Einrichtung nach unserem Best Practice gewährleistet eine robustes, hochverfügbares WatchGuard Firebox Cluster. Sie können problemlos auch bestehende Singlebox-Installationen jederzeit um einen zweiten Cluster-Member erweitern.

Zudem unterstützt WatchGuard durch ein attraktives Lizenzierungsmodell für Aktive / Passive Cluster mit deutlich rabattierten Preisen für den zweiten Cluster-Member.

____________________________________________________________________________

4. Häufige Fehler und Lösungen:

- Fehler in der Verkabelung

- An einem Member sind mehr Kabel eingesteckt als an dem Anderen. Dies kann zu mehreren Problemen führen und u. a. verhindern, dass ein Failover ordnungsgemäß durchgeführt wird.

- Ein Kabel ist zwar auf beiden Membern gesteckt, das zugehörige Netz (oft eine zusätzliche Internetverbindung) liegt aber nicht an, es ist kein Netzwerktraffic zu sehen. Dies kann ebenfalls verhindern, dass ein Failover ordnungsgemäß durchgeführt wird.

Tipp: Besitzt bspw. Ihr Modem nur einen Uplink-Port empfehlen wir die Nutzung eines Switches (ggfs. mit VLAN) um beide Member verbinden zu können.

- Module

- Sie haben einen Member mit einem Modul ausgestattet und den anderen jedoch nicht. Es müssen immer beide Cluster-Member mit der identischen Menge von Modulen und Transceivern ausgestattet werden.

- Built-In Interfaces (Discover)

- Es wurde ein Modul-Interface für das HA-Cluster Interface konfiguriert. Hierüber funktioniert die Funktion “Discover Member” nicht. Aus diesem Grund sollten immer die Built-In RJ45 Ports als Cluster-Interface genutzt werden.

- VRRP ID

- Wenn Sie mehrere FireCluster oder Cluster von Drittanbietern mit derselben VRRP-ID oder Überschneidungen der Bereiche haben, befinden sich verschiedene Geräte mit der selben MAC-Adresse im Netzwerk, was zu erheblichen Problemen führt.

- Die VRRP-ID bestimmt das letzte Oktett der MAC-Adresse jedes Interfaces.

- Mit einer VRRP-ID von 1 ein würde die MAC-Adresse für eth0 wie folgt aussehen: 00:00:5E:00:01

- jedes weitere Interface bekommt eine fortlaufende ID, somit ist die MAC-Adresse für eth1 00:00:5E:00:02 und die für eth7 00:00:5E:00:08

- Mit einer VRRP-ID von 1 ein würde die MAC-Adresse für eth0 wie folgt aussehen: 00:00:5E:00:01

- VRRP-ID von 50 mit z.B. 8 Interfaces blockiert somit ID 50-57. Jedes Interface hat seine eigene ID und addiert sich zur Cluster-ID.

- Die Cluster-ID bzw. VRRP-ID muss immer einzigartig im gesamten Netzwerk sein. Hierbei muss die Interface-Anzahl mit fortlaufenden IDs berücksichtigt werden (Module nicht vergessen

).

- Prüfen Sie dazu am besten die ARP-Tabelle auf Ihren Switchen und suchen Sie dort nach VRRP MAC-Adressen.

- Die VRRP-ID bestimmt das letzte Oktett der MAC-Adresse jedes Interfaces.

- Sehen Sie hierzu auch: https://www.watchguard.com/help/docs/help-center/en-US/content/en-us/Fireware/ha/cluster_ap_cluster_id_wsm.html

- Wenn Sie mehrere FireCluster oder Cluster von Drittanbietern mit derselben VRRP-ID oder Überschneidungen der Bereiche haben, befinden sich verschiedene Geräte mit der selben MAC-Adresse im Netzwerk, was zu erheblichen Problemen führt.

Das könnte Sie auch interessieren: