HOWTO: WatchGuard IPSec Mobile VPN Client by NCP – Jetzt auch mit IKEv2 Support

WatchGuard Firewalls ermöglichen verschiedene Optionen für den mobilen VPN-Zugriff. Der SSLVPN auf OpenVPN-Basis ist besonders benutzerfreundlich und erfordert keine zusätzlichen Lizenzen – er ist daher wahrscheinlich die am häufigsten genutzte Lösung. IKEv2 ist bereits in Windows integriert und bietet eine spürbar bessere Performance als SSLVPN – entsprechend gewinnt es zunehmend an Bedeutung.

WatchGuard bietet für das Protokoll IKEv1/IPSEC Mobile-VPN (Legacy) schon seit langem einen Premium-Client (by NCP) zum Kauf an (WatchGuard IPSec Client bei uns im Shop). Seit dem 7. November 2024 kann der kostenpflichtige Client nun auch über das moderne IKEv2-Protokoll kommunizieren. Der NCP-Client bietet im Vergleich zur integrierten Windows-VPN-Lösung eine Vielzahl an Vorteilen. Ob sich der Aufpreis lohnt, hängt vom individuellen Anwendungsfall ab. Eine kostenlose 30-Tage Trial-Version kann unverbindlich getestet werden. Sprechen Sie uns dazu gerne an.

In diesem Blog-Artikel geht es darum, wie Sie mit dem WatchGuard IPSec Mobile VPN Client (NCP) eine sichere, leistungsstarke und flexible IKEv2-VPN-Verbindung für mobile Arbeitsplätze einrichten können – inklusive Start-Before-Logon und Netzwerk-Isolation.

Vorteile des WatchGuard IPSec Client

- Integrierter Failover: Mehrere Ziel-IPs/FQDNs konfigurierbar (z.B. Failover über zweiten ISP)

- Zuverlässige Verbindung: Unempfindlich gegenüber Carrier-grade NAT, kleine MTU-Sizes, … sehr gutes Fehlerlog

- Integrierte Endpoint-Firewall: Beispielsweise für Home-Office-Notebooks, welche in unbekannten Netzwerken isoliert werden sollen -> VPN wird erzwungen und benachbarte IPs blockiert

- Start-Before-Logon: Der VPN-Tunnel kann vor dem Windows-Logon aufgebaut werden und bietet somit keine Einschränkungen für Skripte, GPO, Netzlaufwerke, …

- VPN-Bypass: Applikationen können gezielt am VPN vorbeigeleitet werden (z.B. bei zeitkritischen Traffic wie VoIP, Video-Konferenzen, …)

Praxis-Beispiel: IKEv2-VPN inkl. VPN-Enforcement und Start-Before-Logon

1. Test-Umgebung

- WatchGuard Firebox T45-CW (Firmware 12.11.1 U1)

- IKEv2 wurde auf der Firebox bereits konfiguriert (Bsp.: HOWTO: Mobile IKEv2 VPN – Client-Anbindung mit Windows 10 Boardmitteln)

- WatchGuard IPSec Mobile VPN Client for Windows (Version 15.19)

- Windows 11 Professional 24H2

2. Ziel

IKEv2-Anbindung inkl. VPN-Enforcement für unsichere Netzwerke. Der NCP-Client soll in öffentlichen Netzen das Notebook komplett abschotten. Eine Internetkommunikation darf erst nach VPN-Einwahl möglich sein. Zusätzlich wird durch Start-Before-Logon sichergestellt, dass der sichere Tunnel bereits vor Windowsanmeldung geöffnet wird (hilfreich bei Logon-Skripte, GPO,…).

3. Umsetzung

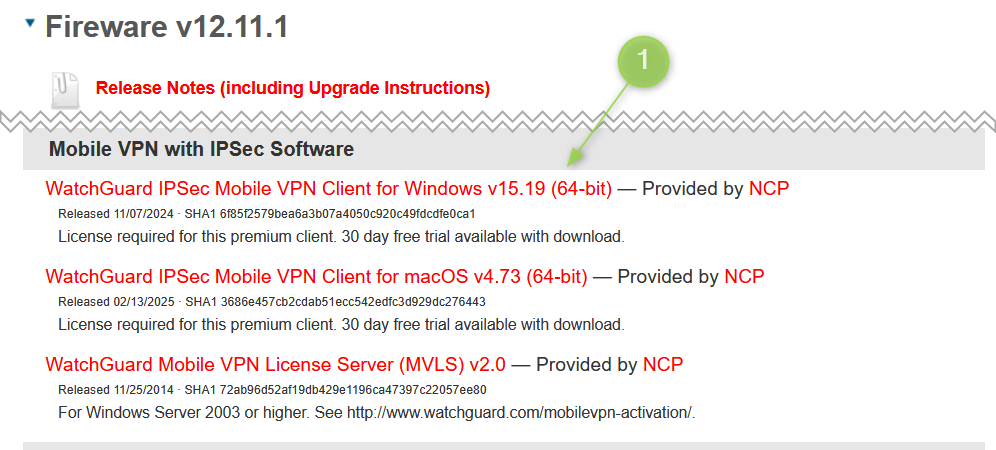

- Laden Sie den aktuellen VPN-Client von der WatchGuard Website herunter: https://software.watchguard.com -> Firebox auswählen (Bsp. T45-CW) -> Client herunterladen:

- Installieren Sie den NCP-Client als Trial oder ggf. mit Ihrer vorhandenen Lizenz

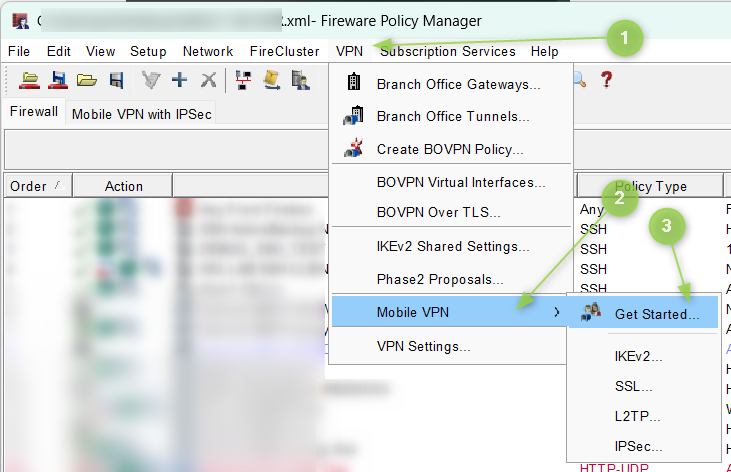

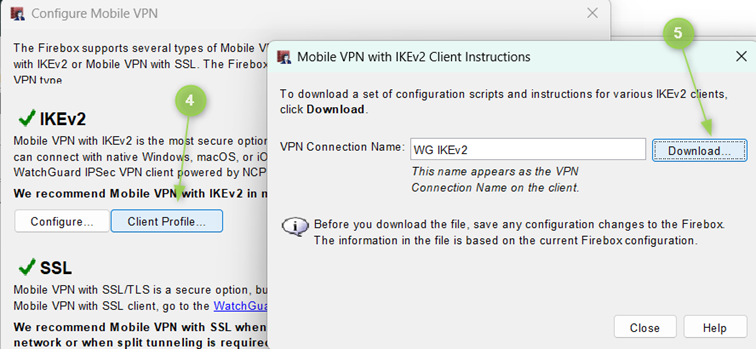

- Verbinden Sie sich über den Firebox System Manager mit Ihrer Firewall, öffnen Sie den Policy Manager und laden Sie das IKEv2-Profil herunter:

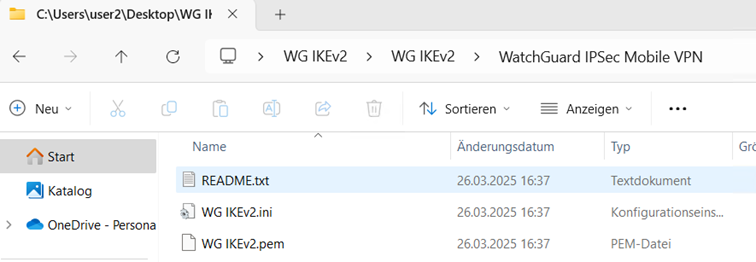

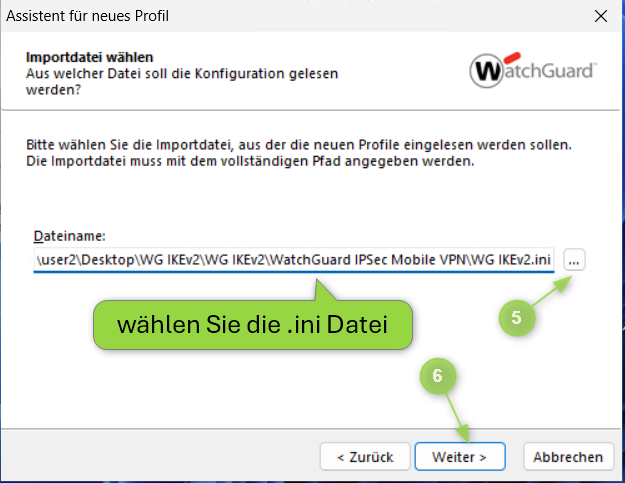

- Entpacken Sie das Profil auf Ihrem VPN-Test-Client (.tgz kann mit 7-Zip, WinRAR,… geöffnet werden). Im Unterordner „WatchGuard IPSec Mobile VPN“ finden Sie folgende Dateien:

– README.txt -> Installationsanleitung

– WG IKEv2.ini -> Profil für NCP Client (der Name der .ini kann abweichen)

– WG IKEv2.pem -> Zertifikat des IKEv2 Servers (der Name der .pem kann abweichen)

- Kopieren Sie die *.pem Datei in den Ordner „C:\ProgramData\WatchGuard\Mobile VPN\cacerts“

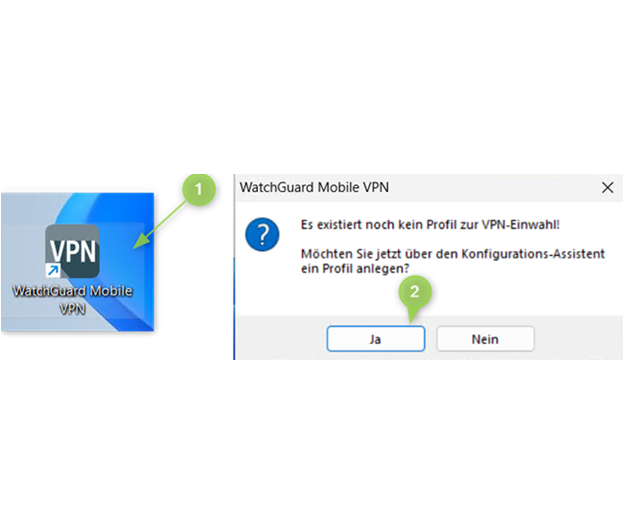

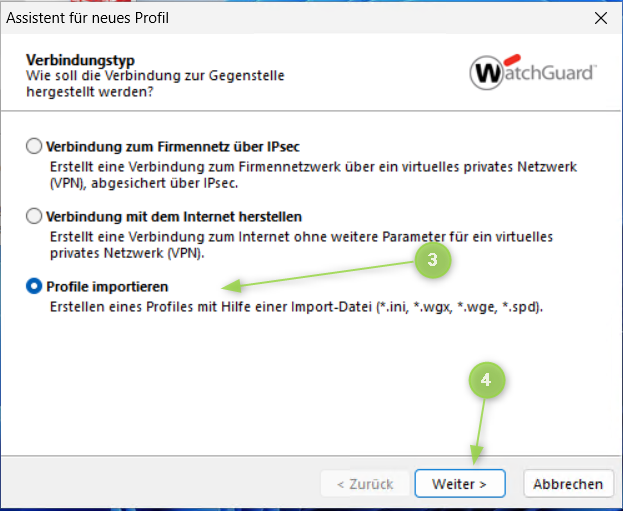

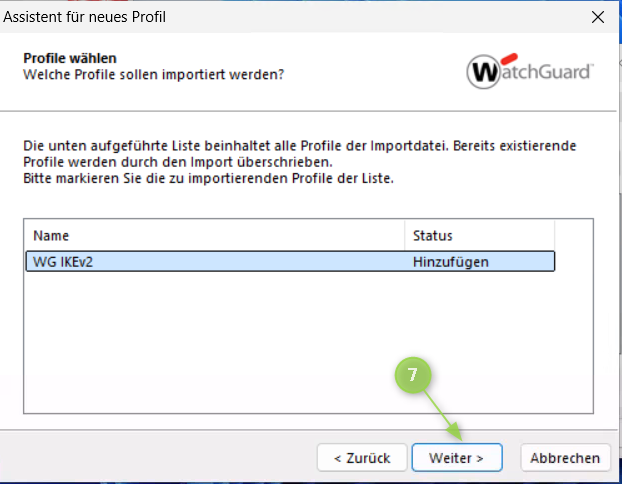

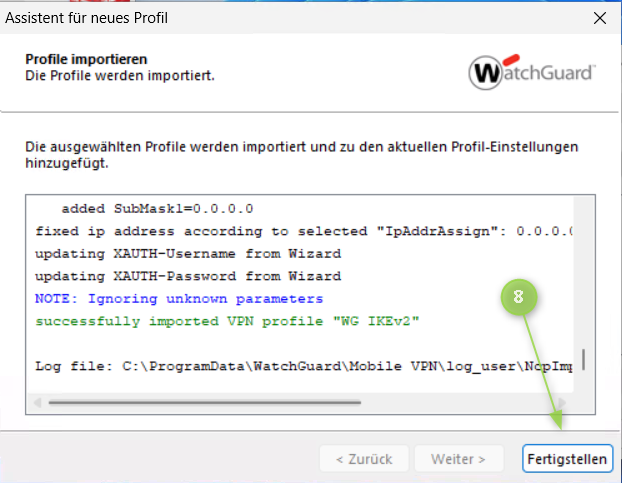

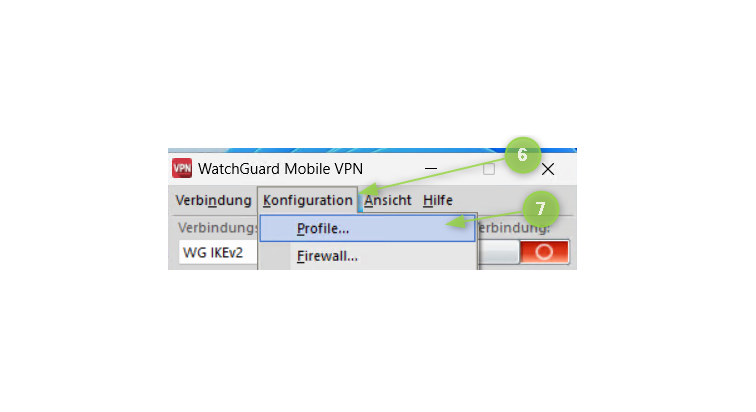

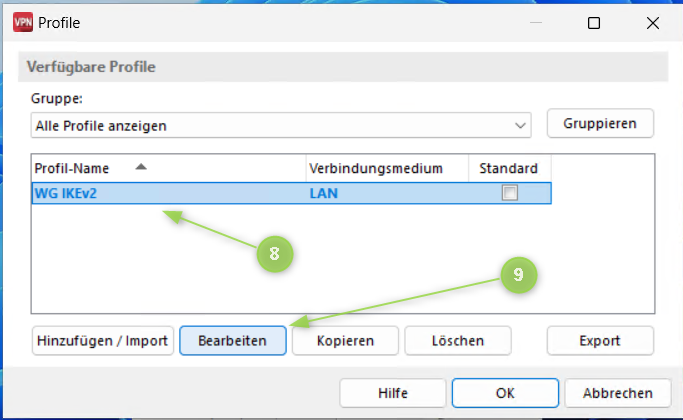

- Öffnen Sie den VPN-Client über das Desktop-Icon und legen Sie ein Profil an:

- Testen Sie den VPN-Zugriff:

4. Fine-Tuning, Optimierung

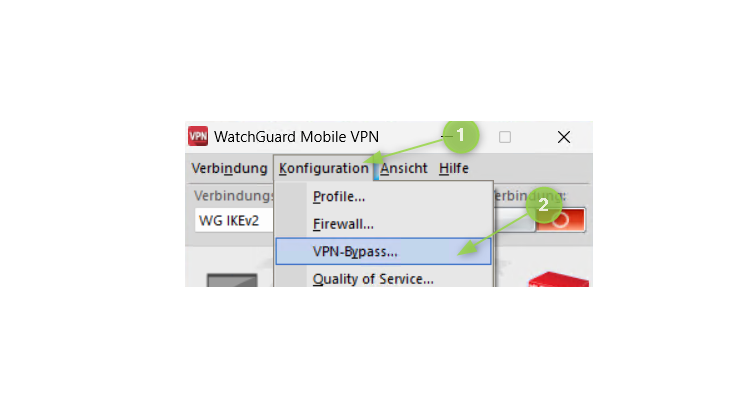

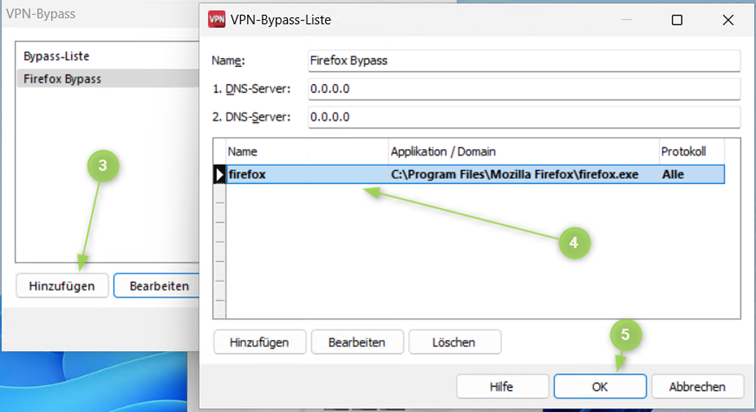

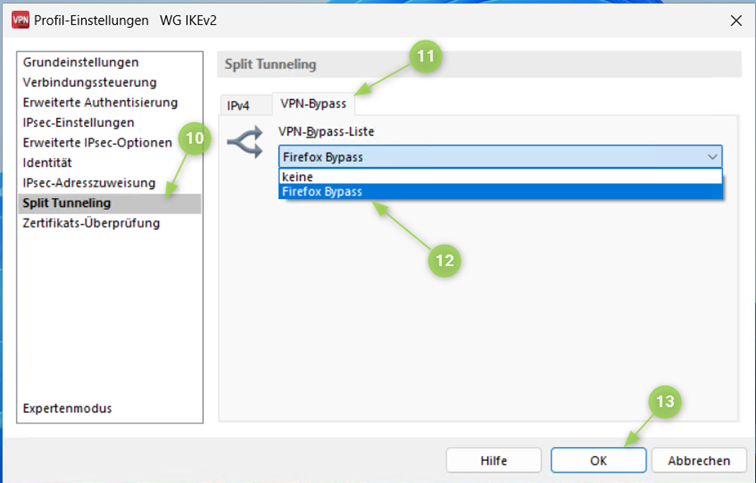

- VPN-Bypass

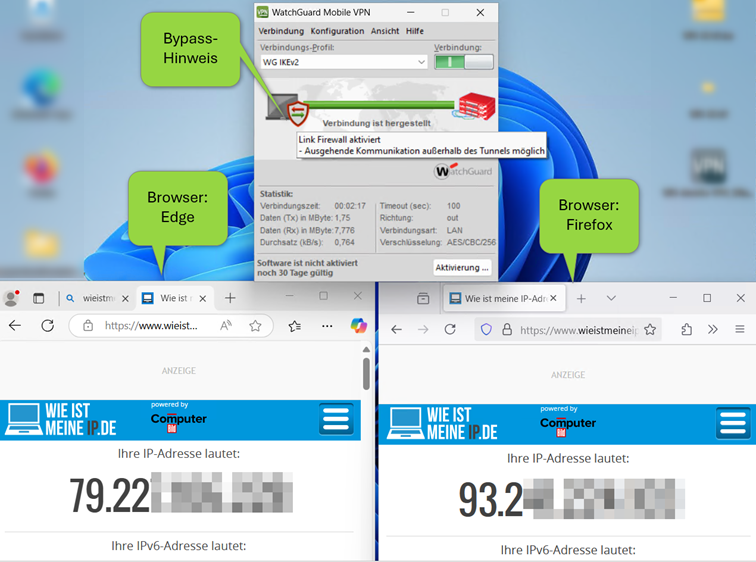

Sie können einzelne Anwendungen oder Domains am VPN-Tunnel vorbeischleusen (z. B. MS-Teams, VoIP-Dienste, TeamViewer,…). Anbei ein Beispiel für den Firefox (macht keinen Sinn, aber lässt sich leicht veranschaulichen! 😉):

Test:

Der Edge-Browser kommuniziert über den VPN-Tunnel zur Firebox, aber der Firefox-Browser direkt über den vorgel. Router ohne VPN:

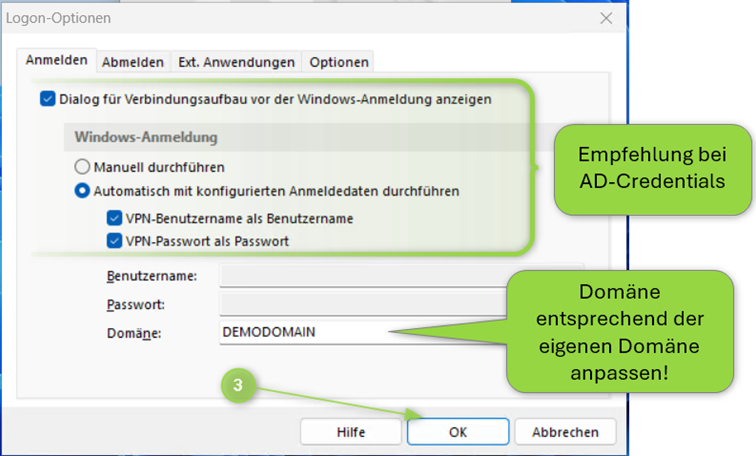

- Start-Before-Logon

Mit Start-Before-Logon können Sie sicherstellen, dass die Verbindung zur Domäne (via VPN) noch vor der Benutzereinwahl stattfindet. Über diesen Weg gibt es keine Probleme mit Logon-Skripte, Gruppenrichtlinien oder Netzlaufwerke:

Test:

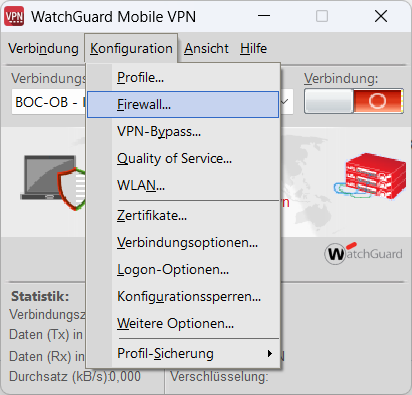

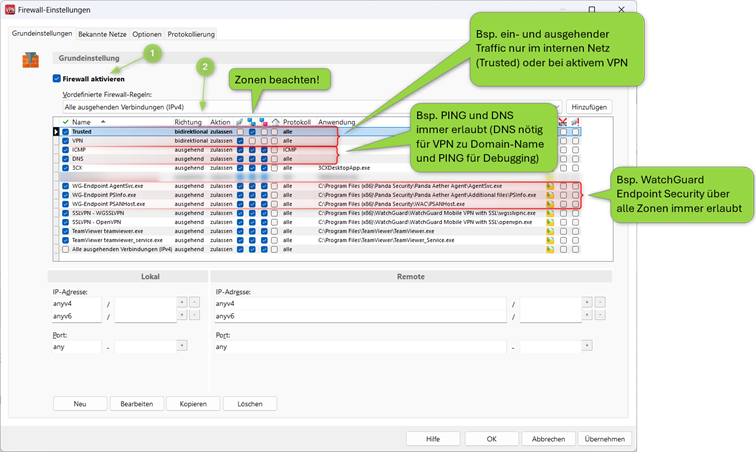

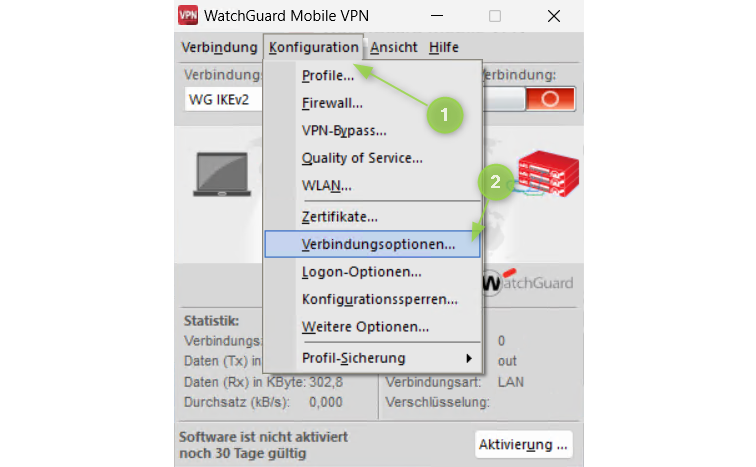

- VPN-Enforcement / eigene Firewall

Für mich ist der größte Vorteil die integrierte Firewall, welche den Client in unbekannten Netzen komplett isolieren kann und somit die Verwendung des VPN-Tunnels erzwingt. Dazu wechseln Sie in die Firewall:

Aktivieren Sie die Firewall und definieren Sie die relevanten Policies. Die Policies sollten nach Ihren Bedürfnissen erstellt und getestet sein. In meinem Fall ist außerhalb des VPNs oder eines „Trusted“ Networks jeglicher Traffic gesperrt (kein Surfen, Mail, …). Für Anwendungen wie WatchGuard EPDR empfehle ich Ausnahmen.

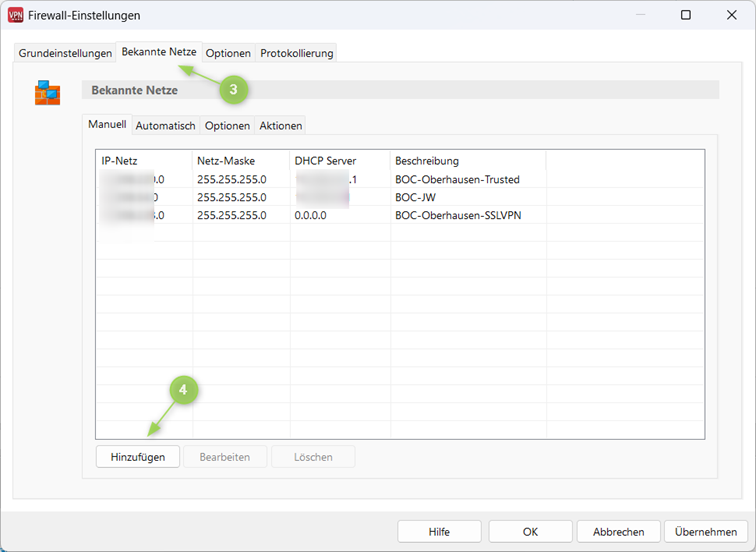

Definieren Sie Ihre Netzwerke, welche als „Trusted“ erkannt werden sollen:

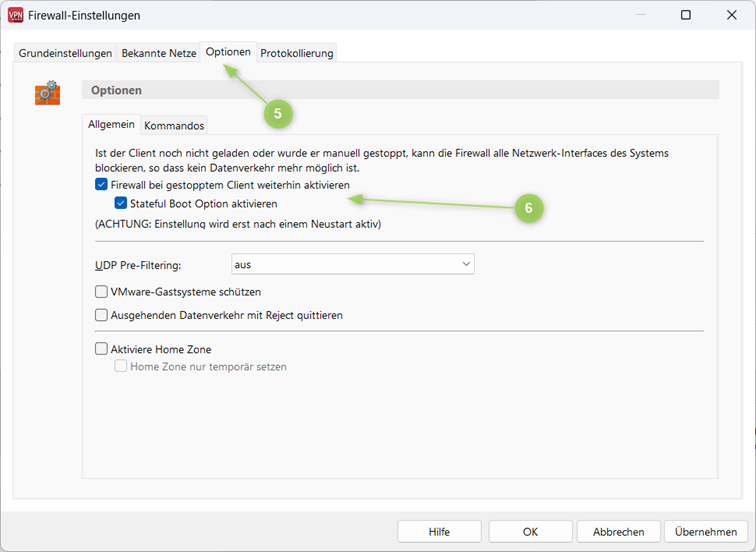

Außerdem empfehle ich die Firewall permanent zu aktivieren, auch wenn der VPN-Client geschlossen wird:

5. Fazit

Auch wenn der NCP-Client kostenpflichtig ist, bietet er deutliche Sicherheitsvorteile und eine flexible Konfiguration – besonders für anspruchsvolle Netzwerkanforderungen im Home-Office oder Außendienst. Ein Blick in die 30-Tage Trial-Version empfehle ich jedem Administrator. Zusätzlich sollten Sicherheitsmechanismen wie Multifaktor-Authentifizierung (Bsp. https://www.boc.de/authpoint) und/oder Network Access Enforcement (https://www.boc.de/nae) nicht außer Acht gelassen werden.

Sie möchten den NCP-Client in Ihrem Unternehmen testen oder benötigen Unterstützung bei der Konfiguration? Kontaktieren Sie uns gerne – wir helfen weiter.

Weiterführende Links

- Informationen über den IPSec Mobile Client by NCP (Help Center)

- IKEv2 in Verbindung mit dem WatchGuard IPSec Mobile VPN Client (inkl. Silent-Installation) (Help Center)

- WatchGuard IPSec Mobile VPN Client – Desktop Firewall aktivieren (Help Center)

- Log-Informationen einsehen (Help Center)

Das könnte Sie auch interessieren: