HOWTO: Mobile IKEv2 VPN – Client-Anbindung mit Windows 10 Boardmitteln

Das IKEv2 Mobile VPN lässt Windows 10 Geräte eine stark verschlüsselte und performante Verbindung zu Ihrer WatchGuard aufbauen und benötigt hierfür keine 3rd Party Software auf dem Client-Device. Es lassen sich selbstverständlich auch andere Clients wie Mac OS, Android,… über IKEv2 mit der WatchGuard verbinden, was aber den Rahmen des Blog-Artikels sprengen würde.

Bei der IKEv2 Implementierung handelt es sich um einen Full-Tunnel, daher wird jeglicher Traffic über die WatchGuard geroutet!

Einrichtung des Zugangs im WatchGuard Policy Manager

-

- VPN -> Mobile VPN -> IKEv2 -> Klick auf Next im Configuration-Wizard

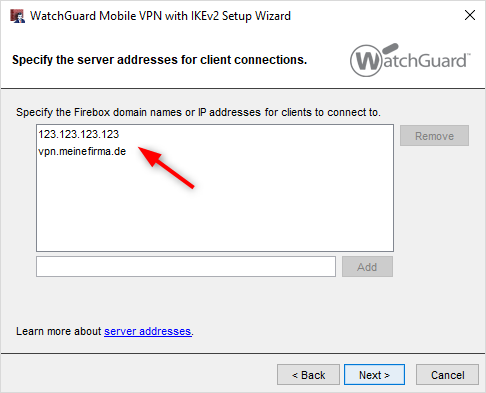

- Hinzufügen von ext. IPs oder DNS-Namen, welche auf die WatchGuard verweisen:

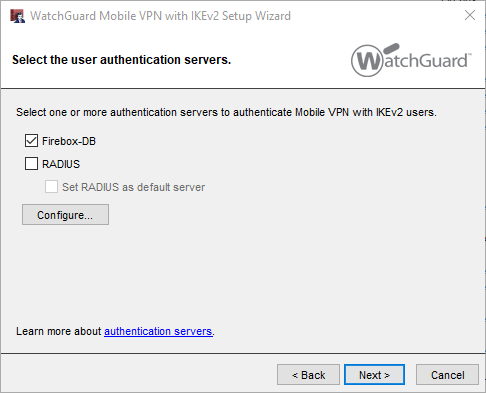

- Falls kein RADIUS vorhanden ist, kann der Zugriff über die in der WatchGuard integrierte Benutzerverwaltung geregelt werden:

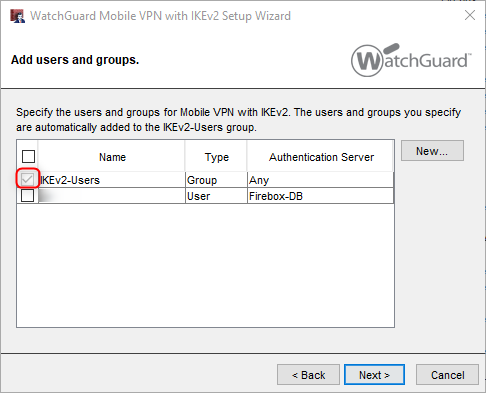

- Bei der Wahl der Benutzer/Gruppen reicht die Gruppe IKEv2-Users, welche bereits vorausgewählt ist:

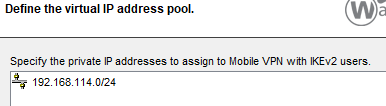

- Auswahl der IP-Range, welche den Usern bereitgestellt wird:

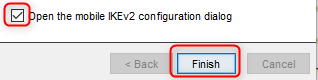

- Wizard abschließen

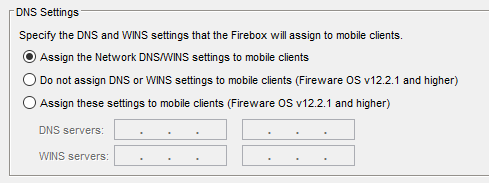

- DNS Einstellungen anpassen:

- Option 1 übernimmt die Settings aus Network -> Configuration -> DNS/WINS

- Option 3 lässt die globalen Einstellungen der WatchGuard mit eigenen Werten überschreiben

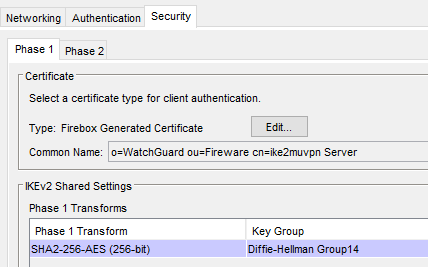

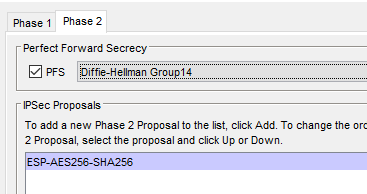

- Anpassen der Verschlüsselungseinstellungen (optional)

- Phase 1:

- Phase 2:

- Phase 1:

- Hinzufügen von Benutzern zur Gruppe IKEv2-Users um die Berechtigung für Clients zu erteilen:

Setup -> Authentication -> Authentication Servers -> Firebox-DB -> IKEv2-Users -> Edit und im Anschluss die gewünschten Benutzer hinzufügen

Wir empfehlen es, die Default Policy „Allow IKEv2-Users“ zu deaktivieren und den Zugriff über granulare Policies für einzelne User/Gruppen bereitzustellen!

Installation am Windows 10 Client

Die Installation kann händisch erfolgen oder via Skript am Client vorgenommen werden. Das Skript importiert neben der Konfiguration ebenfalls auch die passenden Zertifikate:

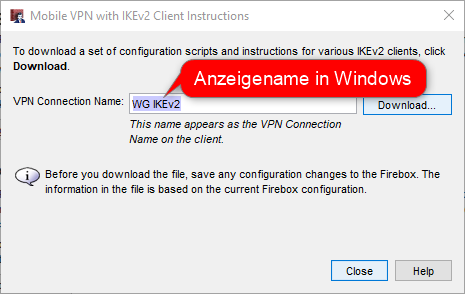

- Im Policy Manager das Skript unter VPN -> Configure Mobile VPN -> IKEv2 -> Client Profile herunterladen

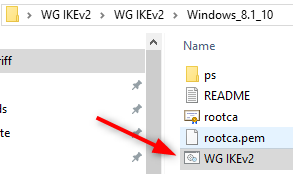

- Heruntergeladenes Paket entpacken und Batch-File ausführen:

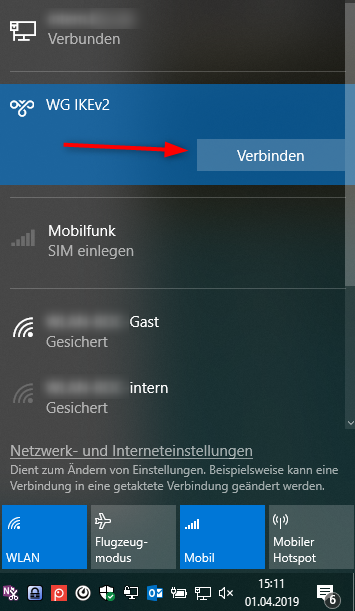

- Entsprechend betitelter VPN erscheint in der Netzwerkübersicht und kann nun mit einem Klick verbunden werden:

- Die Zugangsdaten des Firebox-DB Users eingeben und ggf. speichern.

Nach dem erfolgreichen Verbinden mit dem Tunnel wird der gesamte Traffic über die Firewall geroutet. Der Tunnel kann analog zum Aufbau auch wieder getrennt werden.

Weitere Infos finden Sie in diesem >>> Knowledgebase-Artikel von WatchGuard.

Hi,

Danke für die tolle Anleitung.

Über die Firebox-DB läuft das alles einwandfrei, wenn ich jedoch auf RADIUS umstelle, hier nutze ich den Freeradius mit Google Authenticator dann schlägt die Anmeldung leider immer fehl. Den Freeradius nutze ich für die Mobile VPN IPSec Verbindung mit Shrewsoft, da läuft die Anmeldung ohne Probleme. Benutzer:Username Passwort:Kennwort+Googleauthcode klappt mit dem Native Windows 10 Client leider nicht,. Gibt es da noch irgend einen Trick?

Vielen Dank und Gruß

Mouhcine

Hallo Mouhcine,

in Kombination mit RADIUS sollte folgender Auszug aus der WatchGuard Hilfe berücksichtigt werden (Configure RADIUS Server Authentication):

RADIUS Authentication Methods

For web and Mobile VPN with IPSec or SSL authentication, RADIUS supports only PAP (Password Authentication Protocol) authentication.

For authentication with L2TP, RADIUS supports only MSCHAPv2 (Microsoft Challenge-Handshake Authentication Protocol version 2).

For authentication with WPA Enterprise and WPA2 Enterprise authentication methods, RADIUS supports the EAP (Extensible Authentication Protocol) framework.

For Mobile VPN with IKEv2 authentication, RADIUS supports EAP-MSCHAPv2.

Hallo zusammen,

vielleicht ist dieses Problem ja schon bekannt, konnte aber noch nix dazu im Netz finden:

Bei der IKEv2 Verbindung mit Firebox Authentifizierung leitet Windows 10 den Benutzernamen weiter. Sprich bei Zugriff auf Netzlaufwerke wird die VPN Anmeldung durchgeleitet und nicht die Domänenanmeldung.

Hat jemand einen Tipp für mich, der sich nicht auf Radius bezieht?

Danke schon Mal.

Grüße, Daniel

Guten Tag,

machen Sie die Rasphone-Datei ausfindig:

C:\Users\”YourUser”\AppData\Roaming\Microsoft\Network\Connections\Pbk

(Oder im Global Phonebook: C:\ProgramData\Microsoft\Network\Connections\Pbk\rasphone.pbk)

Stellen Sie den Eintrag ‘UseRasCredentials=1’ auf ‘UseRasCredentials=0’

Damit sollte das Problem behoben sein.