HOWTO: Erstellen eines Zertifikats als Proxy Authority für die WatchGuard Firebox

In diesem Blog-Artikel zeigen wir Schritt für Schritt, wie ein Zertifikat als Proxy Authority für die WatchGuard Firebox mithilfe einer bestehenden Microsoft-Zertifizierungsstelle (CA) erstellt werden kann. Die Proxy Authority wird auf der Firewall dazu verwendet, den entschlüsselten Datentransfer nach dem durchlaufen der Deep-Inspection wieder zu verschlüsseln.

Hinweis: Voraussetzung ist eine funktionierende Zertifikatsinfrastruktur auf Basis von Microsoft Active Directory Certificate Services. Die grundlegende Einrichtung dieser Infrastruktur ist nicht Bestandteil dieses Artikels – hierzu gibt es zahlreiche Anleitungen online.

Schritte im Überblick:

- Zertifikatsanforderung erstellen

- Zertifikatanforderung bei der CA einreichen

- Zertifikat importieren und PFX exportieren

1. Zertifikatsanforderung erstellen

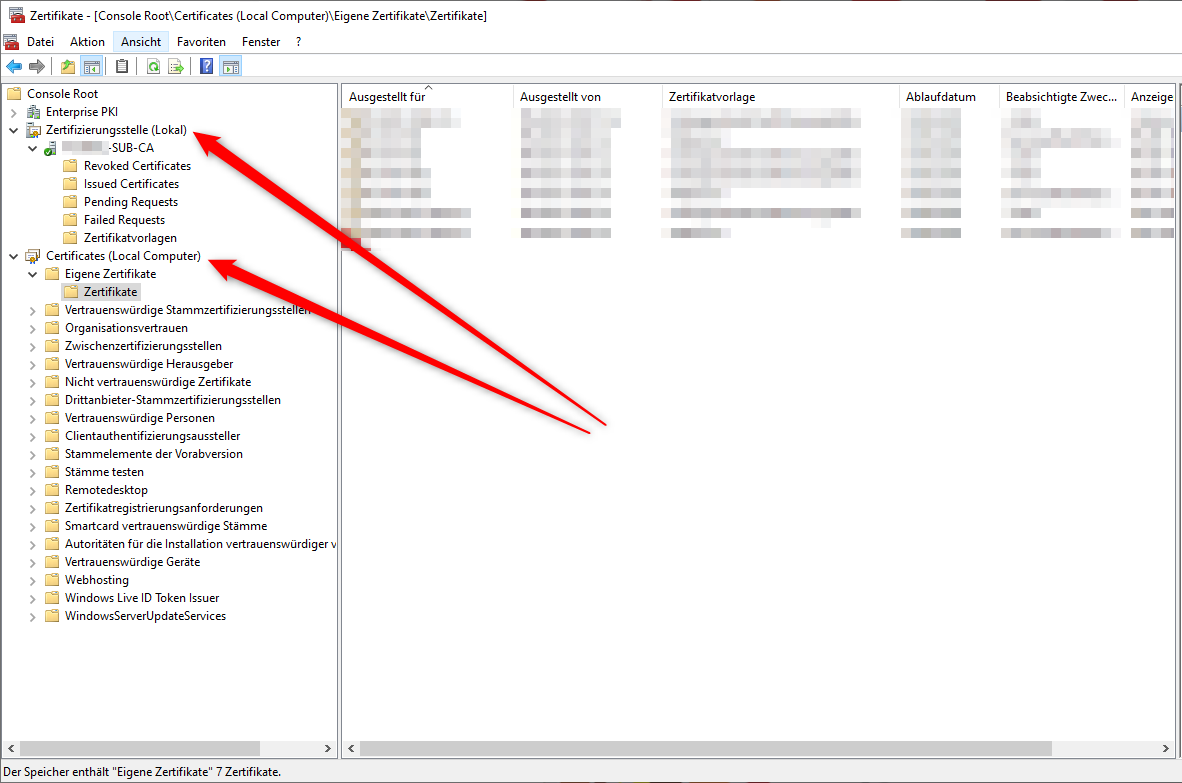

Zunächst wird die MMC-Konsole (mmc.exe) auf der untergeordneten Zertifizierungsstelle geöffnet und über „Datei -> Snap-In hinzufügen“ eine Verbindung zur Zertifikats-Authority sowie zum lokalen Computer Zertifikatstore hergestellt:

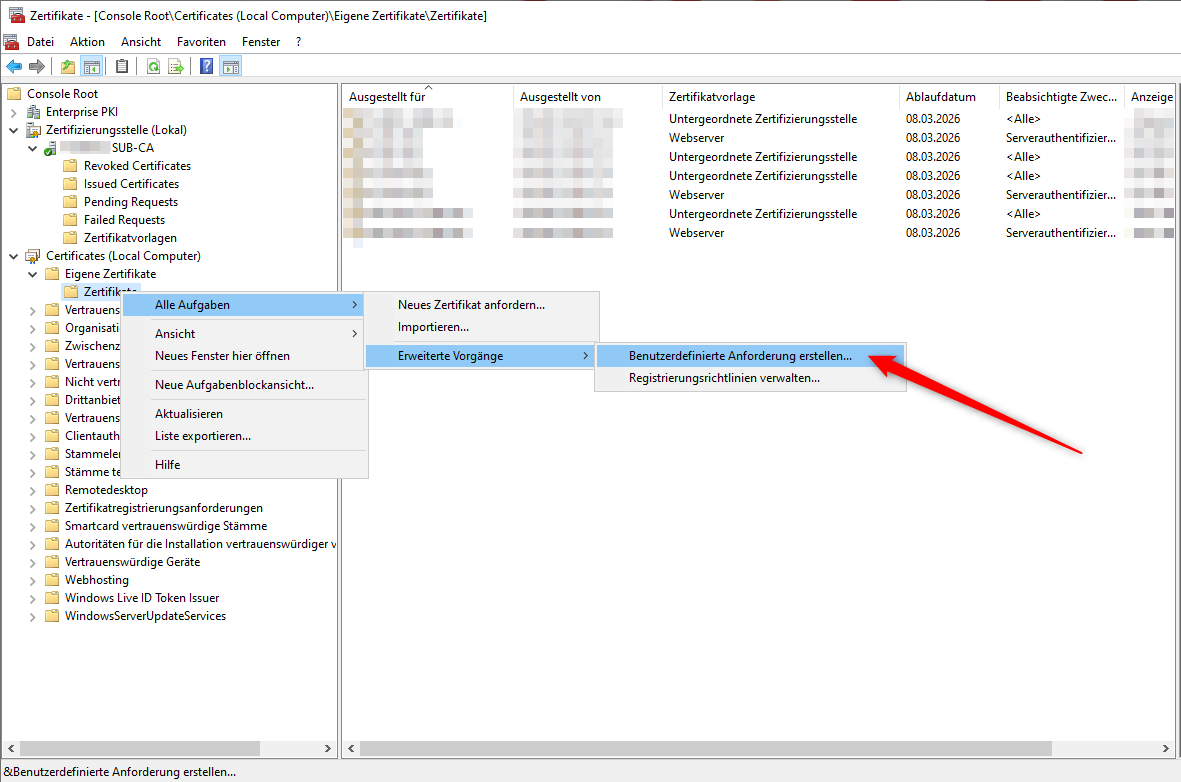

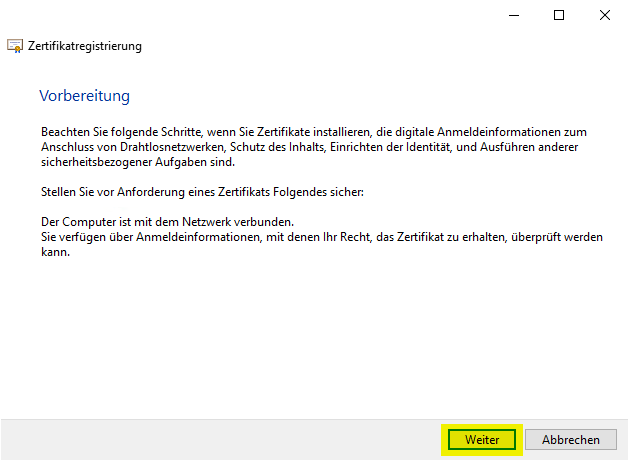

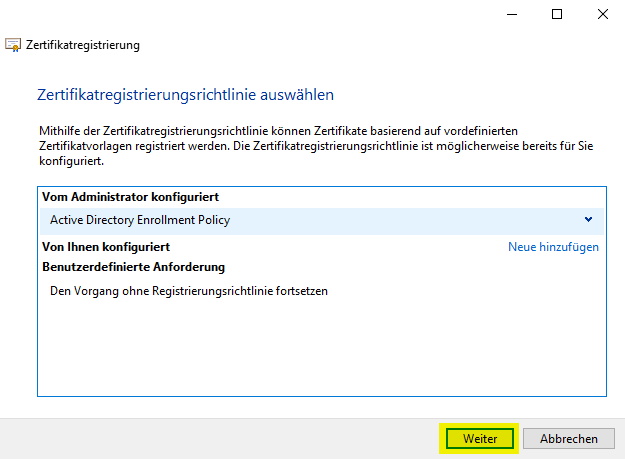

Als nächstes wird ein Zertifikats-Request erstellt, indem im Context-Menü unter Eigene Zertifikate „Alle Aufgaben -> Erweiterte Vorgänge -> Benutzerdefinierte Anforderung erstellen…“ ausgewählt wird:

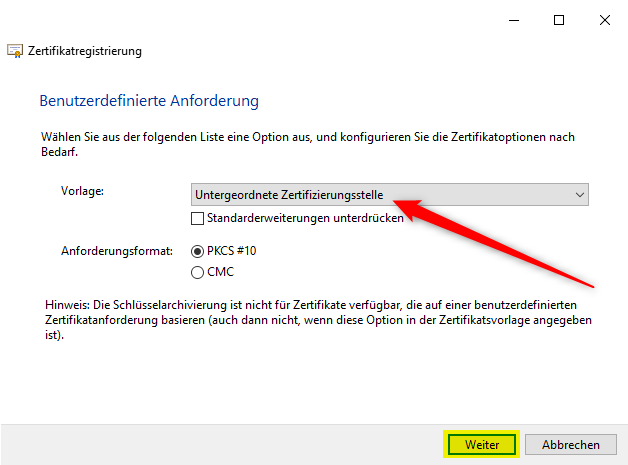

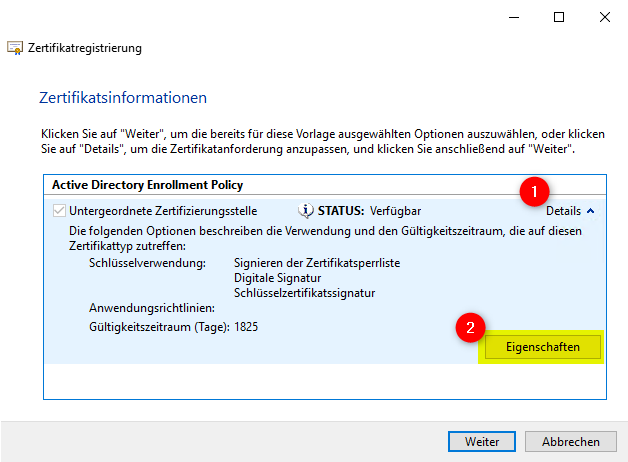

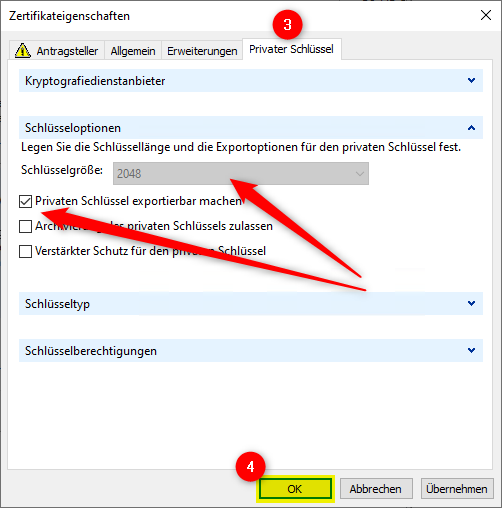

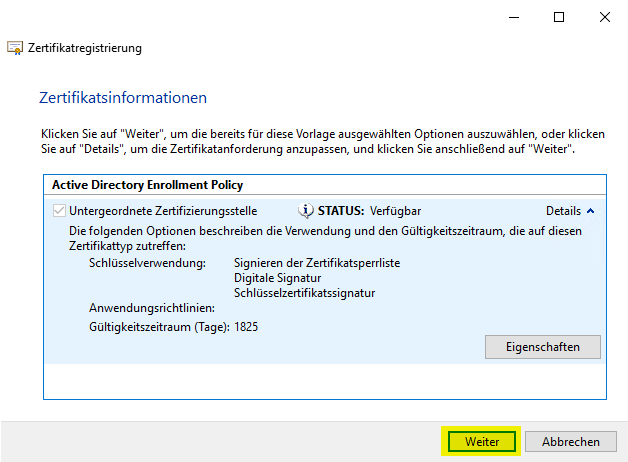

Es öffnet sich eine Dialog-Box, in der die ersten beiden Seiten einfach mit „Weiter“ bestätigt werden. Auf der dritten Seite wird ein Template gewählt, was als Grundlage für den Request dient. In diesem Fall „Untergeordnete Zertifizierungsstelle“. Über „Weiter“ wird die vierte Seite angezeigt, in der die entscheidenden Einstellungen für den Request gemacht werden müssen. Dazu „Details“ und dann „Einstellungen“ auswählen:

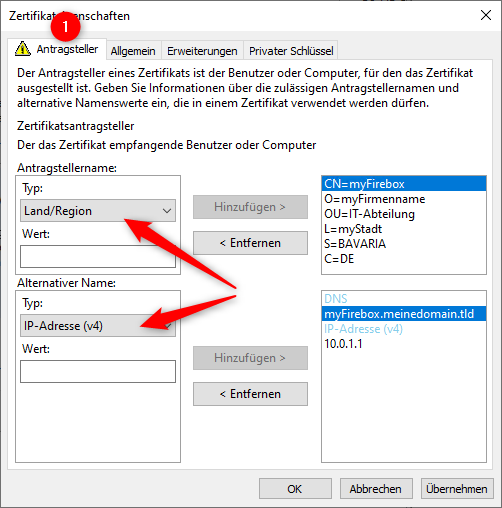

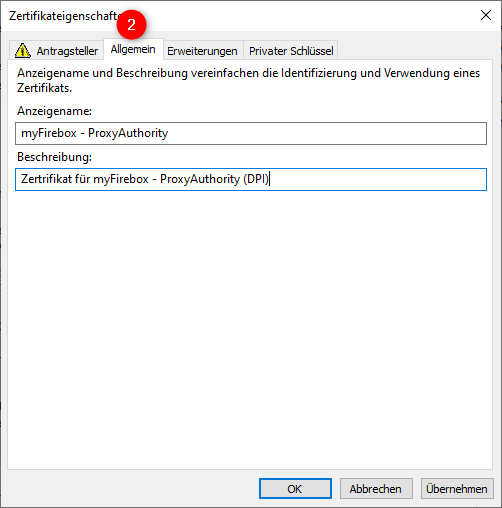

Anschließend können die Zertifikatseigenschaften festgelegt werden:

Es hat sich bewährt, hier mindestens die folgenden Parameter für den „Antragstellernamen“ einzutragen:

- Allgemeiner Name (CN)

- Organisationseinheit (OU)

- Organisation (O)

- Ort (L)

- Land (S)

- Land/Region (C)

Im Bereich „Alternativer Name“ sollte mindestens der DNS-Name eingetragen werden:

- DNS myFirebox.meinedomain.tld

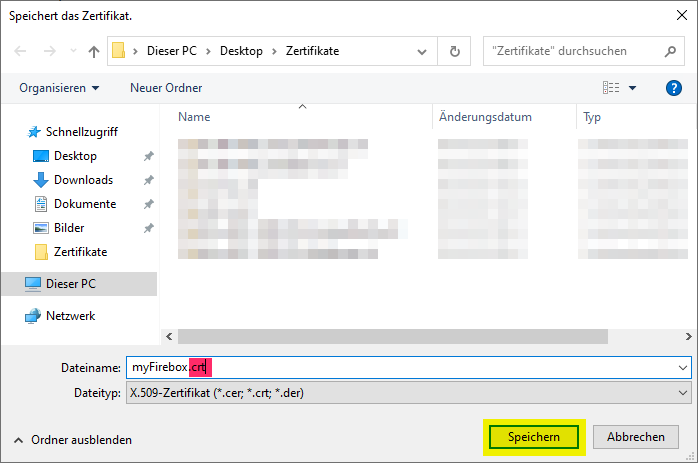

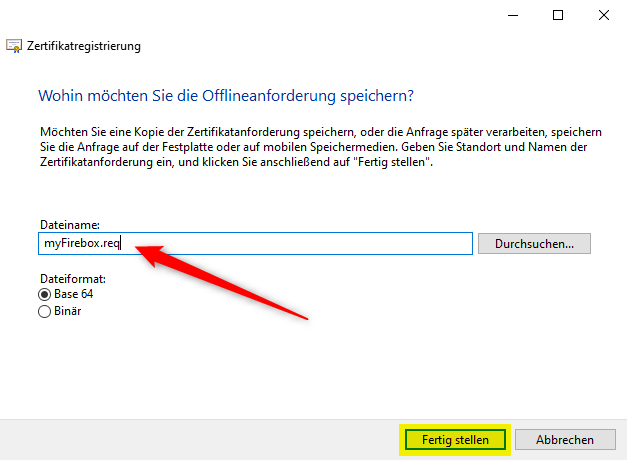

Das Fenster mit „OK“ schließen und „Weiter“ klicken. Anschließend einen Dateinamen für die Anforderung vergeben und an einem Ort speichern, an dem man es schnell wieder findet. Zum Abschluss die Zertifikatsregistrierung mit „Fertig stellen“:

2. Zertifikatsanforderung bei der CA einreichen

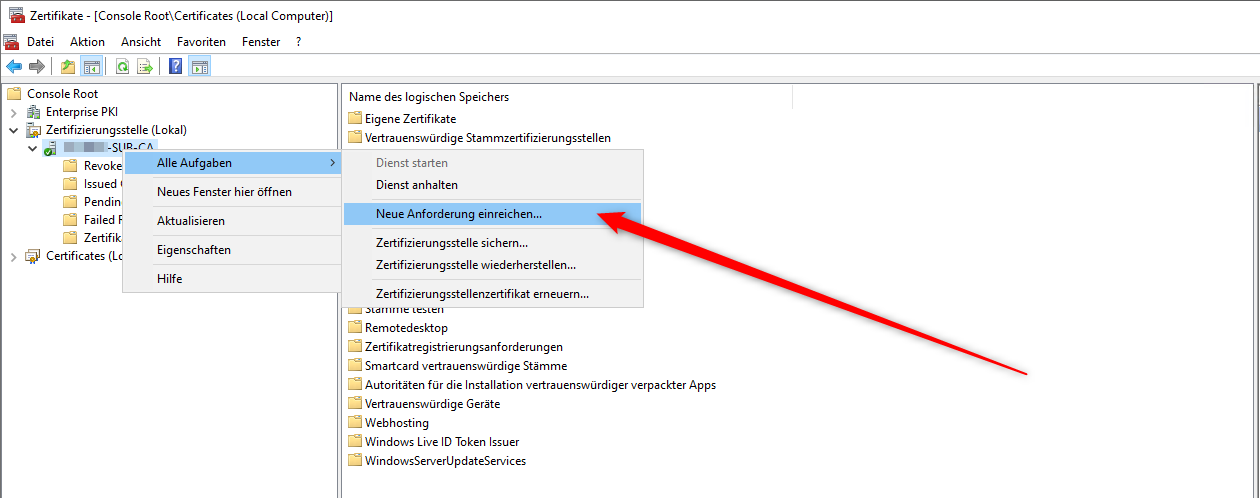

Die erstellte Anforderung wird jetzt an die Zertifizierungsstelle (CA) übergeben. Dazu im Context-Menü der CA „Alle Aufgaben -> Neue Anforderung einreichen“ auswählen und anschließend die Datei mit der gespeicherten Anforderung öffnen:

Die CA gibt dann ein Zertifikat zurück. Dieses wird für die spätere Verwendung an einem sicheren Ort abgelegt:

3. Zertifikat importieren und PFX exportieren

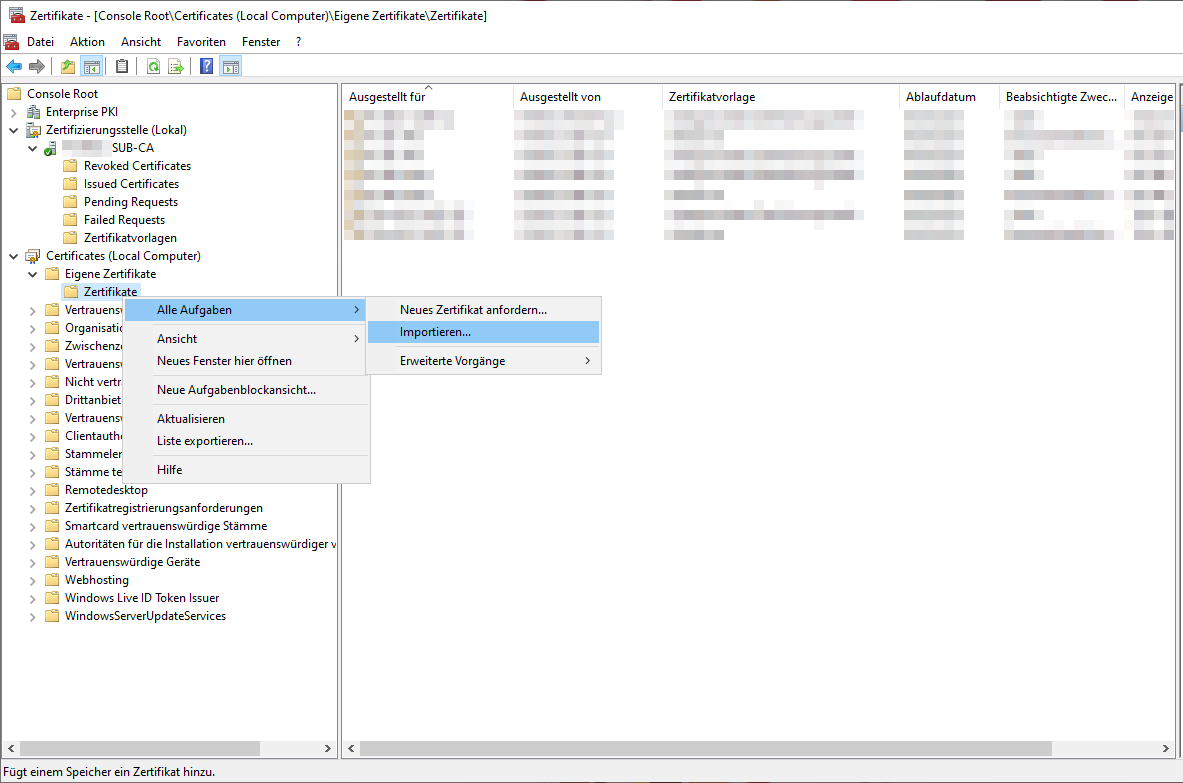

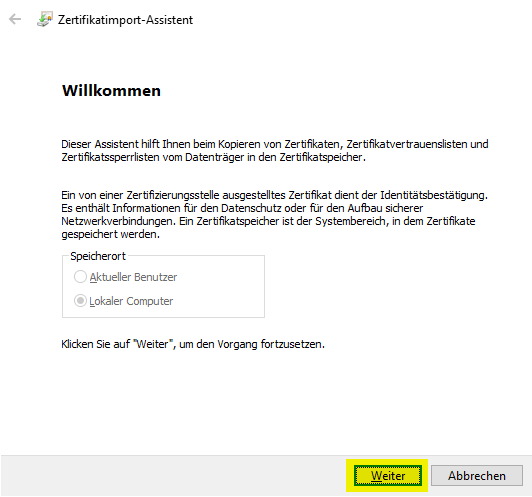

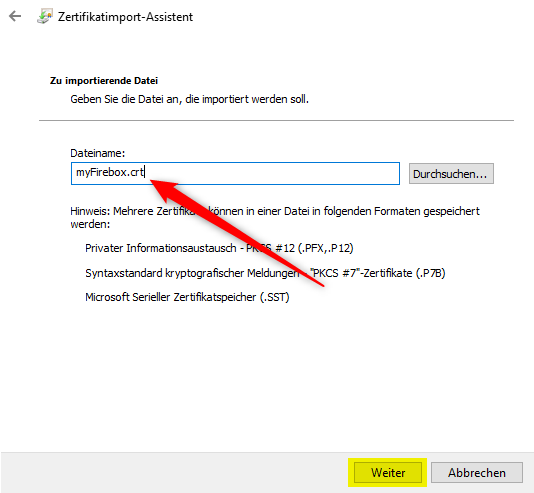

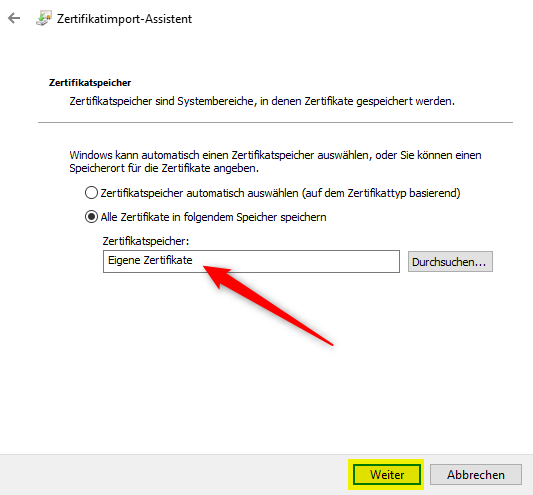

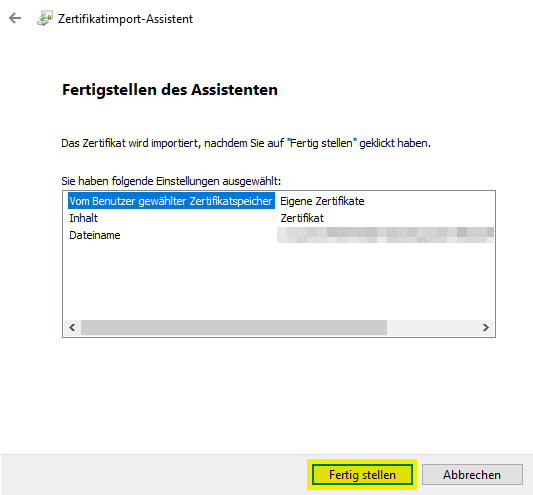

Die Firebox benötigt eine PFX-Datei, die das Zertifikat inkl. privatem Schlüssel und ggf. der Zertifikatskette enthält. Diese wird erzeugt, indem das erstellte Zertifikat zuerst in den lokalen Computer Zertifikatstore importiert wird:

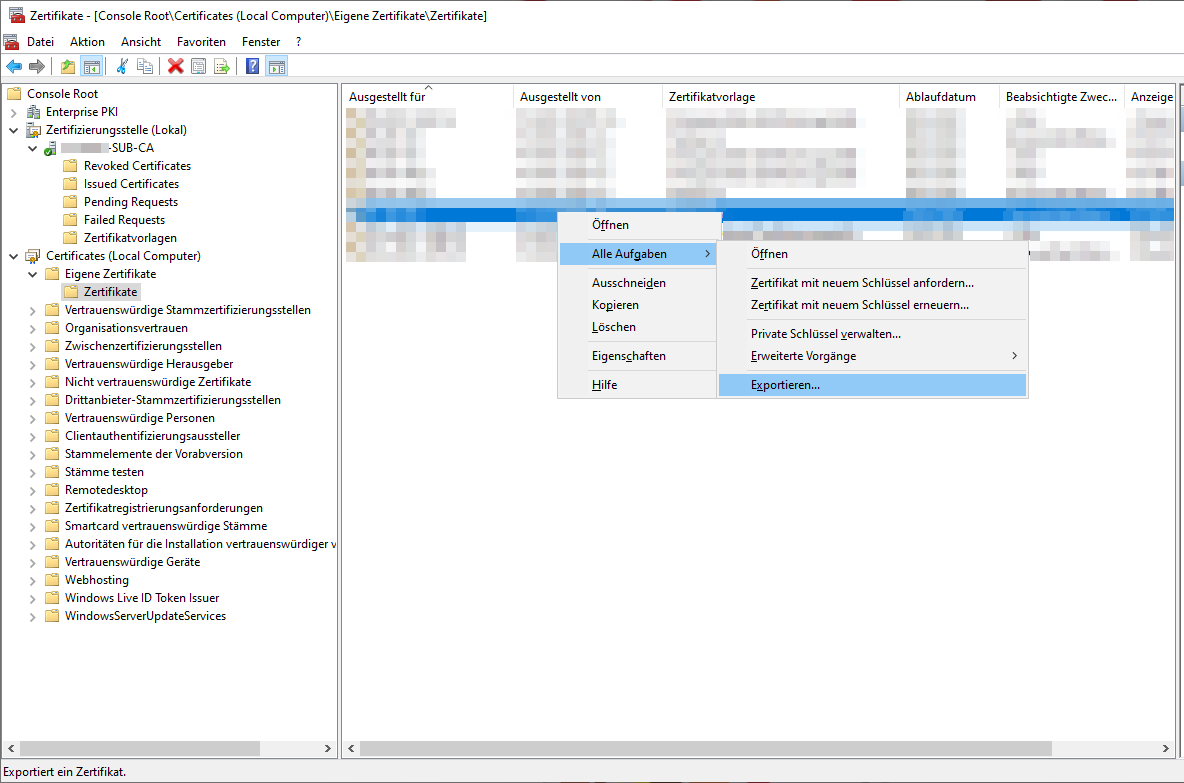

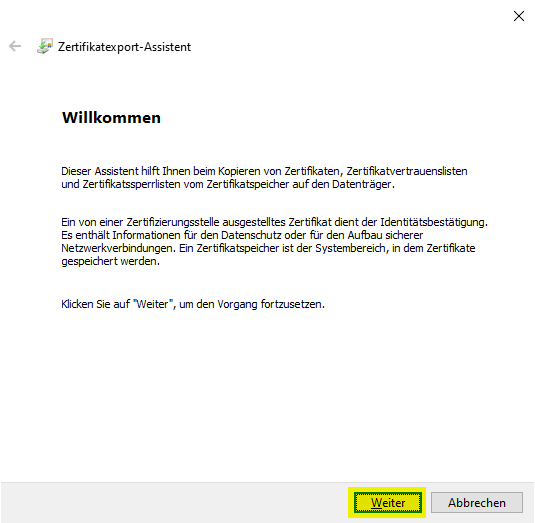

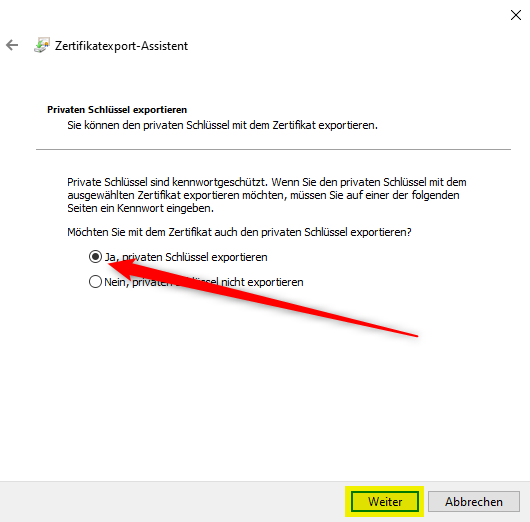

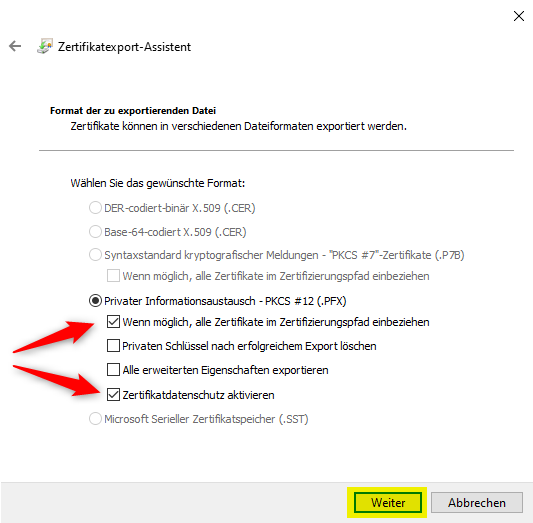

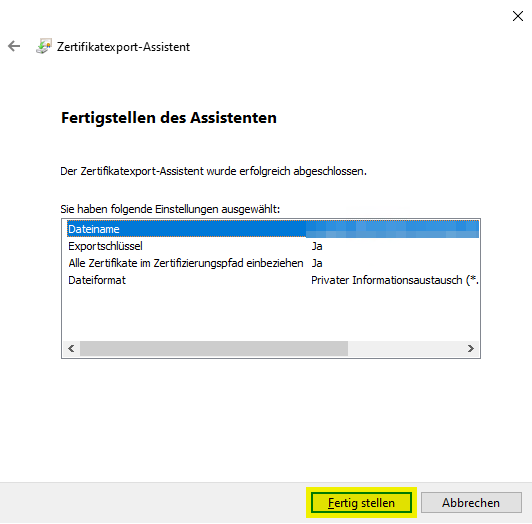

Das Zertifikat ist jetzt in der Liste der eigenen Zertifikate zu finden. Um ein PFX zu erzeugen wird das Zertifikat in der Liste ausgewählt und im Context-Menü „Alle Aufgaben -> Exportieren“ für den Export vorbereitet:

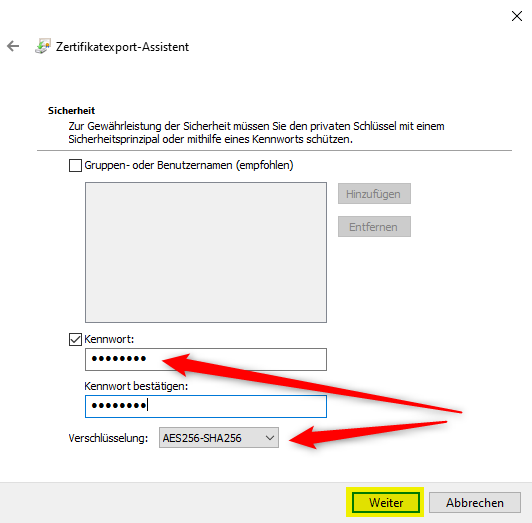

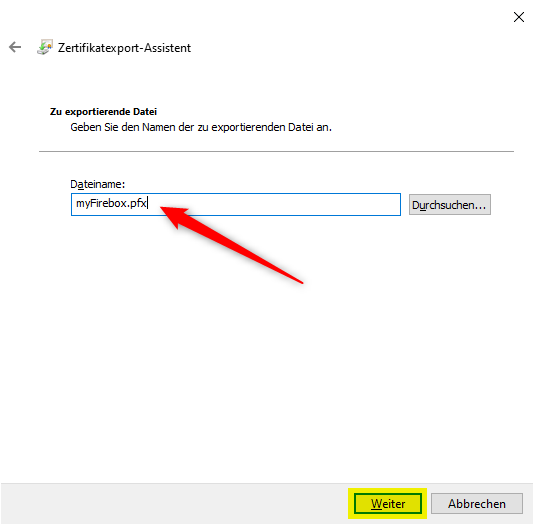

Die PFX-Datei wird mit einem Passwort (Verschlüsselung AES254-SHA256) gesichert, welches beim Import abgefragt wird:

Die so erzeugte PFX-Datei kann nun auf der WatchGuard Firebox als „ProxyAuthority“ importiert werden.

Fazit

Das beschriebene Szenario ist besonders sinnvoll für Unternehmen, die eine zentrale Kontrolle und Analyse des verschlüsselten Datenverkehrs benötigen, ohne dabei auf Sicherheit zu verzichten. Durch die Verwendung einer eigenen Proxy Authority kann die Firebox HTTPS-Verbindungen aufbrechen, prüfen und anschließend wieder verschlüsseln – ein entscheidender Vorteil für Umgebungen mit hohen Compliance-Anforderungen oder dem Bedürfnis nach tiefergehender Netzwerksicherheit. Die Integration in eine bestehende Microsoft-Zertifizierungsstelle bietet zusätzlich den Vorteil einer durchgängigen Vertrauenskette und ermöglicht eine einfache Verwaltung der Zertifikate im Unternehmensumfeld. So lässt sich eine Balance zwischen Sicherheit, Kontrolle und Vertrauen im Netzwerk realisieren.

Nützliche Links

- HOWTO: Erstellen eines Zertifikats für den Webserver der WatchGuard Firebox

- HOWTO: Zertifikat Import und Installation auf der WatchGuard Firebox

- HOWTO: Importieren eines Proxy-CA-Zertifikats mit der Web-UI

- HOWTO: Proxy-CA ausrollen via GPO

- LetsEncrypt Zertifikat als Proxy-Zertifikat auf Watchguard Firebox

- Grundlagen: Verschlüsselung, SSL, Zertifikate, und HTTPS-Deep-Inspection

- Ersetzen eines Webserver-Zertifikates auf der Firebox im Fully Managed Mode

- SSL-Zertifikat auf WatchGuard Dimension incl. Key importieren

- Öffentliches Zertifikat für Anmeldeseite (Port 4100 tcp) verwenden

- Austausch SSL-Zertifikat WatchGuard Quarantine Server

Das könnte Sie auch interessieren: