HOWTO: Mikrotik LTE Extender inkl. Serial Access für die Firebox

Es existiert bereits ein Blog-Beitrag zur LTE-Anbindung von Firewalls über einen Mikrotik-Router, welcher ein LTE-Passthrough mit sich bringt (externe IP terminiert direkt auf der nachgelagerten WatchGuard Firewall): https://www.boc.de/watchguard-info-portal/2021/08/lte-failover-fuer-jede-watchguard-inkl-cluster-und-lte-passthrough

In einigen Kundenszenarien sind an Außenstellen keine Mitarbeiter tätig. Besonders bei Solar- oder Windparks sehen wir solche Herausforderungen häufig. Unsere Idee war es den Serial-Port des LTE-Routers mit der Firebox zu verbinden und somit einen Notfall-Access bereitzustellen. Dieser Aufbau ist eher als Proof of Concept zu sehen. Seit ich mit WatchGuard arbeite war kein Serial-Access auf die Firebox nötig. Ein „Doppelter Boden“ kann aber auch für andere Szenarien hilfreich sein (z. B. Restore nach RMA-Tausch, PPPoE Credentials müssen ungeplant aktualisiert werden, …). Natürlich kann der Serial-Port auch für die Konfiguration nachgelagerter Switche oder andere Komponenten verwendet werden.

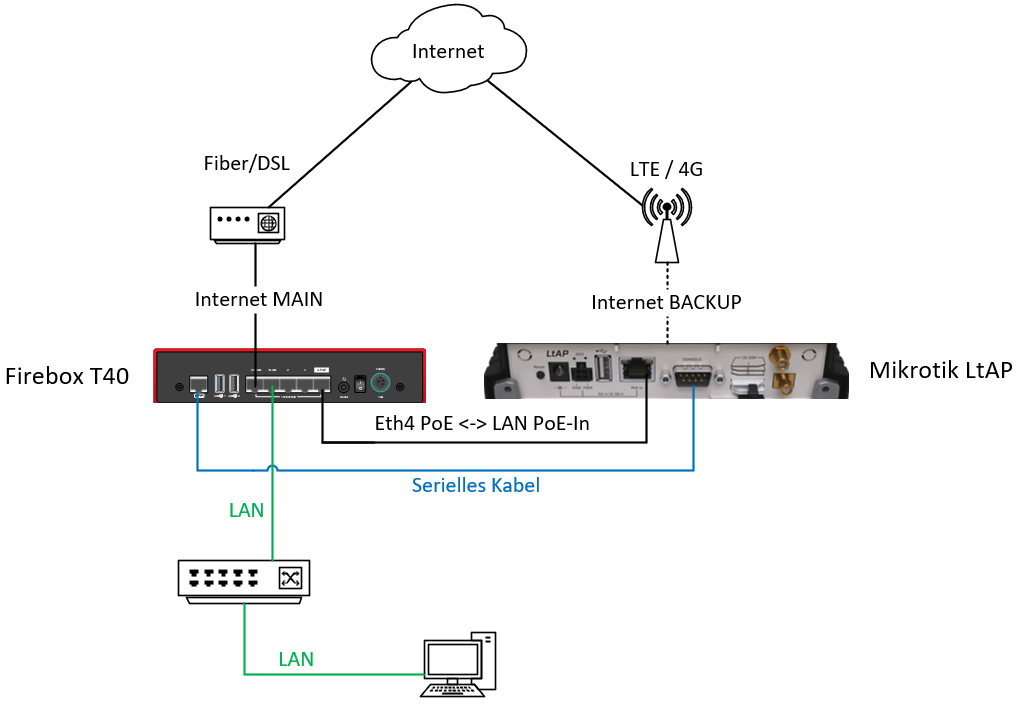

Testaufbau

- Firebox T40 (v12.11.5)

- Mikrotik LtAP Mini (v7.18.2)

- Telekom SIM-Karte mit Datenvertrag

- Cisco Konsolenkabel DB9 <-> RJ45

Konfiguration Mikrotik

- Verbinden Sie sich via Winbox mit dem Mikrotik-Router (der Router wird im gleichen Subnetz automatisch gefunden, default-user = admin ohne Kennwort, Zugriff über MAC):

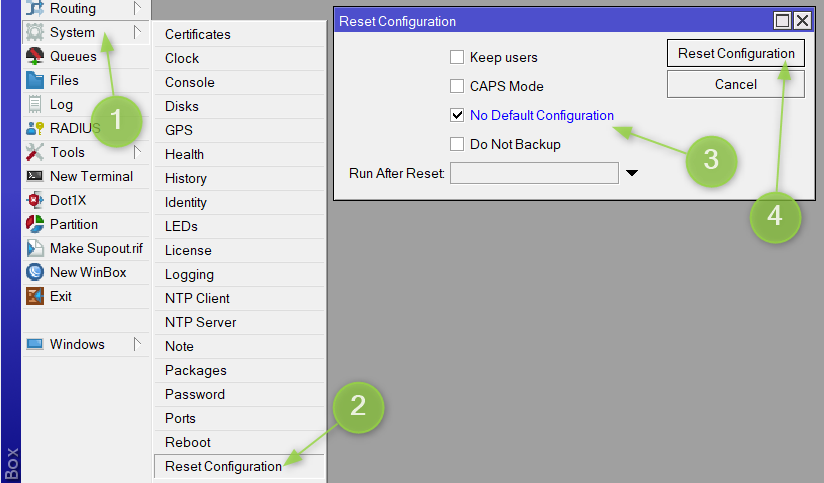

- Den Router via „System“ -> „Reset Configuration” ohne Default-Configuration zurücksetzen:

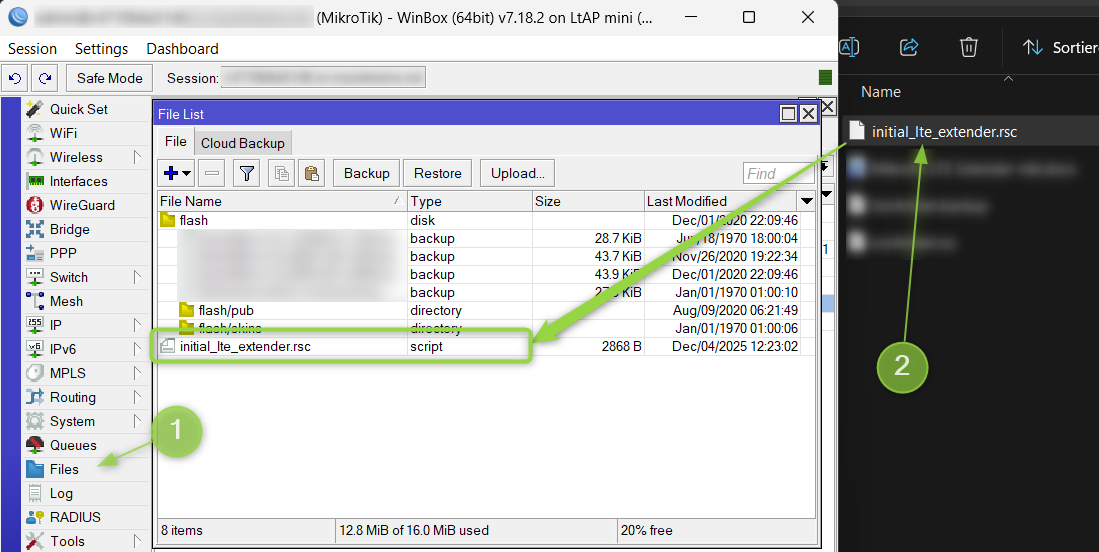

- Verbinden Sie sich erneut mit der Winbox und nehmen Sie die Grundkonfiguration vor. Zur Vereinfachung habe ich ein Initialisierungsskript vorbereitet. Speichern Sie den nachfolgenden Text in einer Datei (in meinem Beispiel “initial_lte_extender.rsc” ). Bitte ergänzen Sie außerdem die Werte in den Variablen (z. B. PIN, APN,…):

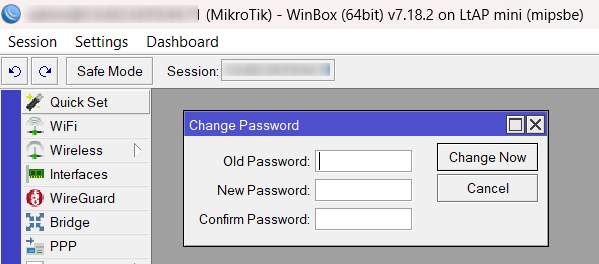

# RouterOS 7.18.2 # model = RB912R-2nD ## Variablen :global SimPin 1234 :global ApnName "Telekom LTE" :global ProviderApn "internet.t-d1.de" # mögliche Werte pap, chap, none :global ApnAuth "pap" # falls ApnAuth = none -> Dummywert nutzen :global ApnUser "Internet" # falls ApnAuth = none -> Dummywert nutzen :global ApnPassword "t-d1" # Serial-Settings. Beispiel für Verbindung zu einer WatchGuard Firebox :global SerialBaudRate 115200 :global SerialDataBits 8 :global SerialParity "none" :global SerialStopBits 1 :global SerialFlowControl "none" ## Internes Interface konfigurieren (Bsp. 192.168.88.1/24) /ip address add address=192.168.88.1/24 interface=ether1 ## DNS Remote-Requests erlauben /ip dns set allow-remote-requests=yes ## DHCP-Server konfigurieren (für Firebox sollte später eine statische IP verwendet werden) /ip pool add name=default-dhcp ranges=192.168.88.100-192.168.88.199 /ip dhcp-server network add address=192.168.88.0/24 gateway=192.168.88.1 dns-server=192.168.88.1 /ip dhcp-server add address-pool=default-dhcp interface=ether1 lease-time=1d ## Firewall-Policies definieren /ip firewall filter add action=accept chain=input comment="Input - Allow Any est, rel" connection-state=established,related add action=accept chain=input in-interface=ether1 comment="Input - LAN (Any)" add action=drop chain=input comment="Global Input Drop" log=yes log-prefix="GID: " add action=accept chain=forward comment="Forward - Allow Any est, rel" connection-state=established,related add action=accept chain=forward comment="Forward - LAN to WAN (Any)" in-interface=ether1 out-interface=lte1 add action=drop chain=forward comment="Global Forward Drop" log=yes log-prefix="GFD: " ## Ausgehendes NAT definieren /ip firewall nat add chain=srcnat src-address=192.168.88.0/24 action=masquerade out-interface=lte1 comment="Masq LAN to LTE" ## APN definieren :if ($ApnAuth = "none") do={ /interface lte apn add apn=$ProviderApn authentication=$ApnAuth ip-type=ipv4 name=$ApnName add-default-route=yes use-peer-dns=yes } else={ /interface lte apn add apn=$ProviderApn authentication=$ApnAuth ip-type=ipv4 name=$ApnName add-default-route=yes use-peer-dns=yes user=$ApnUser password=$ApnPassword } ## LTE interface konfigurieren und AP hinzufügen /interface lte set lte1 pin=$SimPin allow-roaming=no apn-profile=$ApnName ## RP-Filter auf strict setzen /ip settings set rp-filter=strict ## Unnötige Services deaktiveren /ip service disable api disable api-ssl disable ftp disable telnet disable www disable www-ssl ## Neighbor Discovery deaktivieren /ip neighbor discovery-settings set discover-interface-list=none ## Bandwidth Server deaktiveren /tool bandwidth-server set enabled=no ## System Konsolenport deaktivieren -> wird somit frei für die Verbindung zu anderen Geräten /system console disable numbers=0 ## System Ports -> Seriel0 für die Verbindung zu anderen Geräten vorbereiten /port set serial0 baud-rate=$SerialBaudRate data-bits=$SerialDataBits parity=$SerialParity stop-bits=$SerialStopBits flow-control=$SerialFlowControl ## Strong Crypto for SSH /ip ssh set strong-crypto=yes ## DDNS via Mikrotik-Cloud aktivieren /ip cloud set ddns-enabled=yes ## MAC-Server deaktivieren /tool mac-server set allowed-interface-list=none /tool mac-server ping set enabled=no /tool mac-server mac-winbox set allowed-interface-list=none - Passwort ändern (Aufforderung erscheint direkt nach dem Login):

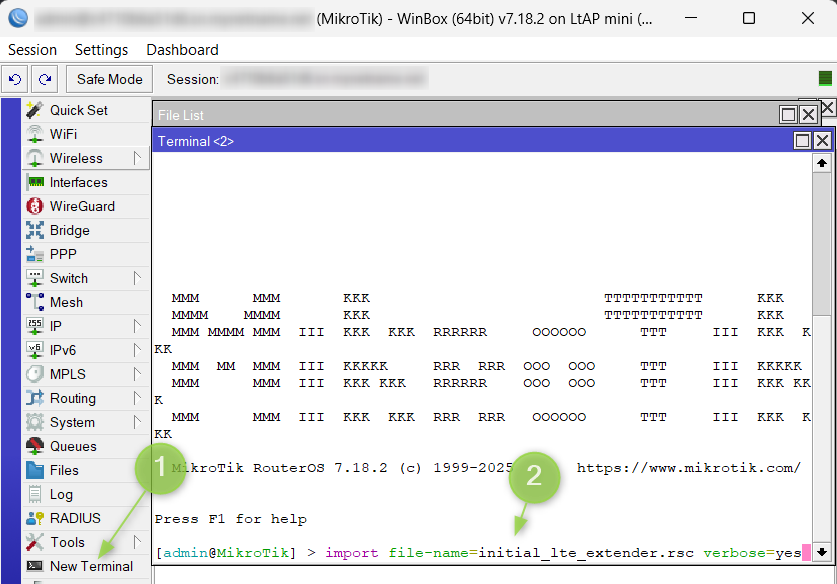

- Initialisierungs-Skript via Drag&Drop in „Files“ ziehen:

- Skript im Terminal starten:

import file-name= initial_lte_extender.rsc verbose=yes

- Nach der Ausführung des Scripts müssen Sie sich neu verbinden (über die IP 192.168.88.1 statt der MAC)

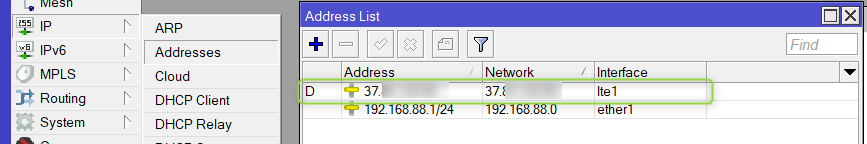

- Prüfen Sie, ob Sie unter „IP“ -> „Addresses“ eine IP über das LTE-Interface erhalten haben:

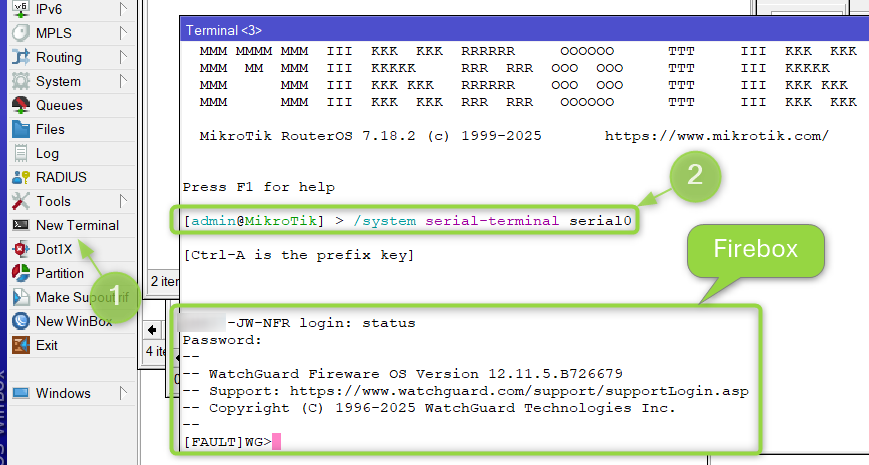

- Testen Sie über das Terminal, ob der Zugriff auf die WatchGuard Firebox funktioniert:

/system serial-terminal serial0

(Um den Prompt der Firebox zu erhalten muss erneut mit Enter quittiert werden)

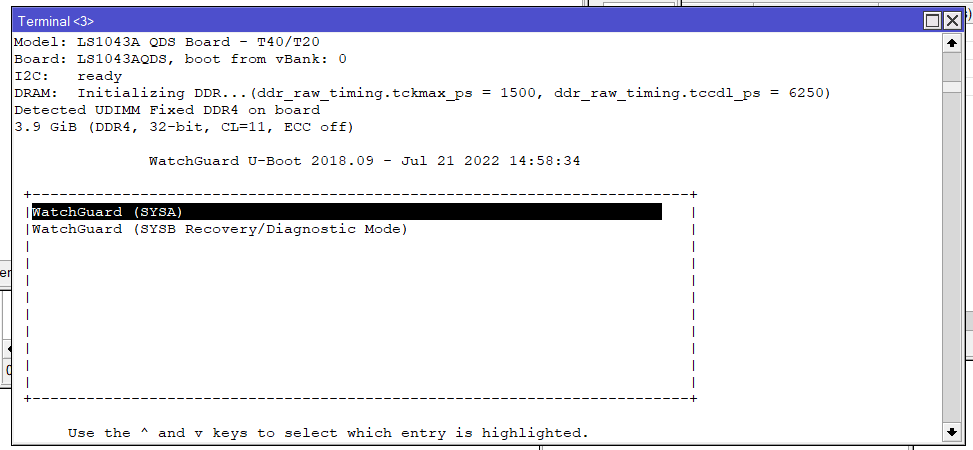

Info: Startet man z.B. die Firebox neu, kann die Ausgabe der Konsole mitgelesen werden:

- Damit man aus der Ferne und unabhängig von der WatchGuard Firebox die Konsole öffnen kann, benötigt man einen Fernzugriff auf den Mikrotik-Router.

- Variante 1 („Quick and Dirty“): Direkter Zugriff via WinBox oder SSH für dedizierte Quell-IP (z. B. statische IP der Firmenzentrale). Hierzu benötigt man eine echte IPv4 auf dem Mikrotik (ohne Carrier Grade NAT). In der Firewall muss der Zugriff unbedingt auf dedizierte IPs eingeschränkt werden. ACHTUNG: nur sicher verschlüsselte Protokolle verwenden (kein Telnet, http,…)! Der Verbindungsaufbau kann zur DynDNS-Adresse des Mikrotiks erfolgen.

Firewall-Policy:

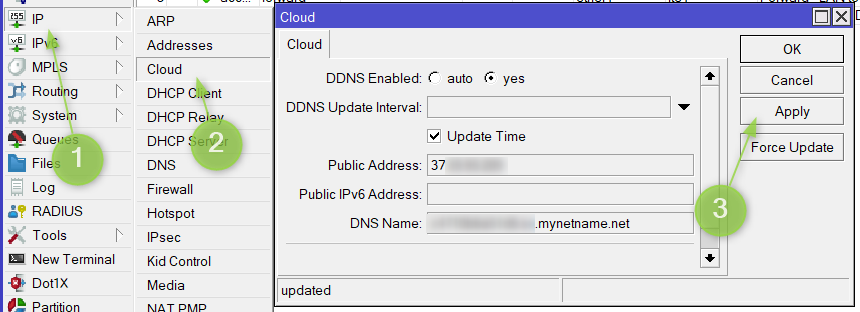

DynDNS:

- Variante 2 („Best-Practice“): Es kann ein direkter Mgmt-Tunnel zwischen dem Mikrotik und der Firebox in der Zentrale erstellt werden. Somit ist jeglicher Traffic durch einen Management-VPN-Tunnel gesichert. Dieser Weg funktioniert auch hinter dem Carrier Grade NAT: https://www.watchguard.com/help/docs/help-center/en-US/Content/Integration-Guides/General/Mikrotik%20VPN_firebox.html

- Variante 1 („Quick and Dirty“): Direkter Zugriff via WinBox oder SSH für dedizierte Quell-IP (z. B. statische IP der Firmenzentrale). Hierzu benötigt man eine echte IPv4 auf dem Mikrotik (ohne Carrier Grade NAT). In der Firewall muss der Zugriff unbedingt auf dedizierte IPs eingeschränkt werden. ACHTUNG: nur sicher verschlüsselte Protokolle verwenden (kein Telnet, http,…)! Der Verbindungsaufbau kann zur DynDNS-Adresse des Mikrotiks erfolgen.

Konfiguration WatchGuard Firebox

Auf der Firebox muss an sich keine Konfiguration getätigt werden. Ich würde empfehlen das LAN-Interface mit der WatchGuard Firebox zu verbinden und dort das LTE des Mikrotik-Routers als Failover im Multi-WAN sowie BOVPN zu konfigurieren.

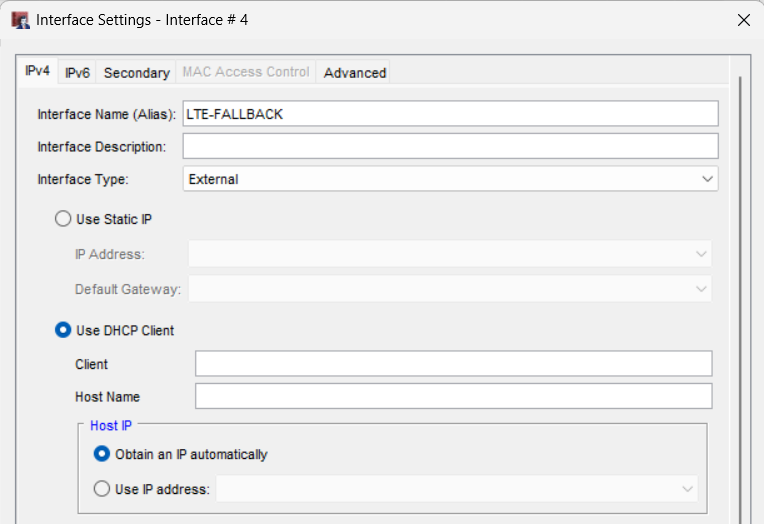

- External Interface konfigurieren („Network“ -> „Configuration“ -> „Interfaces”):

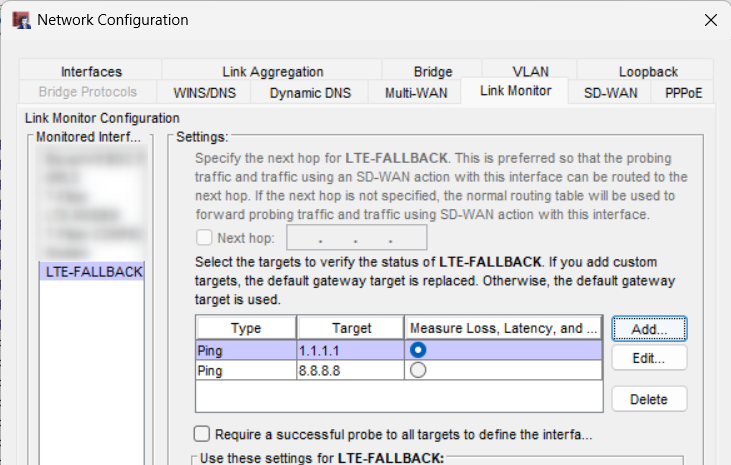

- Link-Monitor konfigurieren („Network“ -> „Configuration“ -> „Link Monitor”):

- Interface im Failover ergänzen („Network“ -> „Configuration“ -> „Multi-WAN”):

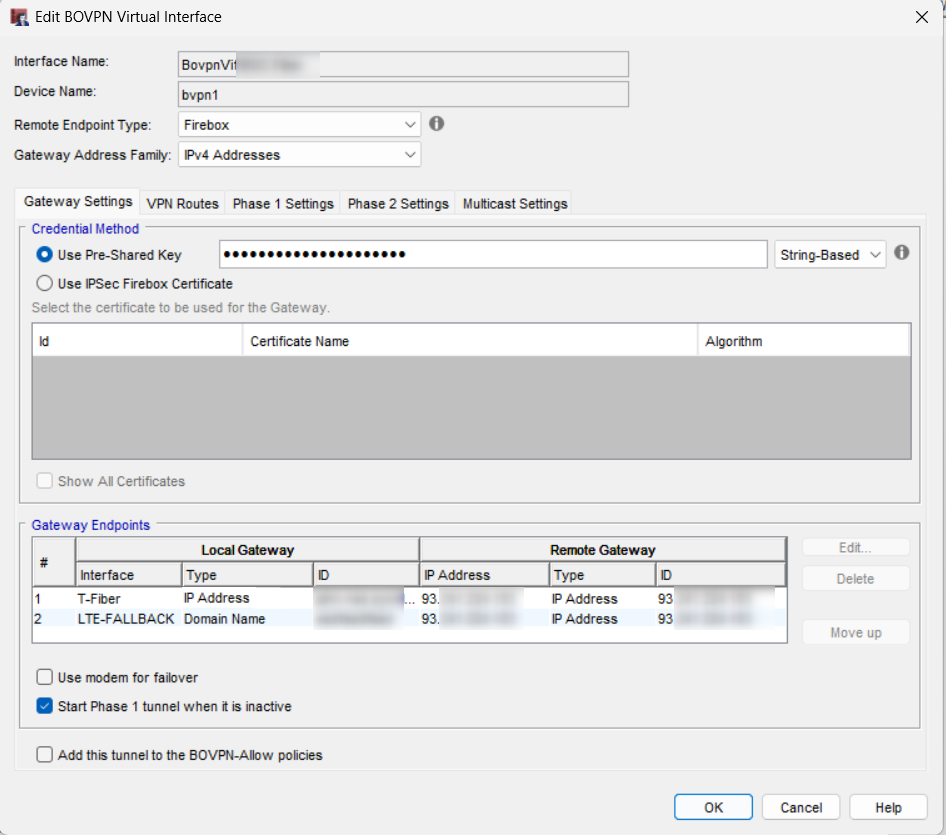

- LTE als Failover für BOVPN Tunnels hinterlegen („VPN“ -> „BOVPN-Gateways“ bzw. „BOVPN Virtual Interfaces“):

Fun-Fact (optionale Anbindung via RFC 2217)

Der Serial-Port kann auch via „Remote-Access“ bereitgestellt werden. Für dieses Szenario sollte immer ein VPN-Tunnel verwendet werden, da es sich hierbei um unverschlüsselten Telnet-Traffic handelt. Über diesen Weg kann z. B. via Putty eine Verbindung vom lokalen Rechner aus geöffnet, oder sogar ein virtueller COM-Port installiert werden (z. B. für die Ansteuerung von Maschinen).

- Remote-Access aktivieren:

- Client-Verbindung aufbauen:

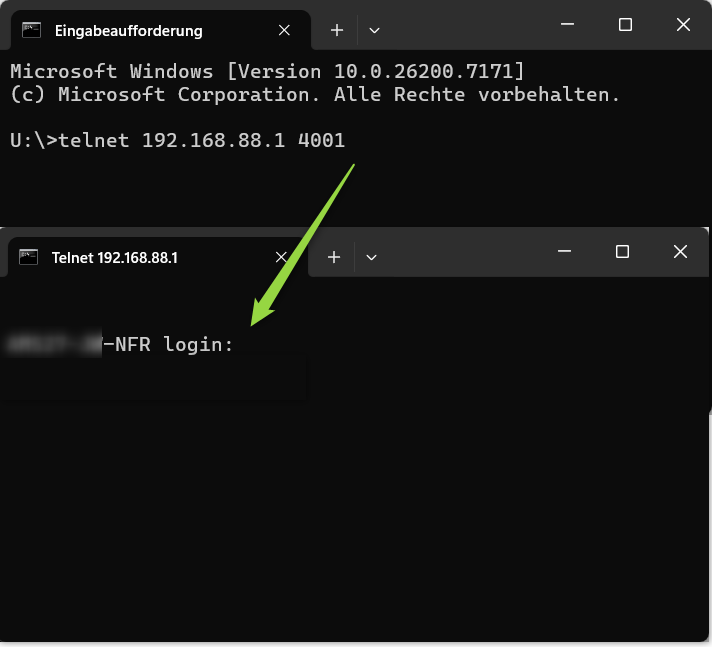

- Variante 1 (Telnet-Verbindung):

telnet 192.168.88.1 4001

- Variante 2 (Virtueller Com-Port):

Treiber für virtuellen COM-Port installieren, welcher RFC 2217 kompatibel ist (Bsp. HW Virtual Serial Port – HW VSP3 – https://www.hw-group.com) Verbindung aufbauen:

Mit Putty testen:

- Variante 1 (Telnet-Verbindung):

Fazit

Neben einem kostengünstigen Failover über Funk/4G kann über den Mikrotik-Router auch ein Serial/COM-Port Server bereitgestellt werden. Gerade bei abgelegenen Standorten halte ich diese Variante für sehr interessant. Da es sich um ein PoC mit meiner Test-Hardware handelt, konnte ich kein Cluster-Setup berücksichtigen. In produktiven Umgebungen würde ich immer zu einem HA-Cluster raten! Der Mikrotik kann via USB auch weitere Serielle Verbindungen zu anderen Geräten aufbauen.

Das könnte Sie auch interessieren: