HOWTO: Reverse Proxy mit HTTPS Content Inspection und Content Actions (Deep Packet Inspection)

Der nachfolgende Artikel beschreibt die Absicherung HTTPS basierter Anwendungen via einer Incoming Proxy Regel mit aktivierter HTTPS Content Inspection und Content Actions.

Die Firewall Regel und die HTTPS Proxy Action beinhalten folgende Security Features der Total Security Suite: Intrusion Prevention, Gateway AV, Intelligent AV, Geolocation und den APT Blocker.

Erläuterung:

Mit Content Actions können HTTP-Anfragen basierend auf der Kombination aus der Domäne im HTTP-Host-Header und dem Pfad in der HTTP-Anfrage an verschiedene interne Webserver weitergeleitet werden.

Optional:

Wenn Sie die Konfiguration entsprechend unseres Howto’s umsetzen, haben Sie einen guten Schutz vor ext. Angriffen. Um die Sicherheit weiter zu erhöhen kann man vor einer WatchGuard Firebox einen weiteren Proxy z.B. NGINX (ausgelagert) mit vorgeschalteter DDOS Protection einsetzen, somit wird unter anderem die IP-Adresse, des Backends verschleiert.

Voraussetzungen:

- gültiges Zertifikat (passendes SAN oder besser Wildcard)

- für den vollen Security Umfang wird eine Total Security Suite benötigt

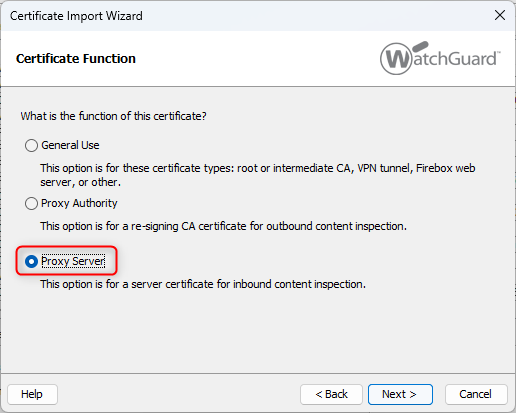

1. Zertifikat lmport

a) Import Zertifikat für “Proxy Server“ (PFX inkl. Zertifikatskette und private Key):

Firebox System Manager (FSM) -> View -> Certificates -> Import Certificate -> Proxy Server

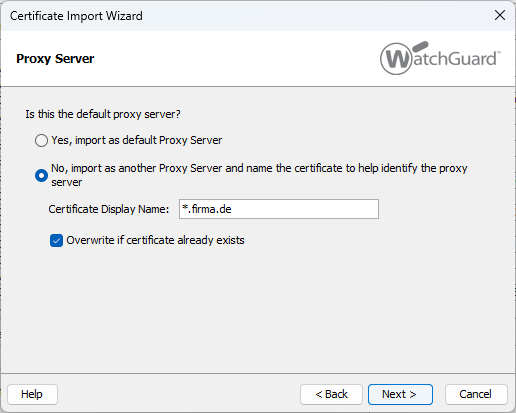

b) Je nach Bedarf als “default” oder als “another” Proxy Server auswählen

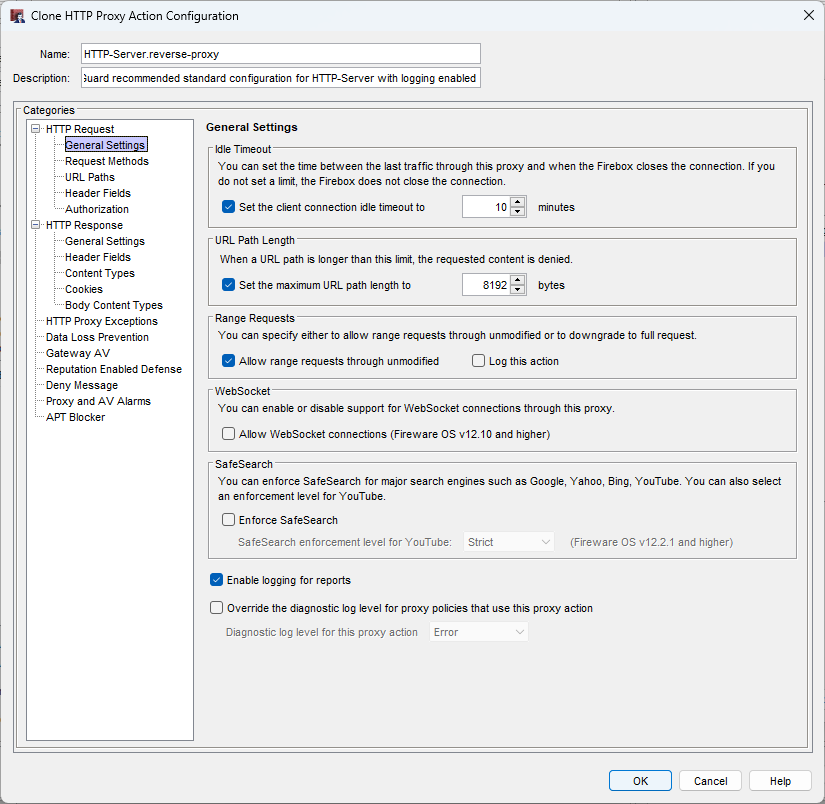

2. HTTP Proxy Konfiguration

a) HTTP-Server.Standard Proxy klonen

Wenn ein Backend Server abweichende Parameter benötigt, muss eine weitere HTTP Proxy Action angelegt werden. In unserem Beispiel verwenden wir die selbe HTTP Proxy Action für zwei Backend Server.

(Policy Manager) -> Setup -> Actions -> Proxies

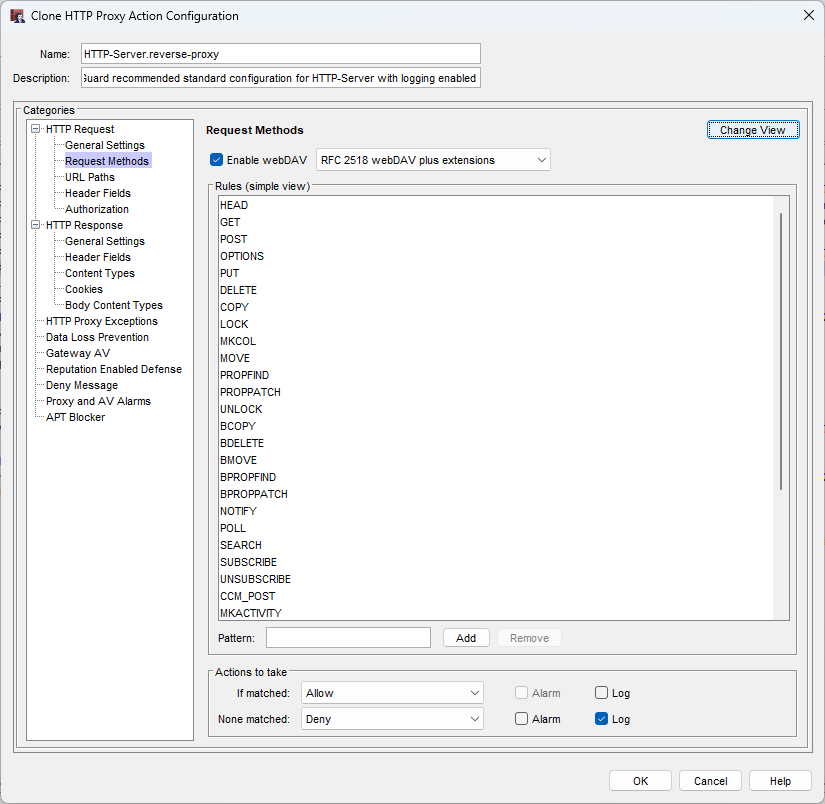

b) Request Methods

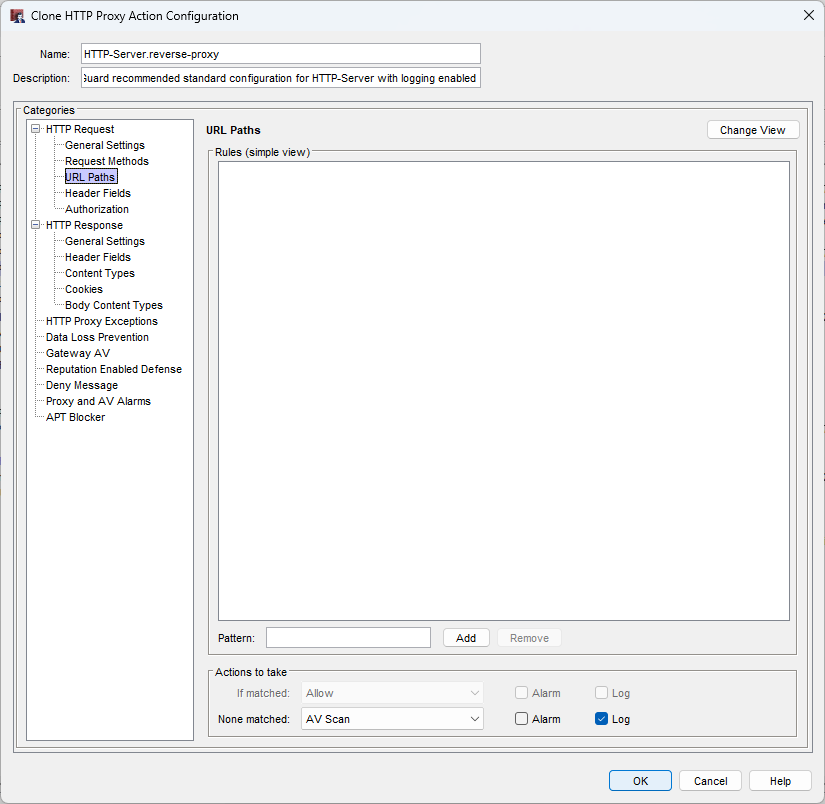

c) URL Paths

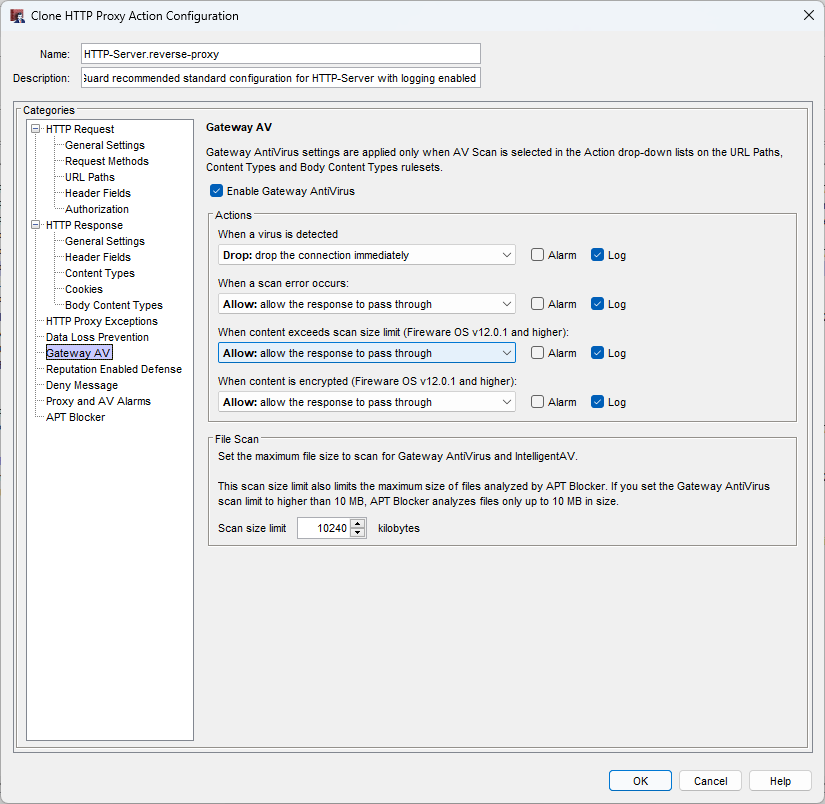

d) Gateway AV

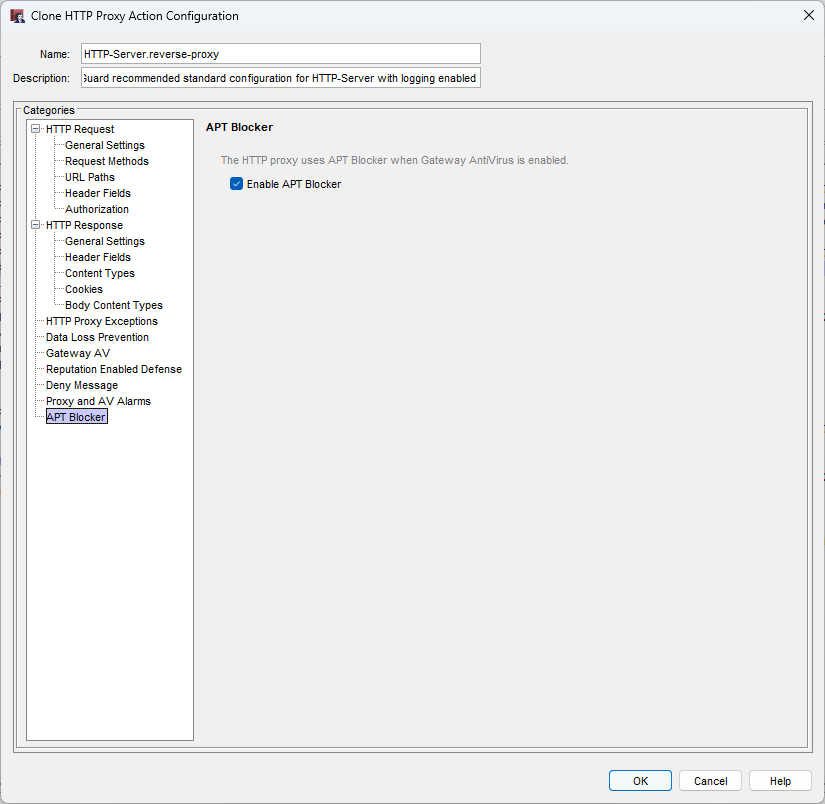

e) APT Blocker

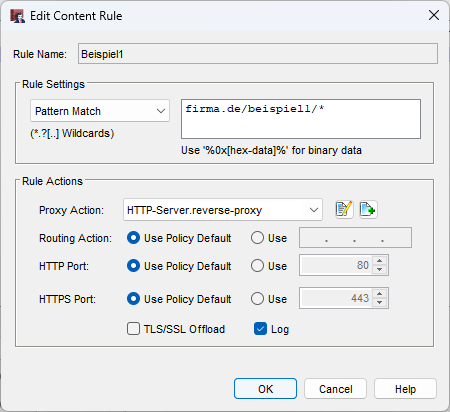

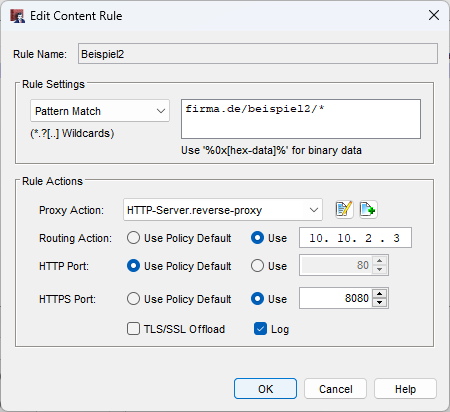

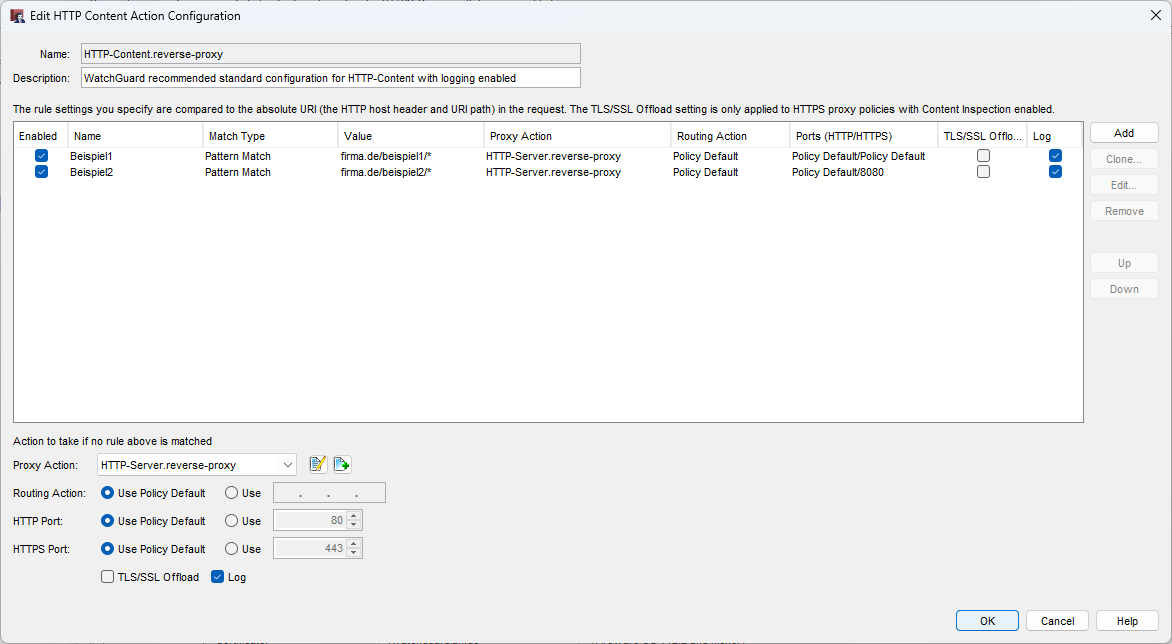

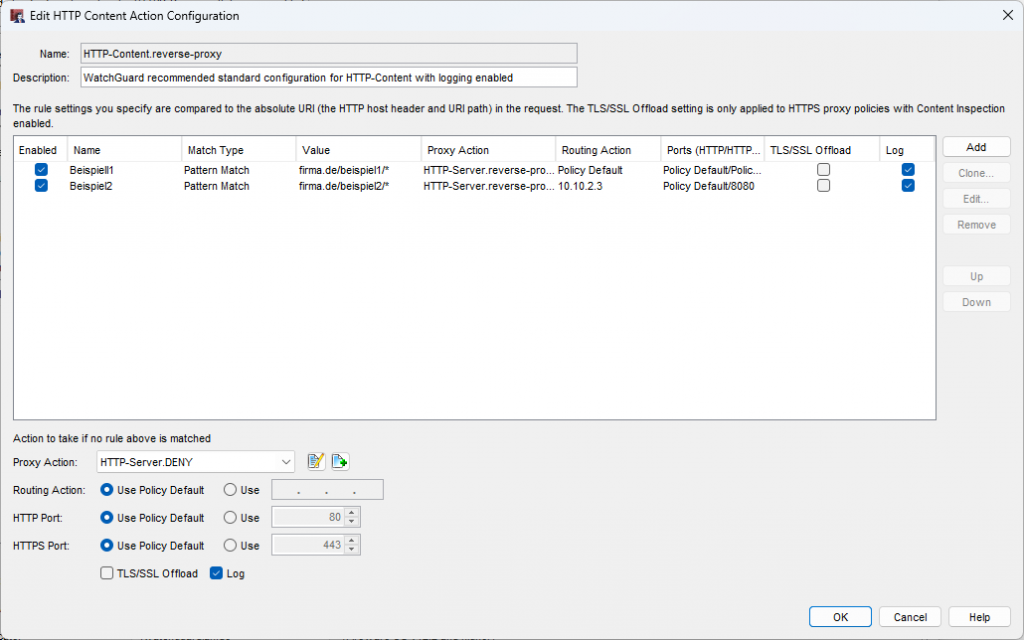

3. Content Actions anlegen

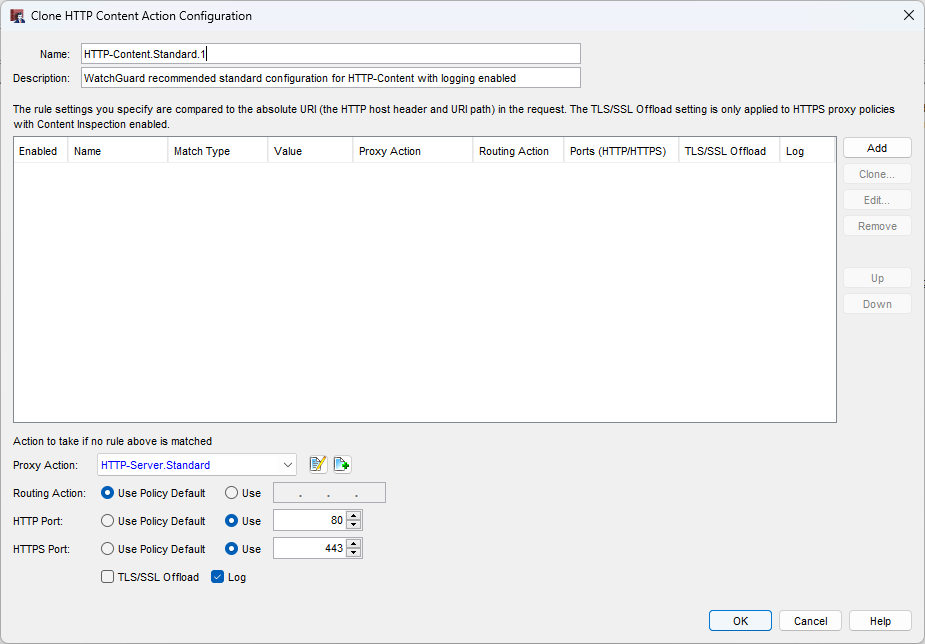

HTTP-Content.Standard klonen und Content Rules anlegen

(Policy Manager) -> Setup -> Actions -> Content

Als Proxy Action wird die zuvor erstellte HTTP-Proxy Action ausgewählt.

Für Beispiel1 wird die Routing Action aus der SNAT ausgeführt. Bei Beispiel2 setzen wir eine Routing Action.

Wenn die Anwendung intern auf einem anderen Port lauscht kann man den Port mit angeben.

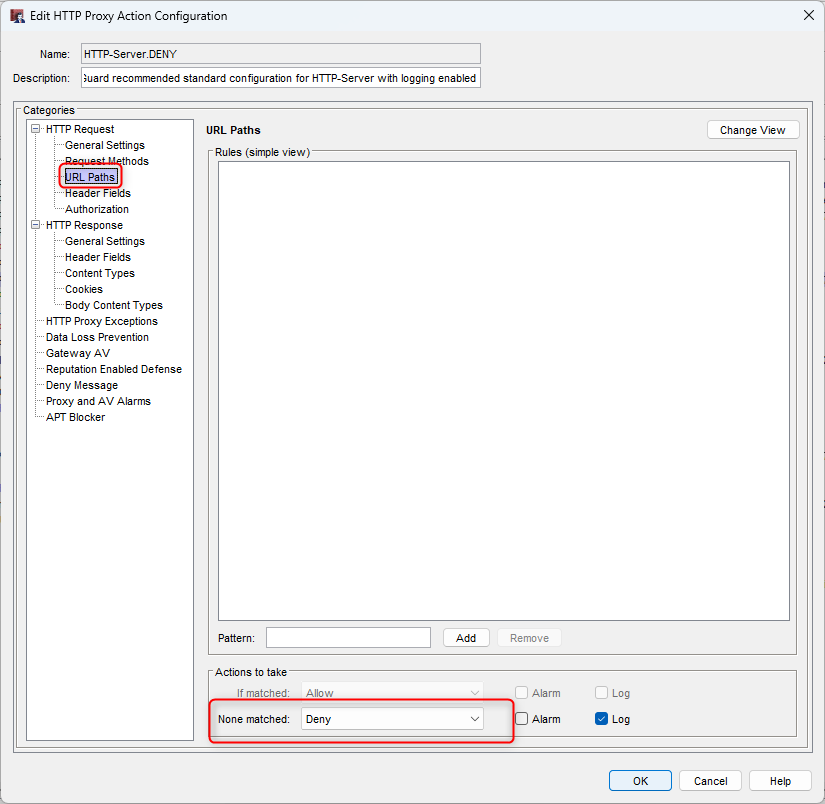

Optional:

Wenn keiner der angelegten Content Actions greift, wird die zuvor erstellte Proxy Action angewendet. Damit diese Anfragen z.B “firma.de/Beispiel3”, von der Firewall geblockt werden,

kann man eine weitere Proxy Action anlegen.

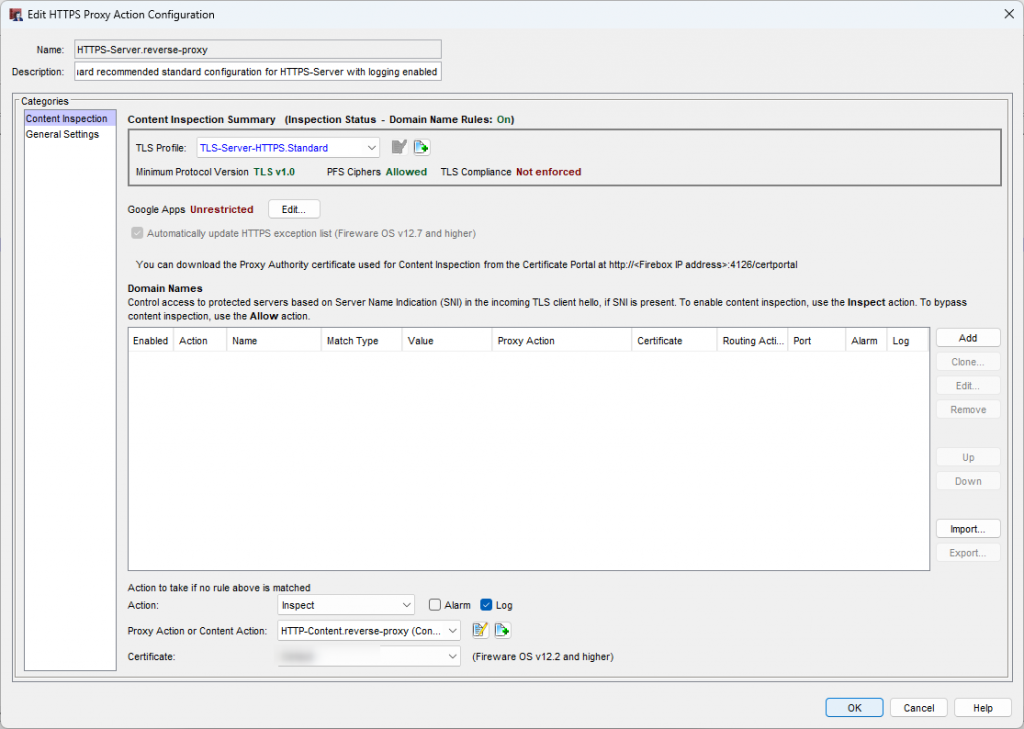

4) HTTPS Proxy Action Konfiguration

Die Rule Actions auf Inspect setzen und das importierte Proxy Server Zertifikat, sowie die zuvor erstellte HTTP-Proxy Action auswählen.

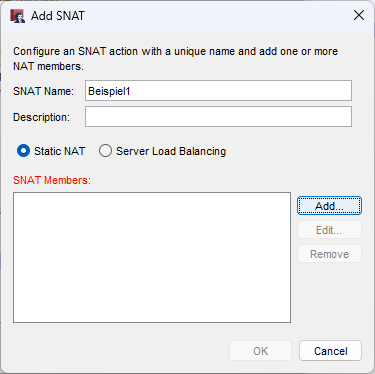

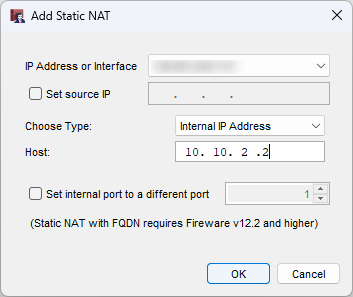

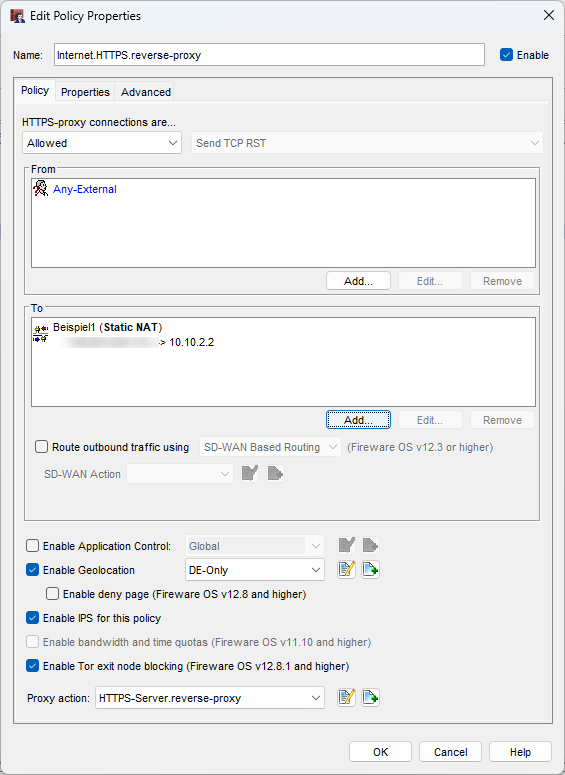

5) SNAT Action und HTTPS-Proxy Regel anlegen

(Policy Manager) -> Setup -> Actions -> SNAT

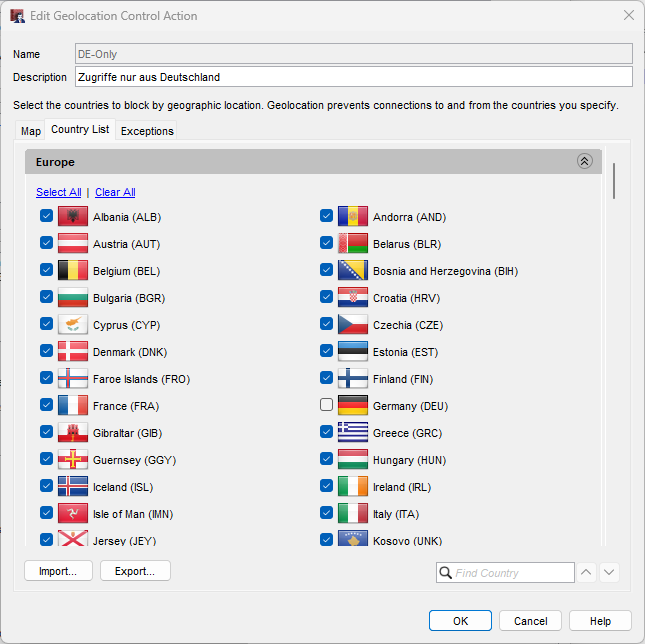

6) Geolocation Konfiguration

(Policy Manager) -> Subscription Services -> Geolocation

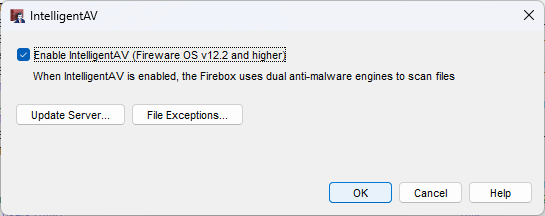

7) Intelligent AV aktivieren

(Policy Manager) -> Subscription Services -> IntelligentAV

Fazit:

Ist die Konfiguration umgesetzt und erfolgreich getestet, sind die Backend Server von Extern nur noch via Incoming Proxy mit HTTPS Content Inspection zu erreichen und man wird mit einem entsprechend hohem Schutzniveau belohnt.

Das könnte Sie auch interessieren: