HOWTO: Konfiguration des ‘Block failed logins’ Features in 12.10.4 – fail2ban

Mit dem Release der Fireware v12.10.4 wurde ein lange erwartetes Feature realisiert: das Blocken der IP-Adressen bei Fehlversuchen für z.B. SSLVPN-Login. Das Feature wird gerne auch unter dem Stichwort “fail2ban” gesucht – nach dem bekannten Paket, das in jeder Linux-Distro enthalten ist.

Das ‘Block failed logins’ Feature in 12.10.4 – (fail2ban)

Um Brute-Force-Attacken gegen die Login-Seiten der Firebox zu verhindern bzw. zu erschweren, kann das Feature “Block IP Addresses with Consecutive Failed Logins” aktiviert werden. Das Feature ist per Default disabled und muss explizit aktiviert werden.

Folgende “Failed Logins” werden berücksichtigt

- Access Portal

- Authentication Portal (Port 4100)

- Web-UI (Port 8080)

- Mobile VPN with SSL Client Download Page

Erkannte IP-Adressen werden auf die Blocked Site List geschrieben.

Für Cloud-Managed Fireboxes gilt die obige Liste, sofern die entsprechenden Features verfügbar sind. In der Cloud wird eine andere Temporäre Block-Liste verwendet, die nicht editiert werden kann. Sollte man hier eine Ausnahme benötigen, muss eine entsprechende Blocked Site Exception konfiguriert werden.

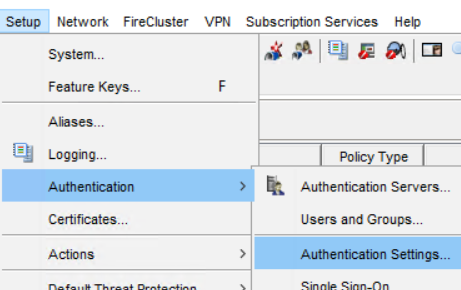

Konfiguration des ‘Block failed logins’ Features in 12.10.4 – fail2ban mit dem Policy Manager

Im Policy Manager ist das Feature unter Setup => Authentication => Authentication Settings zu finden:

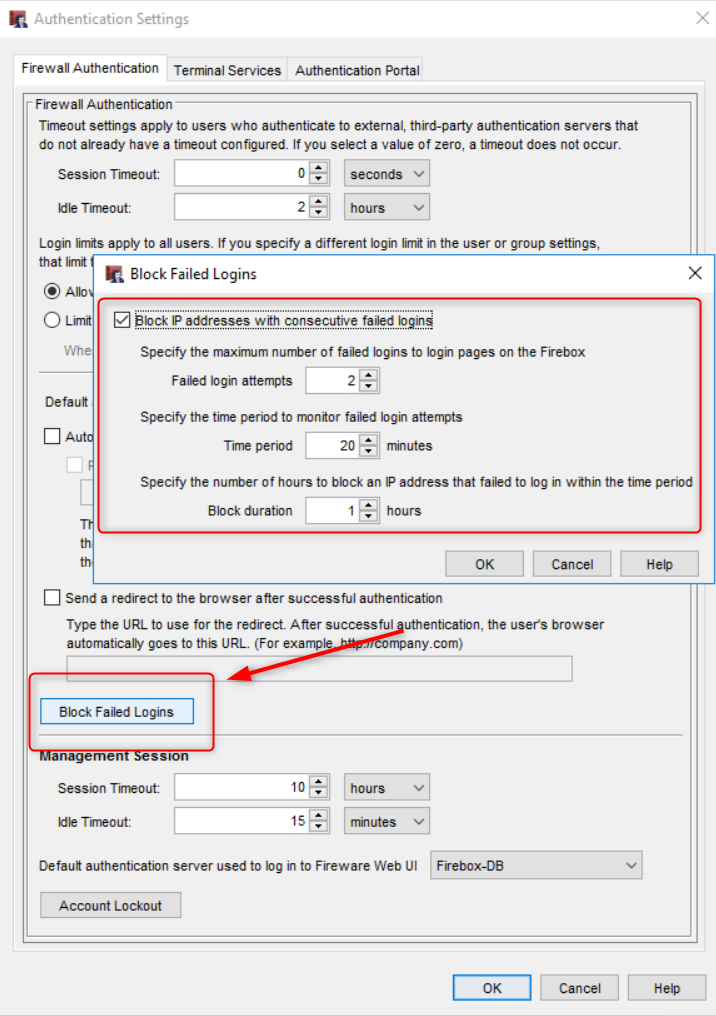

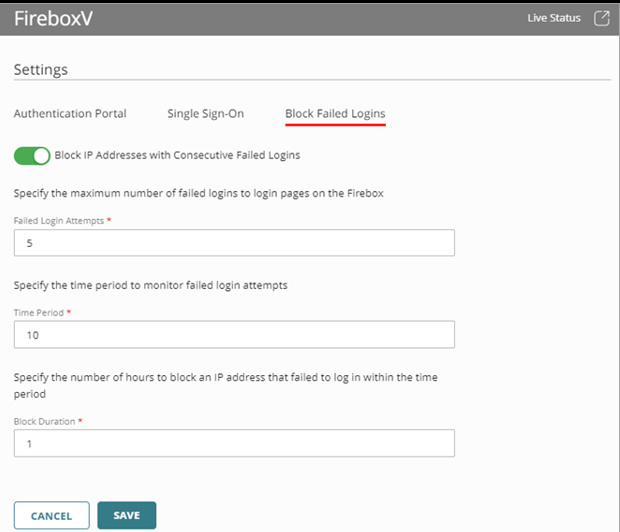

Hier kann nun eingestellt werden, nach wie vielen falschen Logins innerhalb welchem Zeitraums die IP für wie lange geblockt werden soll.

Im Beispiel sind 2 Failed Logins innerhalb 20 Minuten mit Sperre für 1 Stunde gewählt:

ACHTUNG:

- Bitte verwenden Sie für Sie praktikable Einstellungen!

Die obigen “2 failed logins” stammen aus dem Test-Scenario, um auch Screenshots von Einträgen in der Blockliste machen zu können.

Sie sollten hier unbedingt überlegen, nach wievielen Fehlversuchen Sie tatstächlich blocken wollen. - Vorsicht: das Feature greift für die Web-UI auch bei internen IPs. Eventuell sollten Sie die internen IPs auf die Ausnahmeliste setzen.

Dies geht über Policy-Manager => Setup => Default Threat Protection => Blocked Sites => Tab Exceptions

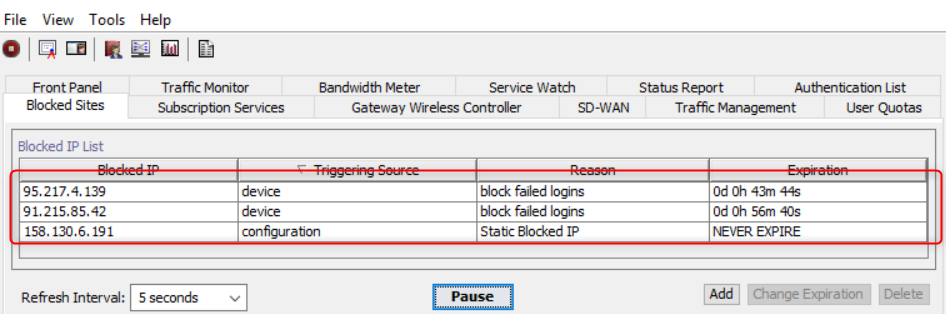

Die IPs werden dann automatisch geblockt und in die bereits vorhandene Blocked-Site Liste der WatchGuard übernommen, in der sie ganz normal mit dem Firebox System Manager bearbeitet und gelöscht werden können (die beiden Buttons unten rechts: [Change Expiration] sowie [Delete]).

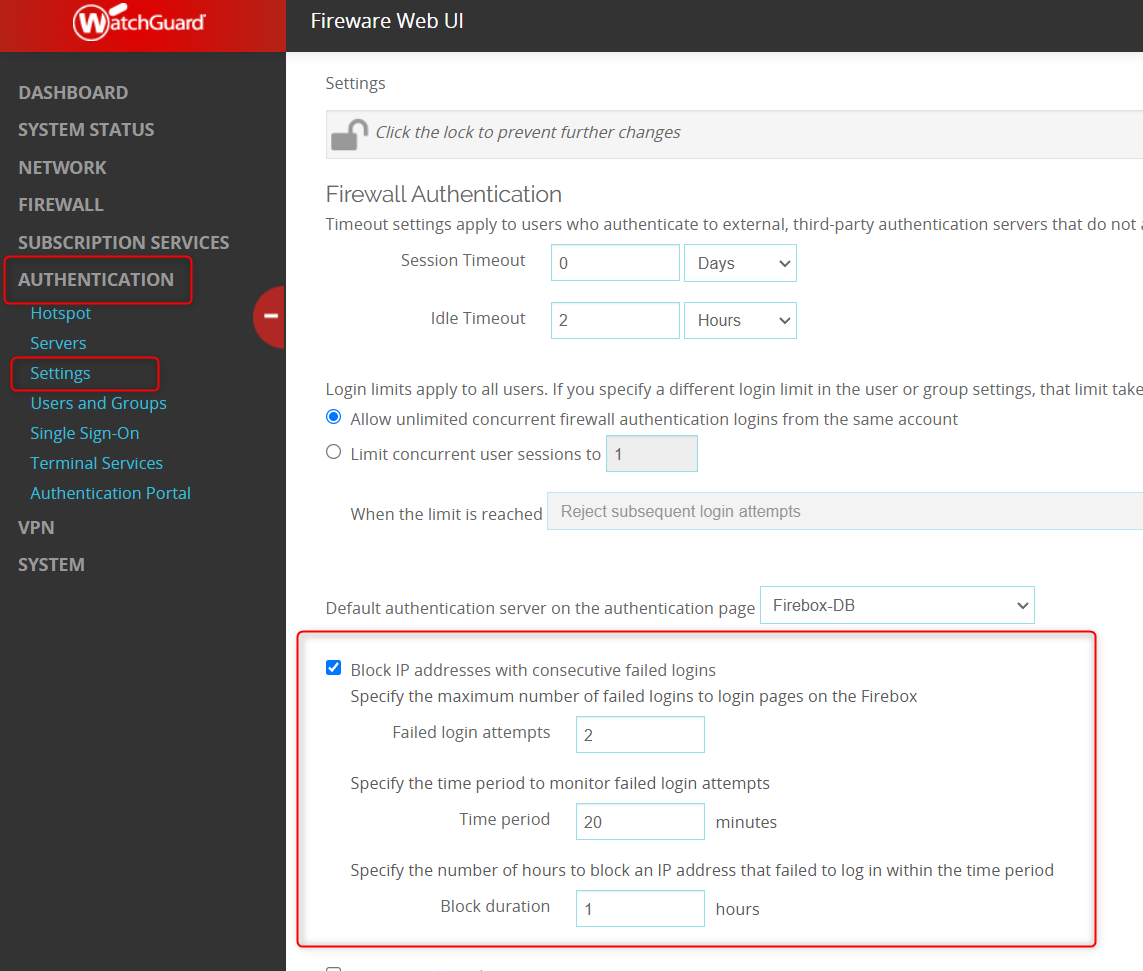

Konfiguration des ‘Block failed logins’ Features in 12.10.4 – fail2ban mit der Web-UI

In der Web-UI befindet sich das Feature unter Authentication => Settings:

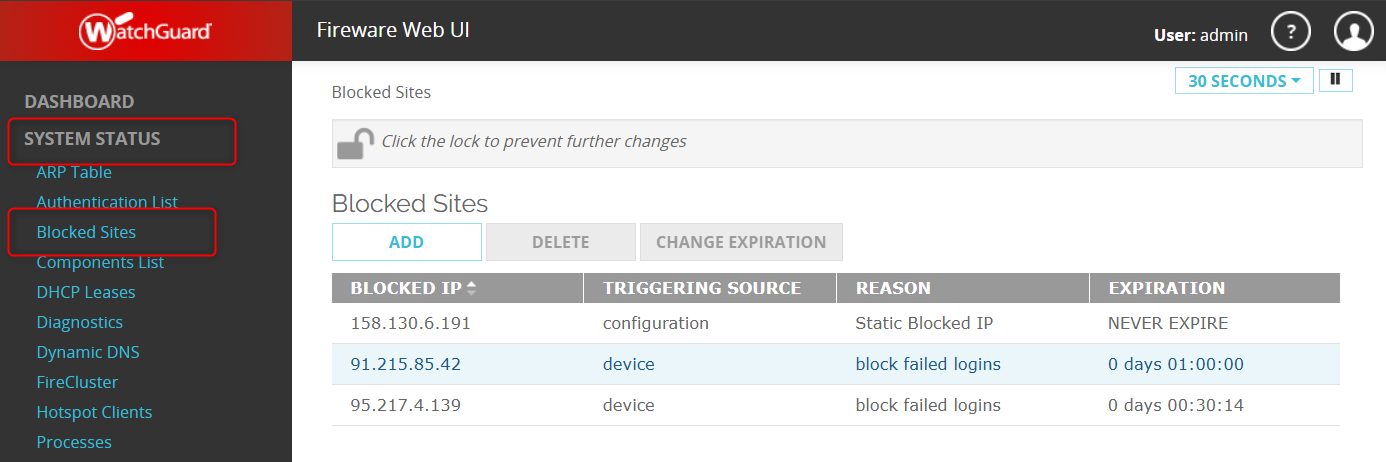

Die geblockten IPs können ebenfalls bearbeitet/gelöscht werden System Status => Blocked Sites:

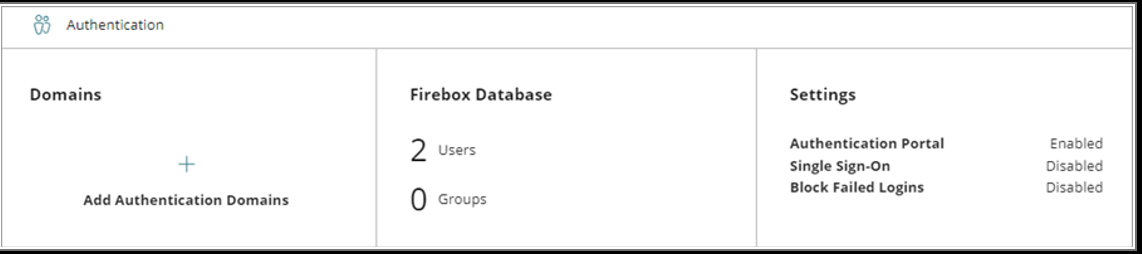

Konfiguration des ‘Block failed logins’ Features in 12.10.4 – fail2ban bei Cloud-Managed Fireboxes

Hier ist das Feature ebenfalls unter Authentication => Settings zu finden:

In der Cloud wird eine andere Temporäre Block-Liste verwendet, die nicht editiert werden kann. Sollte man hier eine Ausnahme benötigen, muss eine entsprechende Blocked Site Exception konfiguriert werden (=> Link auf dier WatchGuard Dokumentation: Add Exceptions in WatchGuard Cloud).

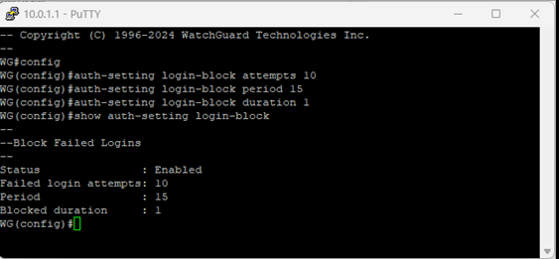

Konfiguration des ‘Block failed logins’ Features in 12.10.4 – fail2ban über die CLI

Hierzu wird das Kommando auth-setting login-block (enable|attempts|period|duration) verwendet:

Das könnte Sie auch interessieren: