HOWTO: Redundantes AuthPoint Radius (Microsoft Netzwerkrichtlinienserver) Setup mit der WatchGuard Firebox

Problemstellung

Da Microsoft für IKEv2 oder L2TP MS-CHAPv2 voraussetzt, müssen die Radius Anfragen von dem AuthPoint Gateway an einen Microsoft NPS weitergeleitet werden. Leider Kann in AuthPoint kein NPS Failover konfiguriert werden. Für SSLVPN oder IPSEC wird kein NPS benötigt!

Lösungsvorschlag

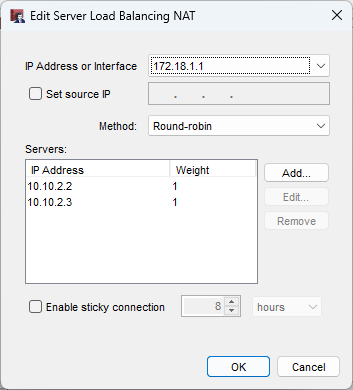

Die Firebox bietet die Möglichkeit mit einem Loopback Interface und einer SNAT Load Balancing Action, die Radius Anfragen auf mehrere Server zu verteilen.

Um die Erreichbarkeit der Server zu prüfen, sendet die Firebox alle 10 Sekunden ein ICMP Paket an die Server. Wenn einer der Radius Server nicht mehr auf die ICMP Pakete antwortet werden die Anfragen an den verbliebenen Server gesendet, bis der Server wieder auf die ICMP Pakete antwortet.

Dieses Setup bietet leider keine Redundanz, wenn der Radius Dienst nicht mehr ordnungsgemäß funktioniert.

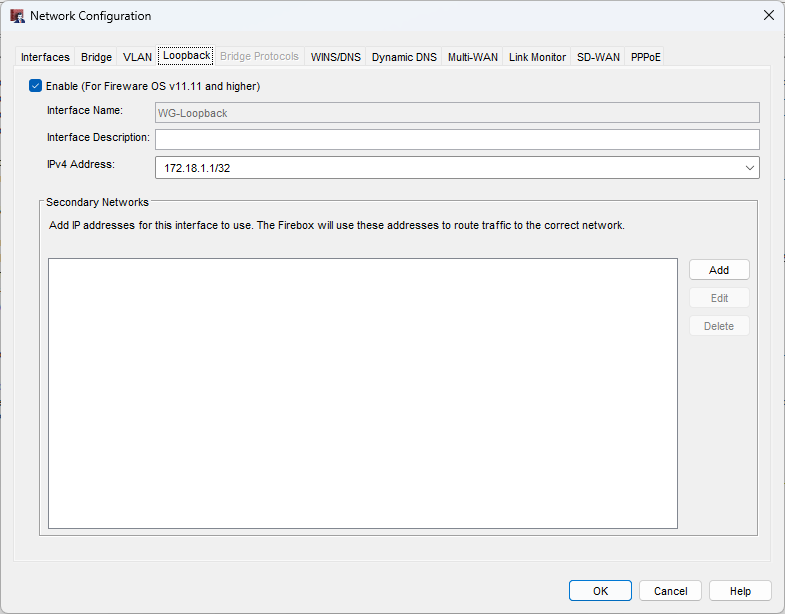

1. Loopback Interface

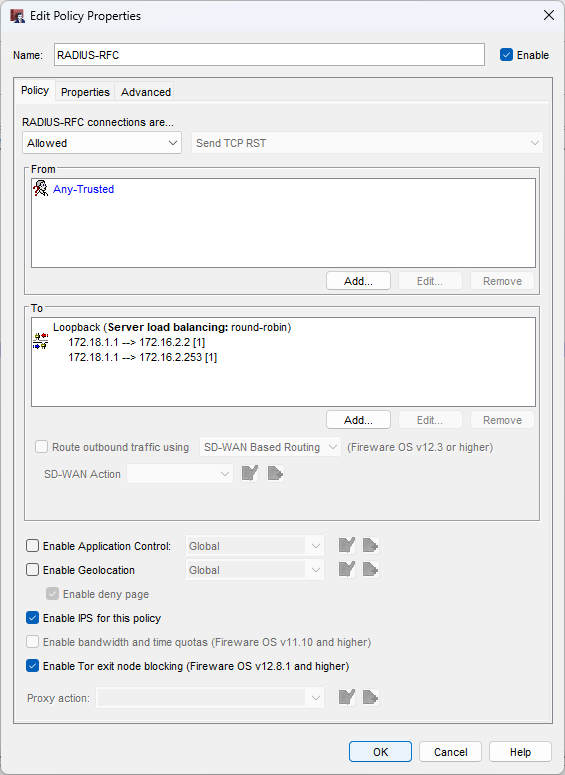

Alle Radius Anfragen werden zunächst an das Loopback Interface der Firebox geschickt. Anschließend werden die Anfragen durch das SNAT Loadbalancing der Firebox an die Radius Server verteilt.

(Policy Manager) -> Network -> Configuration -> Loopback

2. SNAT Action mit Server Loadbalancing und Firewall Regel

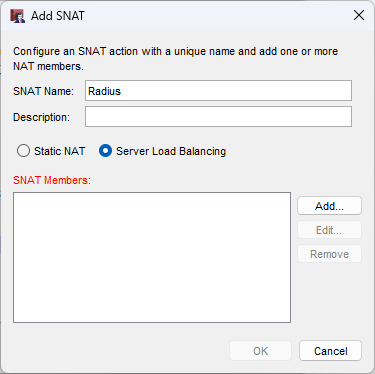

In der SNAT Action wählen wir das Server Load Balancing aus und tragen die IP-Adressen der Radius Server ein.

(Policy Manager) -> Setup -> Actions -> SNAT

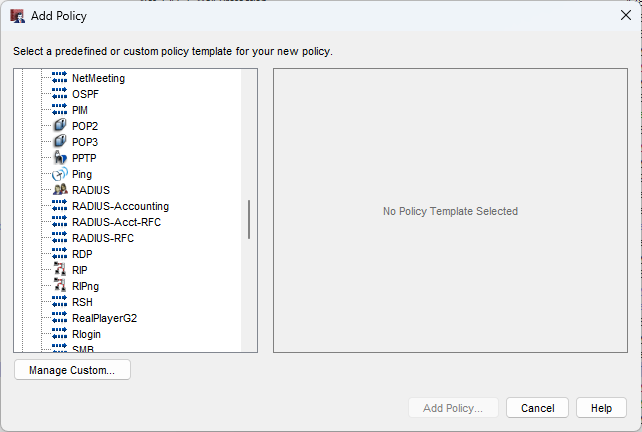

In unserem Setup nehmen wir die vordefinierte Radius-RFC Paketfilter Regel

(Policy Manager) -> Add Policy -> Packet Filters -> Radius-RFC

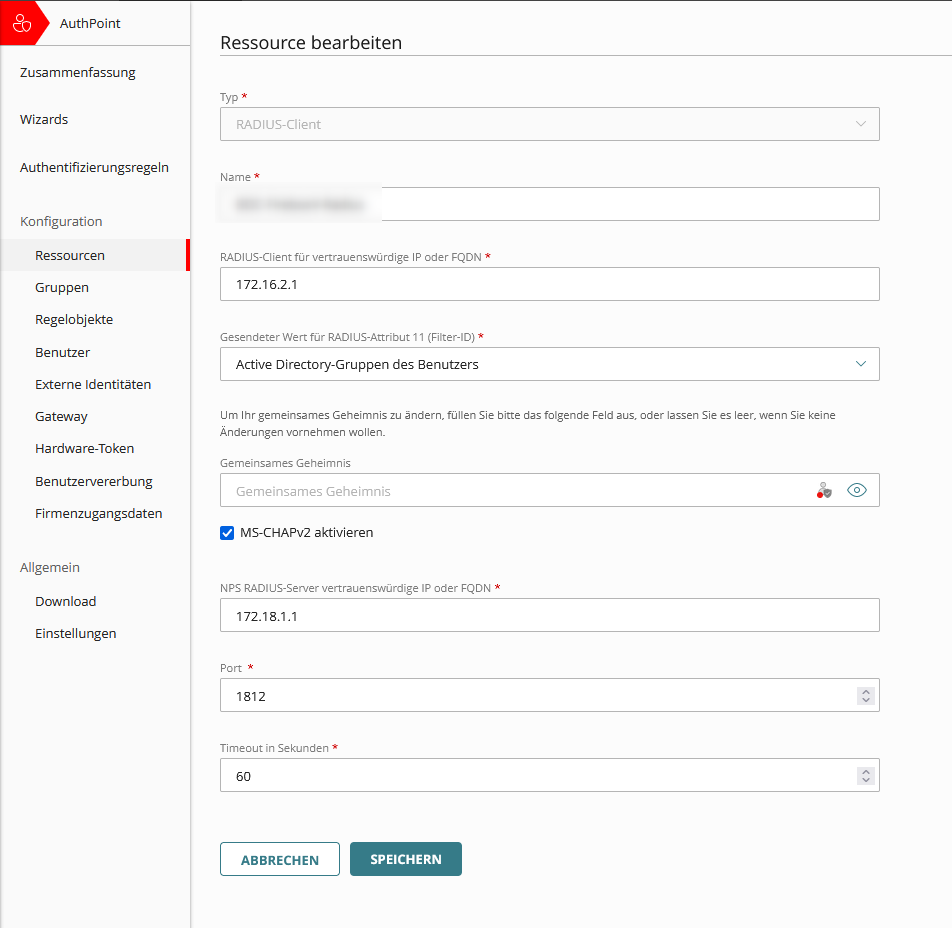

3. AuthPoint Radius-Client Ressource

In der MS-CHAPv2 Konfiguration tragen wir die IP-Adresse des Loopback Interfaces ein.

(Watchguard Cloud) -> Konfigureiren -> Ressourcen

Fazit

Im Moment gibt es leider keine Möglichkeit redundante Radius Server im AuthPoint Portal zu konfigurieren.

Mit dem Server Loadbalancing der Firebox haben wir aber eine gute Möglichkeit redundante Radius Server in das AuthPoint Setup zu implementieren.

Das könnte Sie auch interessieren: