HOWTO: BOC Best Practices/Empfehlungen zu WatchGuard Advanced EPDR / EPDR

Gilt für WatchGuard Advanced EPDR, EPDR und Panda AD360 (Letzte Aktualisierung 25.03.25 / Neue Endpoint Version 4.50.00 / Aether 17).

Der folgende Artikel beschreibt die BOC Best Practices/Empfehlungen für WatchGuard Endpoint Security (EPDR/AD360 sowie Advanced EPDR). Wir gehen davon aus, dass auf allen Endgeräten kein Third-Party AV/Endpoint Schutz vorhanden ist. Unsere BOC Best Practices zu EDR Core finden Sie in dem Blogartikel >> HOWTO: BOC Best Practices/Empfehlungen zu WatchGuard EDR Core.

*Folgende Anleitung zeigt eine Grundeinrichtung. Abweichende Konfigurationen in Ihrer Umgebung wie bspw. non-persistente Computer/Server, Blockieren von USB-Sticks,… werden hier nicht berücksichtigt*

Unser Konzept besteht aus drei Teilen / Haupt OUs:

- Audit-Mode (Basic-Security):

Gruppe für die Erstinstallation/Roll-Out der Clients/Server. Der Basis-Schutz ist vorhanden, 100 % Klassifizierung der Prozesse und Applikationen wird durchgeführt. Alles Unbekannte wird nicht blockiert! - Lock-Mode (Advanced-Security):

Nach einer kurzen Audit-Phase (ca. 7 Tage) sollten alle Endgeräte in den Lock-Mode wechseln. Hier werden zusätzlich zu allen schädlichen Prozessen, ebenfalls unbekannte Prozesse gestoppt bis diese klassifiziert wurden. - Lock-Mode (Full-Security)

Final sollten sich alle Endgeräte in dieser Gruppe befinden. Zusätzlich zum Kern-Feature „Lock-Mode“ (100% Zero-Trust-Mechanismus) werden hier weitere Security-Features aktiviert (z. B. Anti-Exploit-Protection, Schutz vor Netzwerkangriffen,…).

Vorgehen:

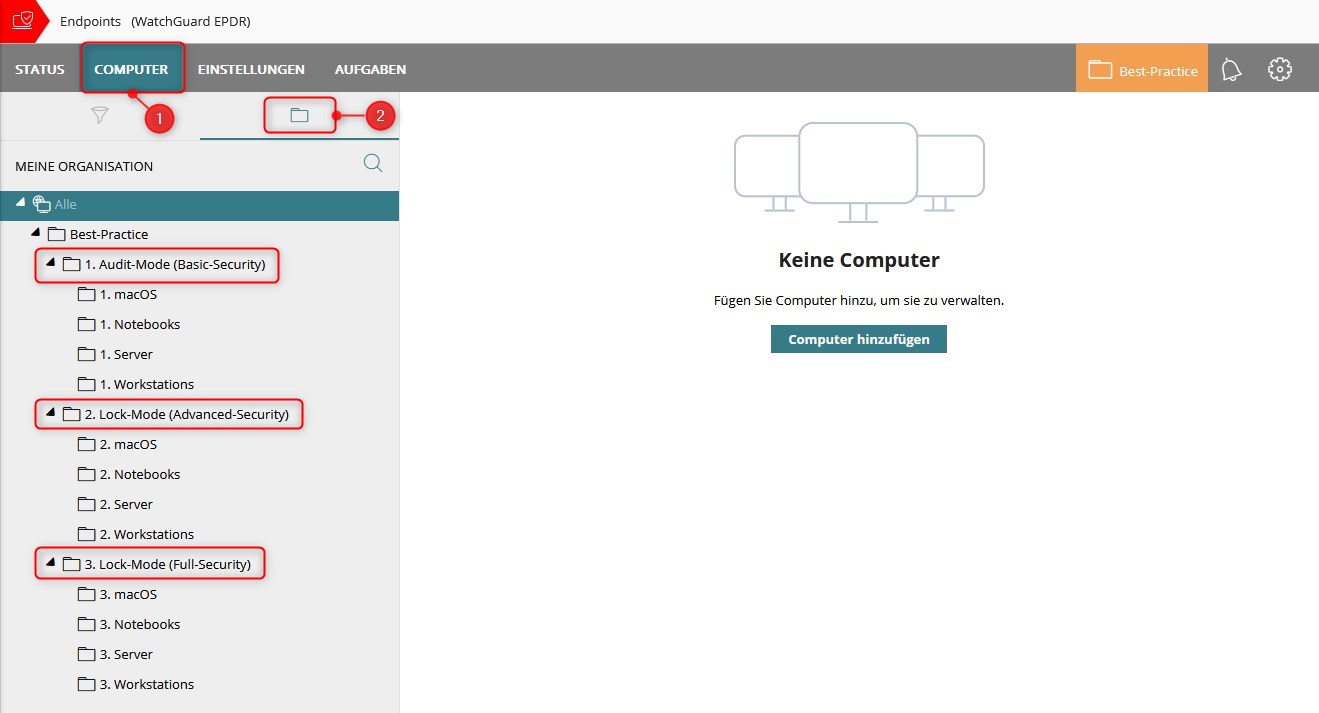

1. Computer -> Meine Organisation:

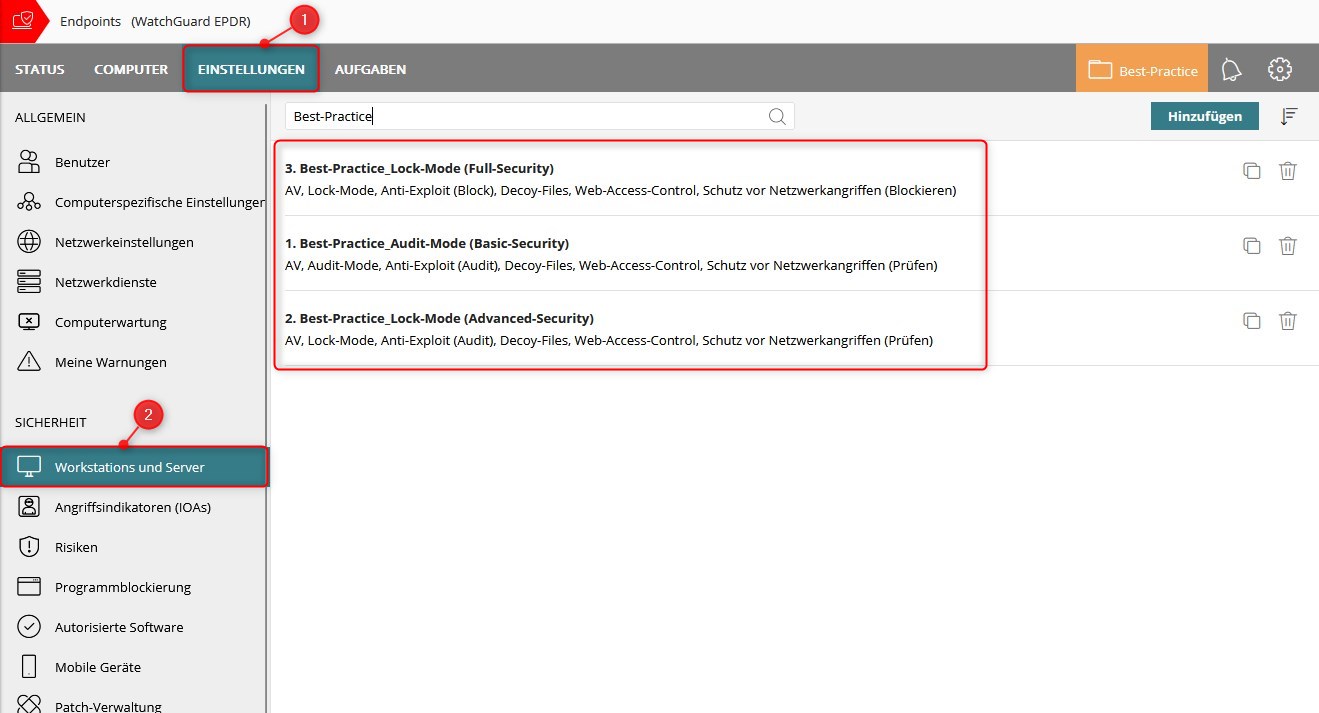

2. Sicherheitseinstellungen (Einstellungen -> Workstations und Server):

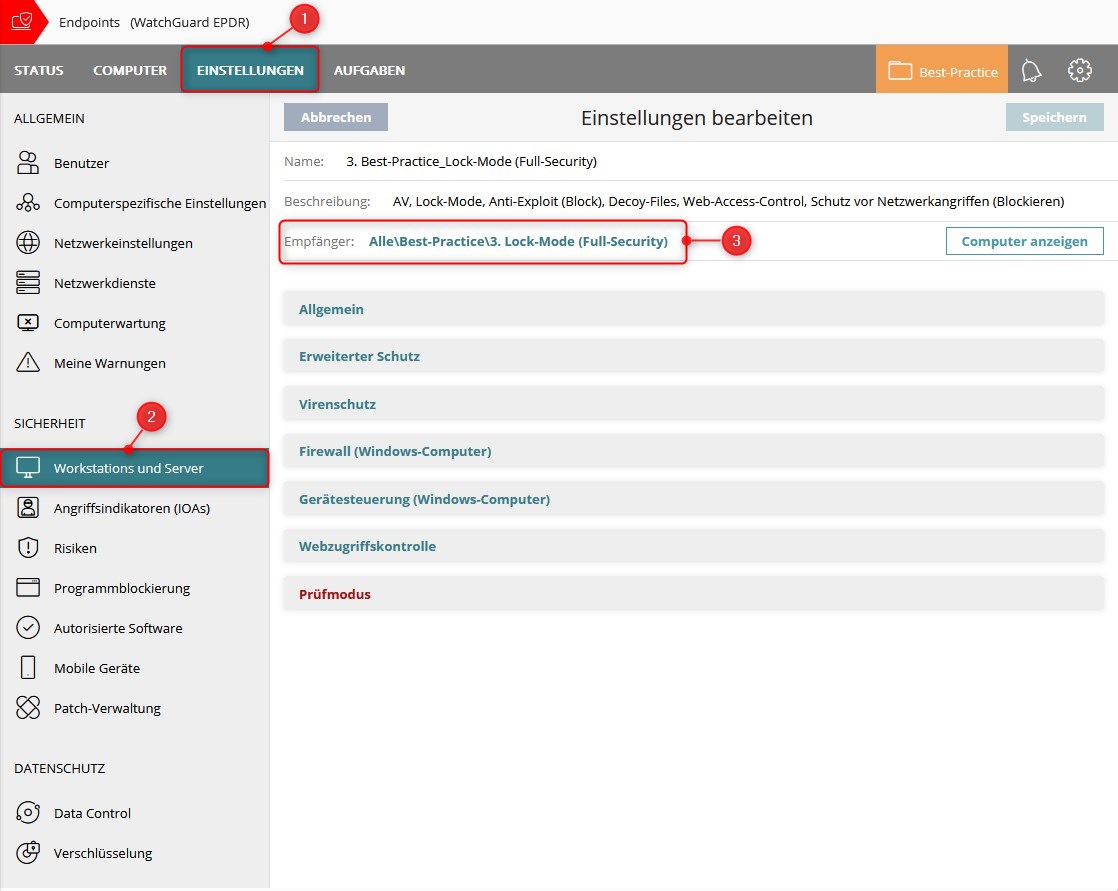

3. Die OUs müssen mit den entsprechenden Sicherheitseinstellungen/Profilen verknüpft werden:

Sicherheitseinstellungen/Profile:

| 1. Audit-Mode (Basic-Security) |

2. Lock-Mode (Advanced-Security) |

3. Lock-Mode (Full-Security) |

|

| Beschreibung | 1. Audit-Mode (Basic-Security) |

2. Lock-Mode (Advanced-Security) |

3. Lock-Mode (Full-Security) |

Fußnoten

- Die folgenden Settings müssen je nach Kundenumgebung und Ereignisse der Audit-Phase individuell bestimmt werden. Wir empfehlen bei Abweichungen eine Untergruppe zu definieren. Bsp. “3 Lock-Mode – DEVELOPER (Full-Security)”

- Vom Benutzer ausgeführtes PowerShell: Im Regelfall für Standard-User nicht nötig

- Unbekannte Skripte / Lokal kompilierte Programme: Bei Development-Maschinen -> Audit

- Dokumente mit Makros: Je nach Kundenumgebung. Wenn möglich -> Blockieren

Wichtiger Hinweis:

Bei jedem Versionsupdate werden unter Umständen neue Sicherheitsfeatures wie z. B. Schutz vor Netzwerkangriffen etc. in allen bestehenden Sicherheitseinstellungen (Profilen) scharfgeschaltet. Deshalb sollten Sie nach jedem Versionsupdate Ihre Einstellungen prüfen und ggfs. anpassen. Wir empfehlen bei neuen Features immer den Modus auf “Prüfen” zu stellen. Nach einer kurzen Test-Phase können die Settings entsprechend der obigen Tabelle gesetzt werden.

Bsp.: Beim Versionsupdate auf 4.40.00 kam das Feature “Anfällige Treiber” hinzu. Wir empfehlen in allen 3 Sicherheitsprofilen (1. Audit, 2./3. Lock-Mode) den Betriebsmodus für das neue Feature auf “Prüfen” zu stellen. Sollten nach einer kurzen Testphase keine False-Positives auftauchen, können die Einstellungen aus der Best-Practice-Tabelle übernommen werden.

Zusätzlich empfehlen wir immer den kontrollierten Upgrade-Prozess. Weitere Informationen hierzu finden Sie unter >> HOWTO: WatchGuard Endpoint Security – Kontrollierter Upgrade-Prozess.

Release Notes zu den einzelnen Versionsupdates finden Sie unter >> Endpoint Security Release Notes oder >> Adaptive Defense 360 Release Notes.

HOWTO: BOC Best Practices/Empfehlungen zu WatchGuard EDR Core - BOC IT-Security GmbH