HOWTO: BOC Best Practices/Empfehlungen zu WatchGuard EDR Core

Der folgende Artikel beschreibt die BOC Best Practices/Empfehlungen für WatchGuard EDR Core (Letzte Aktualisierung 30.09.2024 / gilt auch für die neue Endpoint Version 4.50.00 / Aeather 17). Das Produkt EDR Core (enthalten in der Total Security Suite der WatchGuard Firewall Appliance) ist der Nachfolger von >> Threat Detection and Response (TDR), welches am 30.09.2023 End-of-Life geht. Die komplette Feature-Liste von EDR Core können Sie im WatchGuard HelpCenter unter >> WatchGuard EDR Core Features nachlesen.

In unserem vorherigen Blog-Artikel beschreiben wir unsere >> BOC Best Practices/Empfehlungen zu WatchGuard Endpoint Security (EPDR/AD360).

*Folgende Anleitung zeigt eine Grundeinrichtung. Abweichende Konfigurationen in Ihrer Umgebung bspw. non-persistente Computer/Server,… werden hier nicht berücksichtigt*

Voraussetzungen

Da EDR Core zum vorhandenen Third-Party AV/Endpoint Schutz installiert wird, müssen folgende Verzeichnisse als Ausnahme zum bestehenden Endpoint hinzugefügt werden. Zusätzlich müssen auch Exceptions von Ihrem Endpoint bei EDR Core hinterlegt werden. Entnehmen Sie die notwendigen Ausnahmen aus der Dokumentation von Ihrem 3rd Party AV-Produkt. Die Anti-Exploit Technologie darf nur auf einer Endpoint Lösung aktiviert sein. Weitere Informationen finden Sie dazu in der WatchGuard KnowledgeBase unter >> Are Endpoint Security products compatible with third-party antivirus and EDR solutions?.

Notwendige 3rd Party AV Exclusions:

- EDR Core / Windows:

- %programfiles%\Panda Security

- %programfiles(x86)%\Panda Security

- %allusersprofile%\Panda Security

- EDR Core / MacOS:

- /Library/Application Support/Management Agent/

- /Library/Application Support/Endpoint Protection/

- /Applications/Management-Agent.app/

- /Applications/Endpoint-Protection.app/

Unser Konzept besteht aus zwei Teilen / Haupt OUs:

- Audit-Mode (Basic-Security):

Gruppe für die Erstinstallation/Roll-Out der Clients/Server. 100 % Klassifizierung der Prozesse und Applikationen wird durchgeführt. Alles Unbekannte wird nicht blockiert! - Block-Mode (Advanced-Security):

Final, nach einer kurzen Audit-Phase (ca. 7 Tage) sollten sich alle Endgeräte in dieser Gruppe befinden. Hier werden Security-Features (z. B. Anti-Exploit-Protection2, Schutz vor Netzwerkangriffen,…) aktiviert.

Vorgehen:

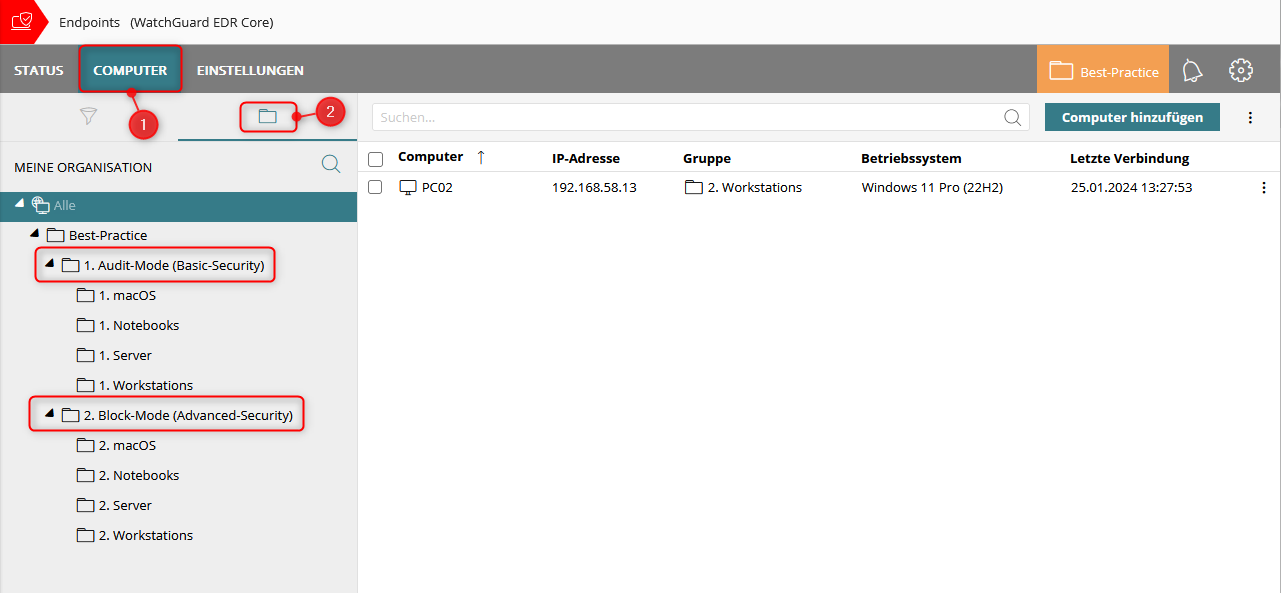

1. Computer -> Meine Organisation:

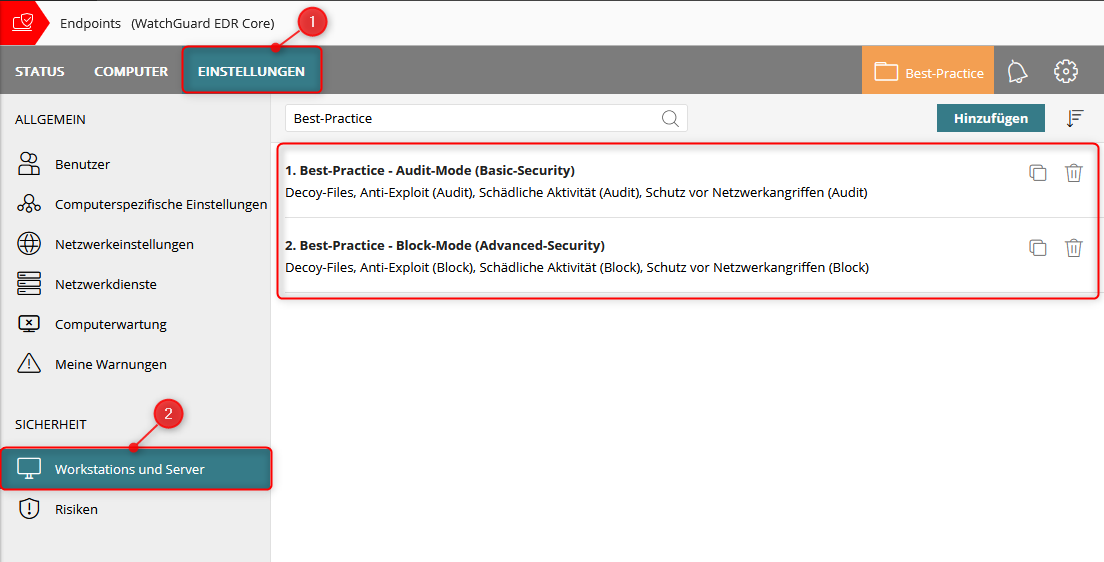

2. Sicherheitseinstellungen (Einstellungen -> Workstations und Server):

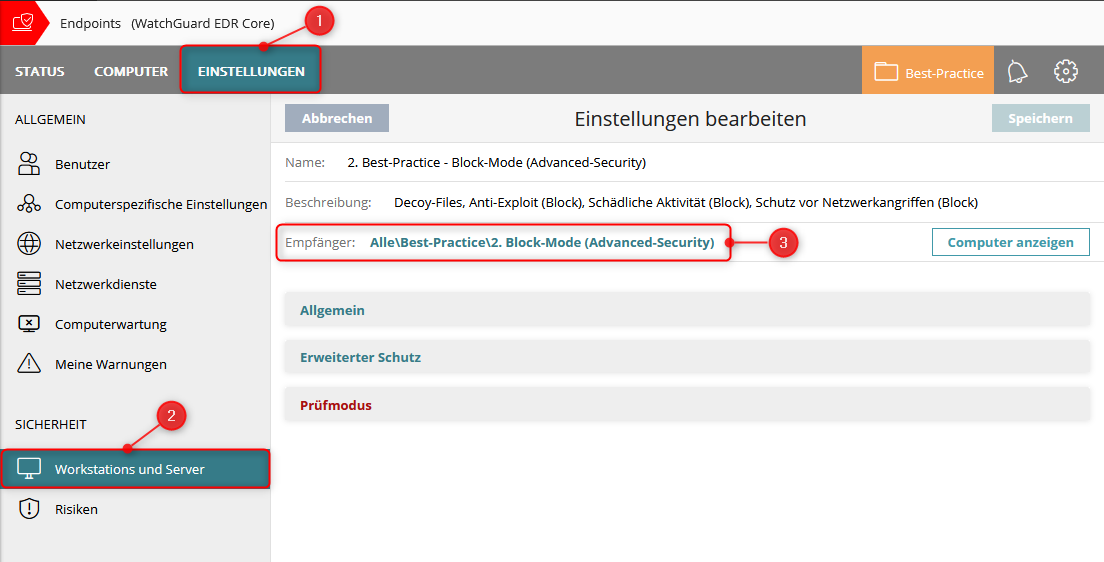

3. Die OUs müssen mit den entsprechenden Sicherheitseinstellungen/Profilen verknüpft werden:

Sicherheitseinstellungen/Profile:

| 1. Audit-Mode (Basic-Security) |

2. Block-Mode (Advanced-Security) |

|

| Bescheibung | 1. Audit-Mode (Basic-Security) |

2. Block-Mode (Advanced-Security) |

Fazit:

EDR Core bietet einen guten adaptiven Schutz zu bestehender 3rd-Party Antiviren Software und ist der erste Schritt in Richtung ThreatSync (XDR). Um das Maximum an Security nutzen zu können, empfehlen wir WatchGuard EPDR. Mit EPDR profitieren Sie von dem 100% Zero Trust Security Mechanismus und Zusatzmodulen wie Patch Management, Full-Encryption, Advanced Reporting Tool oder Data Control. Die vollständige Produktmatrix von WatchGuard Endpoint Security finden Sie in dem Datenblatt >>WatchGuard Endpoint Security Produktmatrix (.pdf).

Wichtige Hinweise:

- Die Anzahl der verfügbaren EDR Core Lizenzen summiert sich aus den vorhandenen Total-Security Fireboxen im WatchGuard Account. Die mitgelieferten Lizenzen je Firewall können Sie der >> Firebox-Produktmatrix nachlesen.

- Bei jedem Versionsupdate werden unter Umständen neue Sicherheitsfeatures wie z. B. Schutz vor Netzwerkangriffen etc. in allen bestehenden Sicherheitseinstellungen (Profilen) scharfgeschaltet. Deshalb sollten Sie nach jedem Versionsupdate Ihre Einstellungen prüfen und ggfs. anpassen. Wir empfehlen bei neuen Features immer den Modus auf “Prüfen” zu stellen. Nach einer kurzen Test-Phase können die Settings entsprechend der obigen Tabelle gesetzt werden.Bsp.: Beim Versionsupdate auf 4.40.00 kam das Feature “Anfällige Treiber”. Wir empfehlen in allen 2 Sicherheitsprofilen (1. Audit-Mode, 2. Block-Mode) den Betriebsmodus für das neue Feature auf “Prüfen” zu stellen. Sollten nach einer kurzen Testphase keine False-Positives auftauchen, können die Einstellungen aus der Best-Practice-Tabelle übernommen werden.

- Zusätzlich empfehlen wir immer den kontrollierten Upgrade-Prozess. Weitere Informationen hierzu finden Sie unter >> HOWTO: WatchGuard Endpoint Security – Kontrollierter Upgrade-Prozess.

Die Release Notes zu den einzelnen Versionsupdates finden Sie unter >> EDR Core (Total Security Suite) Release Notes.

HOWTO: BOC Best Practices/Empfehlungen zu WatchGuard Endpoint Security - BOC IT-Security GmbH