HOWTO: WatchGuard Firebox Migration bei FireCluster

In diesem Artikel geht es um die Migration eines alten WatchGuard FireClusters auf ein neues WatchGuard FireCluster (bspw. nach einem Trade-Up). Weitere Informationen zu der WatchGuard Trade-Up Promotion mit den je nach Modell empfohlenen Trade-Ups finden Sie unter >> WatchGuard Trade-Up Promotion.

Die Migration einer einzelnen Firebox haben wir in dem Artikel >> HOWTO: WatchGuard Firebox Migration nach Trade-Up beschrieben.

Die Vorgehensweise bei einem Trade-Up mit WatchGuard AuthPoint haben wir in dem Artikel >> HOWTO: Trade-Up mit WatchGuard AuthPoint beschrieben.

Lizenz aktivieren

Zunächst führen Sie den Trade-Up oder die Aktivierung auf der WatchGuard Webseite durch. Ihre Fireboxen laufen dennoch bis zum Ende des Feature Keys problemlos weiter.

Wichtig: Bitte achten Sie darauf, dass Sie die Volllizensierte Firebox zuerst aktivieren, da Ihre neuen Fireboxen (Volllizensierte und HA Box) schon bei der Aktivierung miteinander verknüpft werden.

Speichern Sie den Feature Key lokal ab und installieren Sie die aktuelle Version des WSM (https://software.watchguard.com).

Checkliste

Bei dem Tausch Ihres WatchGuard FireClusters berücksichtigen Sie bitte folgende Punkte:

- SSLVPN

Hier wird ggf. ein neuer WatchGuard Mobile SSLVPN Client benötigt. Bei OpenVPN muss die client.ovpn neu ausgerollt werden. Auch bei Mobiltelefonen und Tablets muss das Zertifikat oder die client.ovpn getauscht werden.. - IKEv2 VPN

Das Zertifikat muss hier ebenfalls neu ausgerollt werden. - Webserver Zertifikat

Falls Sie ein eigenes Zertifikat nutzen, muss dies wieder importiert werden. - SMTP-TLS

Hier muss das eigene Zertifikat ebenfalls wieder importiert werden. - HTTPS Deep Inspection

Entweder muss das Zertifikat Ihrer neuen Firebox bei den Clients ausgerollt oder das eigene CA Zertifikat importiert werden. - WatchGuard Access Portal

Bei konfiguriertem Background und Icons müssen diese neu hochgeladen werden. Bei aktivem SAML muss das Zertifikat bei den SAML Ressourcen ausgetauscht werden. - Gateway Wireless Controller

Sofern der TrustStore aktiv ist, müssen die APs neu getrustet werden. Bei einem Voucher-System (Hotspot) verlieren ausgestellte Tickets ihre Gültigkeit. Neue Tickets müssen erstellt und verteilt werden. Der Guest Administrator muss ebenfalls neu angelegt werden.

Mit der Einführung der Fireware-Version 12.11.x entfällt die Unterstützung für ältere WatchGuard Access Points. Betroffene Modelle: AP100, AP102, AP200, AP300, AP120, AP320, AP322. Detaillierte Informationen zum Support-Ende des Gateway Wireless Controllers für diese Modelle finden Sie im Artikel >> Support des Gateway Wireless Controller für alte WatchGuard APs AP100 AP102 AP200 AP300 AP120 AP320 AP322 endet ab Fireware 12.11. - Cloud Visibility

Bitte setzen Sie die entsprechende Einstellung (Haken) erneut, um sicherzustellen, dass sich neu hinzugefügte Geräte in der WatchGuard Cloud korrekt registrieren können. - AuthPoint direkte Integration

Dieser Punkt betrifft Fireboxen, die bereits als Ressource in einer bestehenden AuthPoint-Konfiguration eingerichtet wurden. Weitere Informationen dazu im Artikel >> HOWTO: Trade-Up mit WatchGuard AuthPoint.

Setup-Wizard ausführen

Über den Link https://10.0.1.1:8080 können Sie sich mit dem User “admin” und dem Factory Default Kennwort “readwrite” anmelden, sofern sich Ihr PC im selben Subnetz befindet. Auf Eth1 läuft ein DHCP Server, der Ihnen die passsende IP-Adresse zuweist.

Klicken Sie den Setup Wizard mit den Default-Werten durch, importieren Sie dabei auch den Feature Key und vergeben Sie am Schluss Ihre eigenen Firewall-Kennwörter. Nach der erneuten Anmeldung mit Ihrem eigenen “admin”-Kennwort installieren Sie über System > Upgrade OS die neueste Firmware auf der Box, die daraufhin einmal durchbooten wird.

Updaten Sie auch unbedingt die Subscription Services. Denn wenn Sie einen SMTP-Proxy mit GAV (Gateway AntiVirus) verwenden, werden Ihre E-Mails aufgrund der fehlenden GAV-Pattern nicht zugestellt.

Auf Ihrem Konfigurations-PC/Notebook starten Sie dann den aktuellen WSM und verbinden sich per “Connect to Device” mit Ihrer neuen Firebox.

Anschließend öffnen Sie den Policy Manager, der Ihnen die praktisch “leere” XML-Konfigurationsdatei der neuen Firebox anzeigt.

Import der Konfiguration vom Altgerät

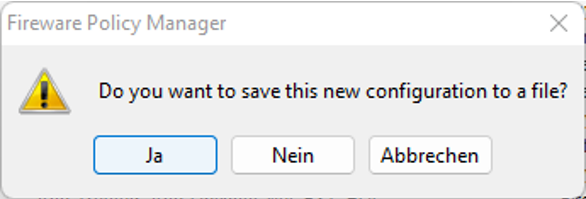

Im Policy Manager laden Sie über File > Open > Configuration File die letzte XML-Konfigurationsdatei Ihrer “alten” WatchGuard Firebox. Auf die unten gezeigte Frage können Sie mit Nein antworten.

Sie sehen daraufhin die Konfigurationsdatei Ihrer “alten” WatchGuard Firebox.

Über Setup > System > Model wählen Sie Ihr neues Hardware-Modell aus. Es folgt evtl. eine Warnmeldung, die auf die veränderte Anzahl der Ethernet-Schnittstellen hinweist.

Anschließend müssen Sie noch bei FireCluster> Members die Feature Keys der alten Boxen entfernen und die Feature Keys der neuen Boxen einsetzen.

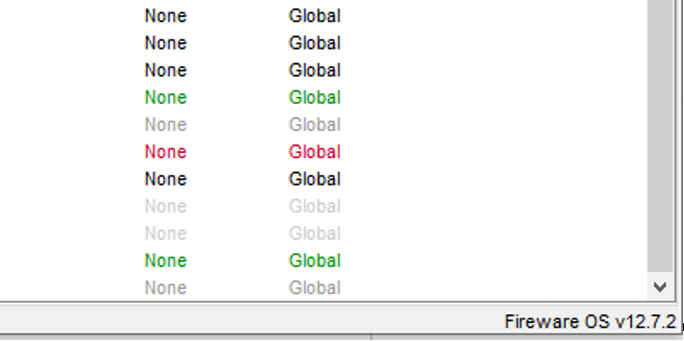

Beachten Sie bitte, dass im Policy Manager ganz unten rechts noch der Hinweis steht, dass es sich um eine Konfigurationsdatei mit einer bestimmten Fireware-Version handelt.

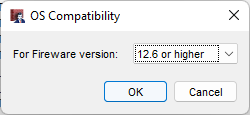

Unter Setup> OS Compatibility können Sie die Versionierung der Datei anpassen.

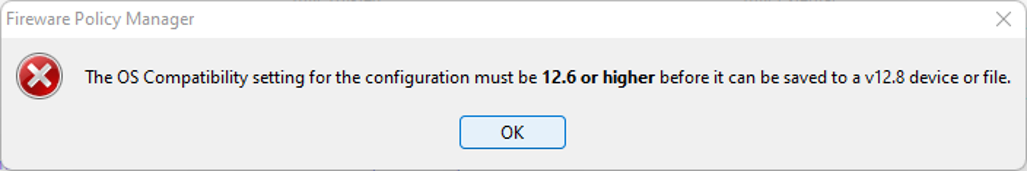

Falls Sie diese Einstellung nicht vorgenommen haben, erhalten Sie eine Warnmeldung beim Einlesen der Konfiguration.

Upload der Konfiguration auf der neuen volllizensierten Firebox

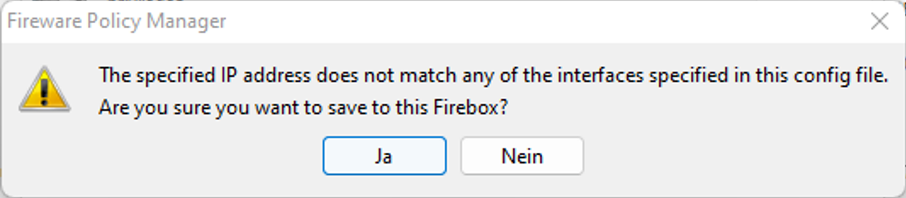

Speichern Sie jetzt die Konfiguration auf die Firebox. Wenn Sie auf eth1 den Adressbereich ändern, der nicht der aktuellen Konfiguration entspricht, erhalten Sie folgende Warnmeldung. Zum Beispiel ändern Sie den standardmäßig durch den Setup Wizard konfigurierten Bereich 10.0.1.1/24 in Ihren eigenen IP-Adressbereich 10.10.100.254/24.

Bitte bestätigen Sie hier mit Ja.

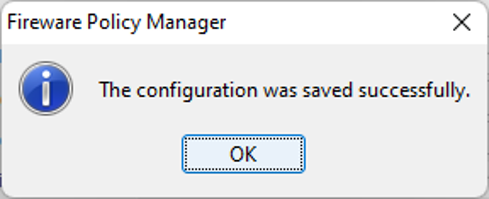

Sie haben die Konfiguration erfolgreich hochgeladen.

Konfiguration der HA (High-Availability) Box

Nachdem der Setup Wizard mit den Standardwerten durchgeklickt und die Firmware aktualisiert wurde, muss die Box auf “Factory default” zurückgesetzt werden.

Die Vorgehensweise bei einem Reset des jeweiligen Modells wird im entsprechenden Hardware-Guide oder hier beschrieben:

https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/backup_upgrade_recovery/recovery_procedures_c.html

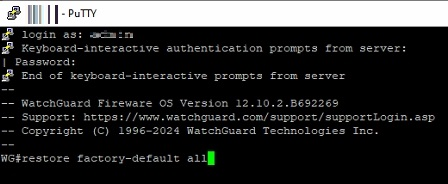

Per CLI (Port 4118) kann man mit dem Befehl “restore factory-default all” den Reset durchführen.

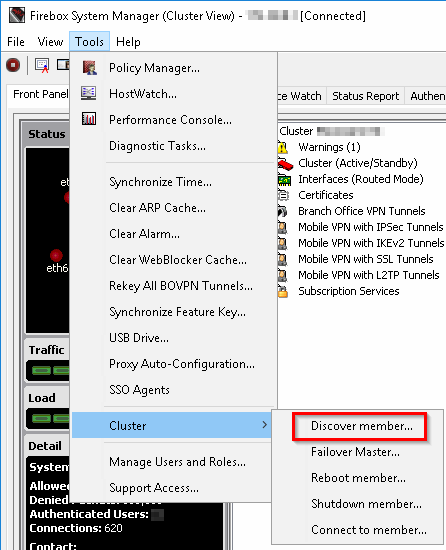

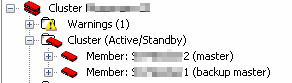

Verbinden Sie nun die beiden Fireboxen über das konfigurierte Cluster-Interface und führen Sie ein “Discover Member” durch.

Sobald ein Master und ein Backup Master angezeigt werden, ist das Cluster erfolgreich konfiguriert.

HOWTO: WatchGuard Firebox Migration nach Trade-Up - BOC IT-Security GmbH

Hallo,

die Anleitung hat soweit wunderbar geholfen, allerdings stimmt der PuTTY-Command nicht (mehr). Funktioniert hat “restore factory-default all”. Latest release as of 08 MAR 2024, PortablePuTTY, Windows 10 Pro EN-US.

VG – Dirk Daeumichen

Hallo Herr Daeumichen,

danke für den Hinweis. Wir haben den Screenshot aktualisiert.

Beste Grüße

Manuel Seidel