HOWTO: Mobile SSLVPN mit Microsoft Entra und 2FA

Die sichere Anbindung von mobilen Geräten an Unternehmensnetzwerke ist in Zeiten von Remote-Arbeit und Cloud-Diensten wichtiger denn je. Eine zuverlässige Lösung ist der Einsatz von SSLVPNs (Secure Socket Layer Virtual Private Networks) in Kombination mit Microsoft Entra, ehemals Azure AD, und einer robusten Zwei-Faktor-Authentifizierung (2FA). Seit Firmware v12.11 ist es möglich, SSLVPN mit einem zweiten Faktor von Microsoft 365 abzusichern.

Dieser Artikel zeigt Ihnen Schritt für Schritt, wie Sie Mobile SSLVPN mit Microsoft Entra und 2FA einrichten können.

Voraussetzungen

Folgende Punkte sind vor der Einrichtung zu überprüfen bzw. sicherzustellen:

- Administrative Zugangsdaten zum Azure/Entra-Portal

- Firebox mit Firmware Version v12.11 oder höher

- WatchGuard Mobile SSLVPN-Client Version v12.11 oder höher

- FQDN der die externe IP der Firebox auflöst

- Benutzer in Entra mit der Sicherheitseinstellung für den zweiten Faktor

Aufbau/Topologie der einzelnen Komponenten

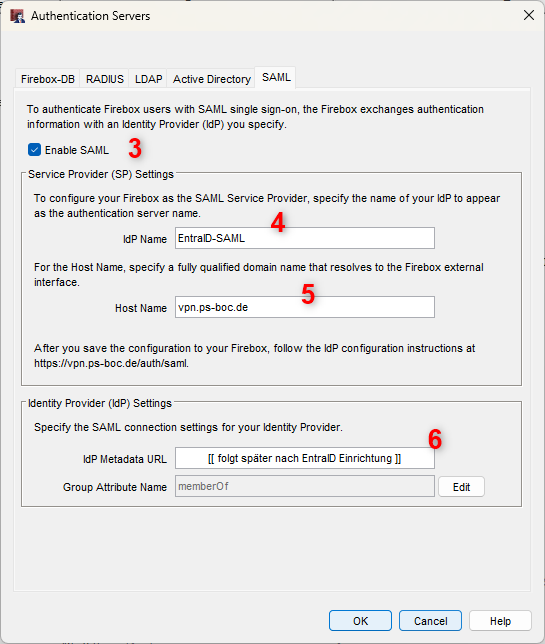

1. Einrichtung SAML auf der Firebox

Im ersten Schritt wird die Grundkonfiguration auf der Firebox vorbereitet.

- mit dem WSM an der Firebox anmelden

- unter Setup → Authentication → Authentication Servers den Reiter SAML wählen

- Checkbox Enable SAML aktivieren

- Namen für den Identity Provider (IdP) eintragen (in diesem Beispiel EntraID SAML)

- FQDN eintragen, über den die Firebox von extern erreichbar ist (in diesem Beispiel vpn.ps-boc.de)

- den Punkt IdP Metadata URL erstmal leer lassen, wird nach der EntraID Einrichtung eingetragen

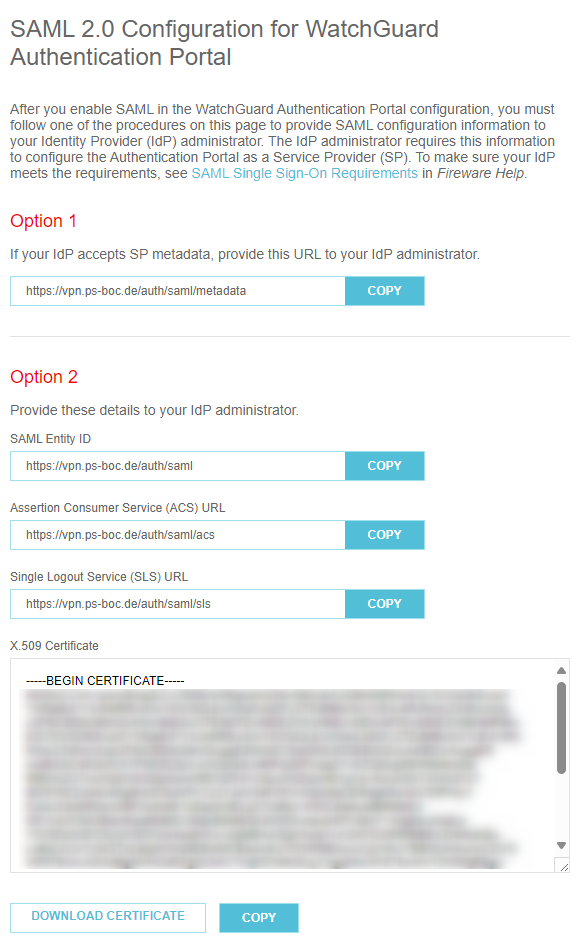

Ob die Einrichtung erfolgreich geklappt hat, sollte unter https://<firebox-ip>/auth/saml/ geprüft werden.

Das X.509 Zertifikat für die spätere Verwendung im Entra-Portal herunterladen!

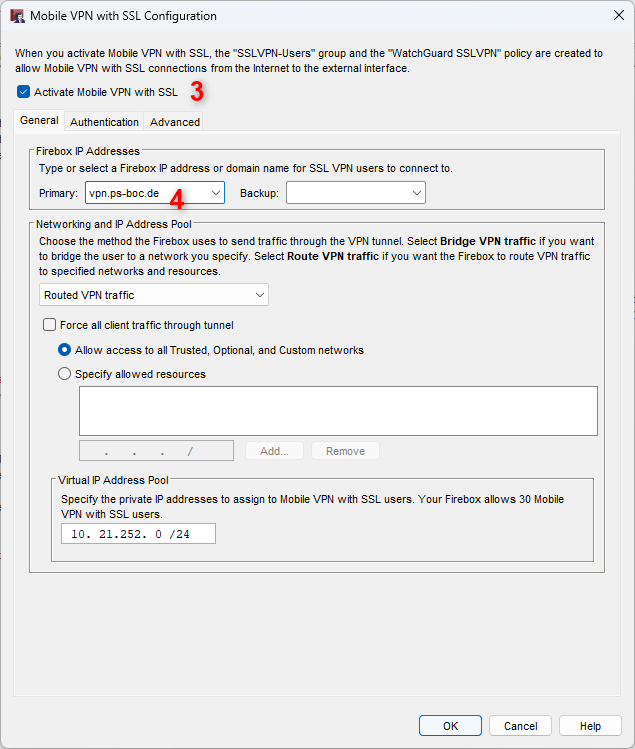

2. Einrichtung Mobile SSLVPN auf der Firebox

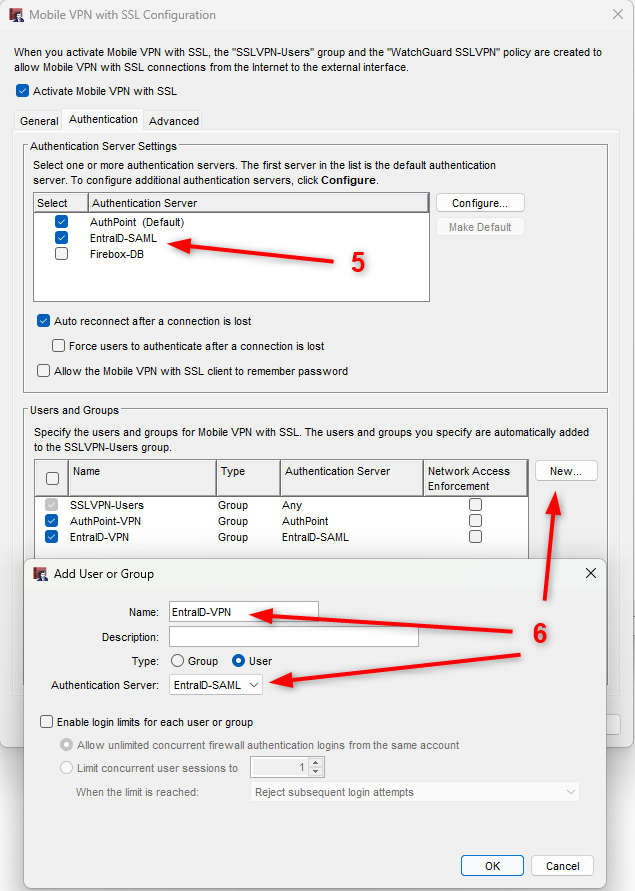

Der zweite Schritt ist die Einrichtung der Authentication Methode im SSLVPN.

- mit dem WSM an der Firebox anmelden

- unter VPN → Mobile VPN → SSL… die Konfiguration für Mobile VPN with SSL aufrufen

- Activate Mobile VPN with SSL aktivieren

- unter der Primary IP-Adresse den gleichen FQDN wie unter Punkt 1.5 eintragen

- im Reiter Authentication den angelegten IdP aktivieren

- über den Punkt New… eine neue Gruppe für unseren Authentication Server anlegen

3. Microsoft Entra – Benutzer und Gruppen konfigurieren

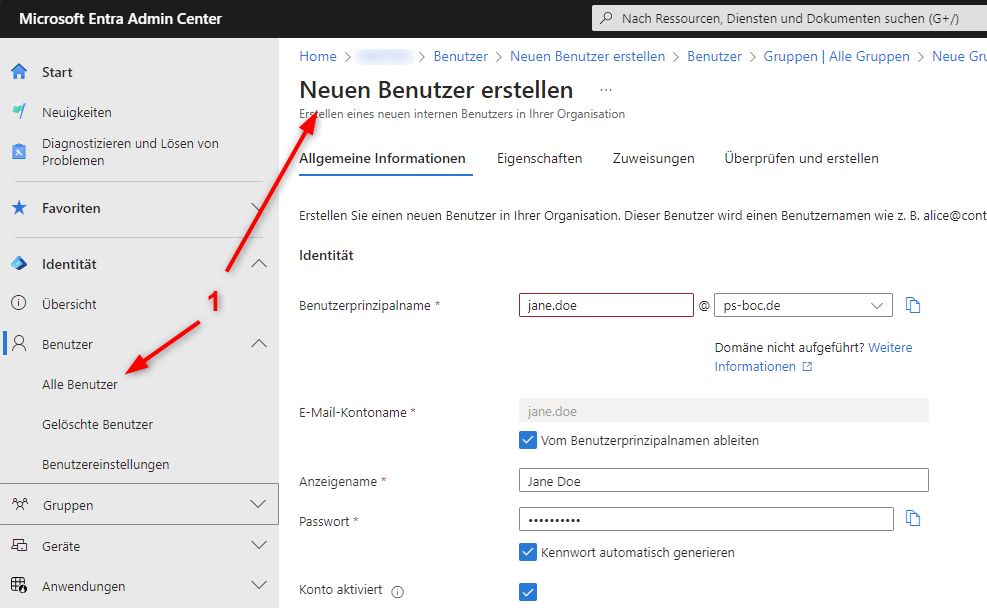

Weiter geht die Einrichtung jetzt bei Microsoft in der Cloud. Hier muss man sich mit einem Enterprice-Admin-Konto anmelden, und in den Bereich Entra Admin Center / Identitäten wechseln.

Dieser Abschnitt beschreibt die Einrichtung von Cloud-Benutzern und -Gruppen – besteht eine Hybridstellung und die Benutzer/Gruppen werden aus einem lokalen AD gesynct, kann mit Punkt 4 fortgefahren werden.

- Unter Benutzer → Alle Benutzer → Neuen Benutzer erstellen werden die Parameter für das Benutzerkonto definiert: Prinzipal-Name, Anzeigename und Passwort, Benutzer Überprüfen und erstellen klicken

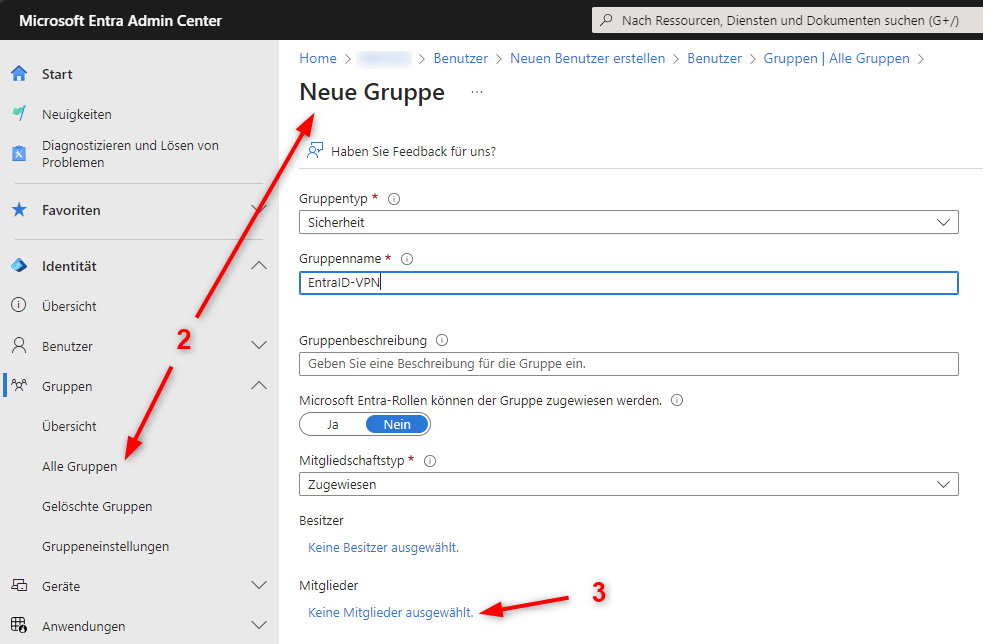

- Unter Gruppen → Alle Gruppen → Neue Gruppe einen Gruppennamen definieren

- in der Gruppeneinrichtung über den Link Mitglieder kann der zuvor angelegte Benutzer hier zugeordnet werden, anschließend Gruppe Erstellen klicken

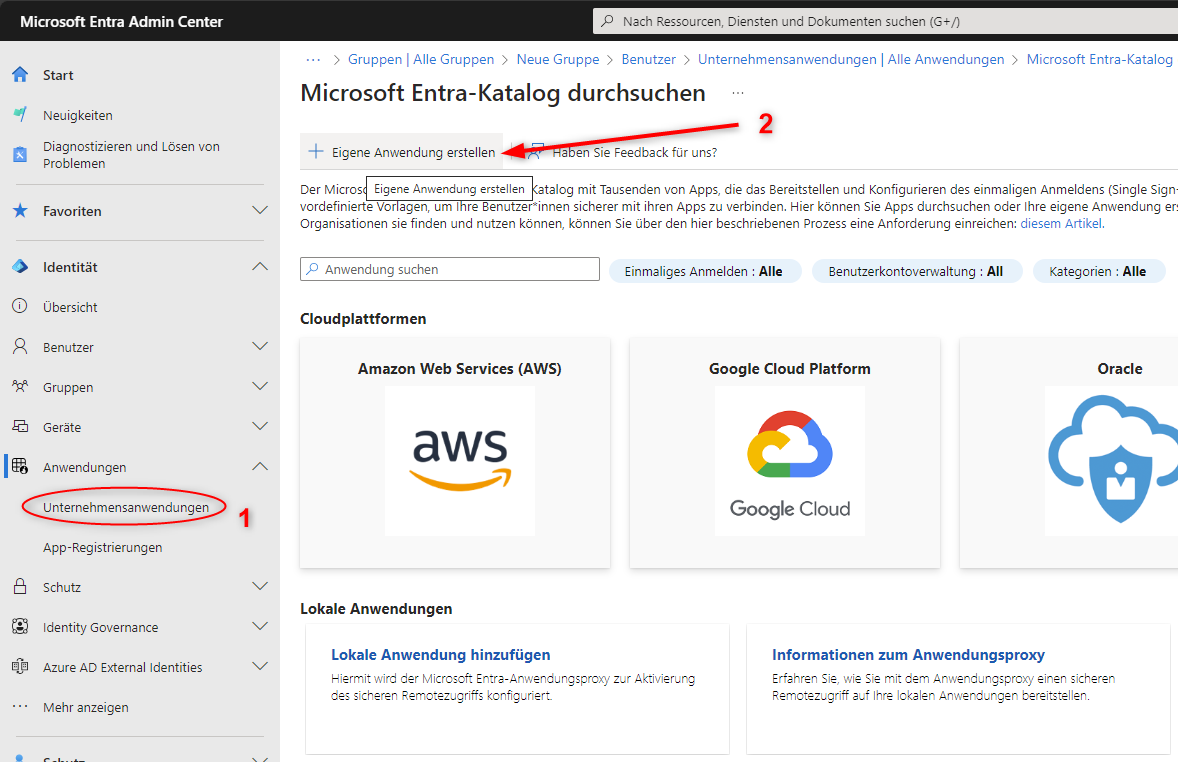

4. Microsoft Entra – Unternehmensanwendung konfigurieren

Für die eigentliche Verbindung zwischen der Firebox und Entra wird eine Unternehmensanwendung definiert.

- Anwendungen → Unternehmensanwendungen → Neue Anwendung

- Eigene Anwendung erstellen

- Die Anwendung bekommt einen Namen, in unserem Beispiel T40 SAML → Erstellen klicken und die Anwendung wird angelegt

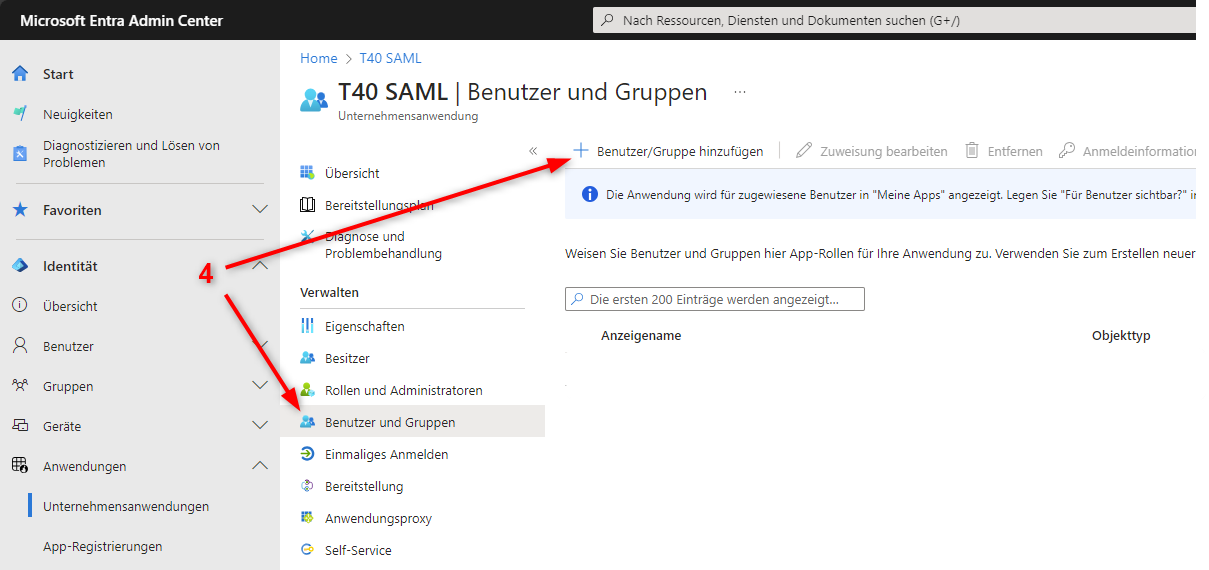

- Welche Gruppen diese Anwendung nutzen dürfen, wird über Benutzer und Gruppen → Benutzer/Gruppe hinzufügen definiert

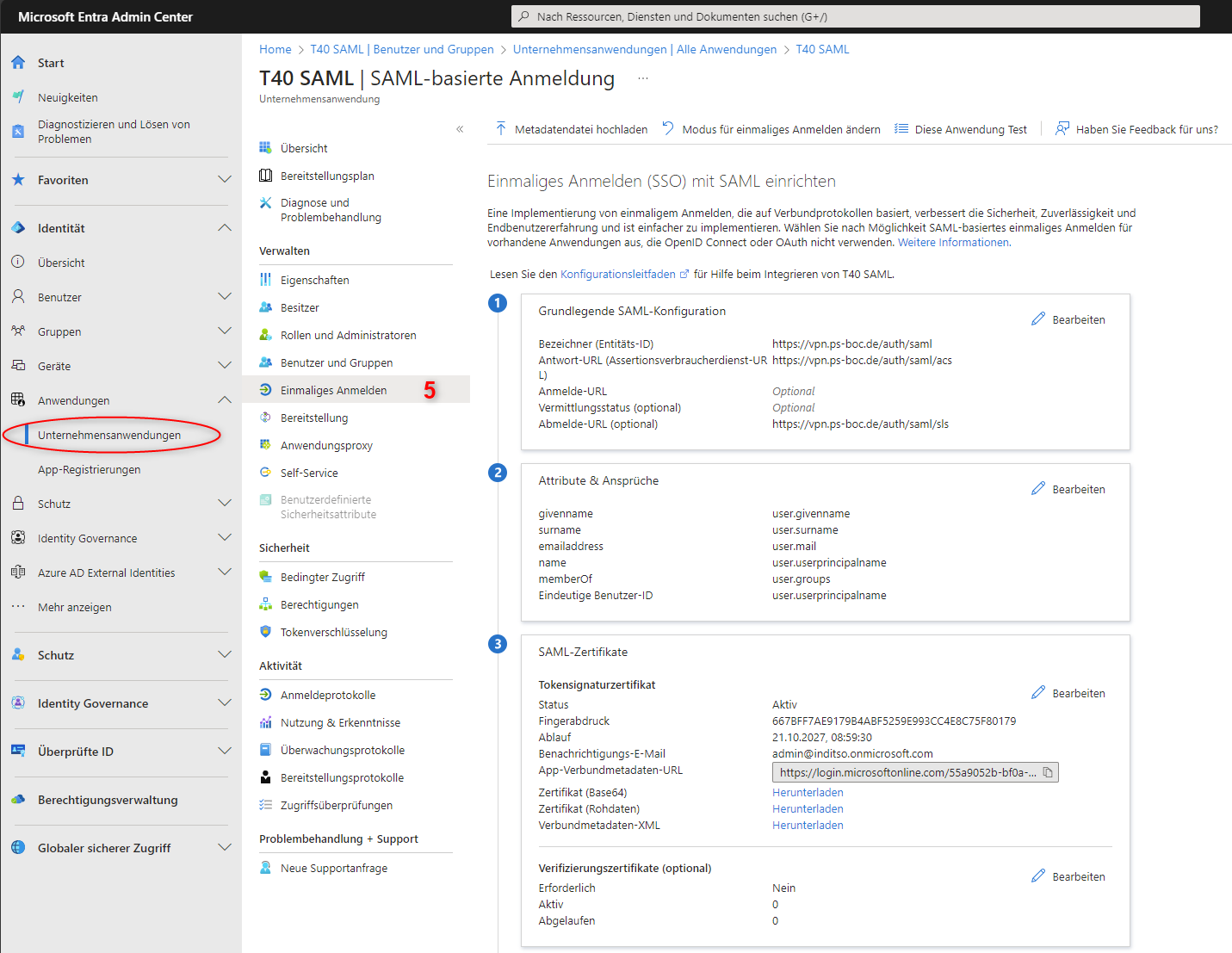

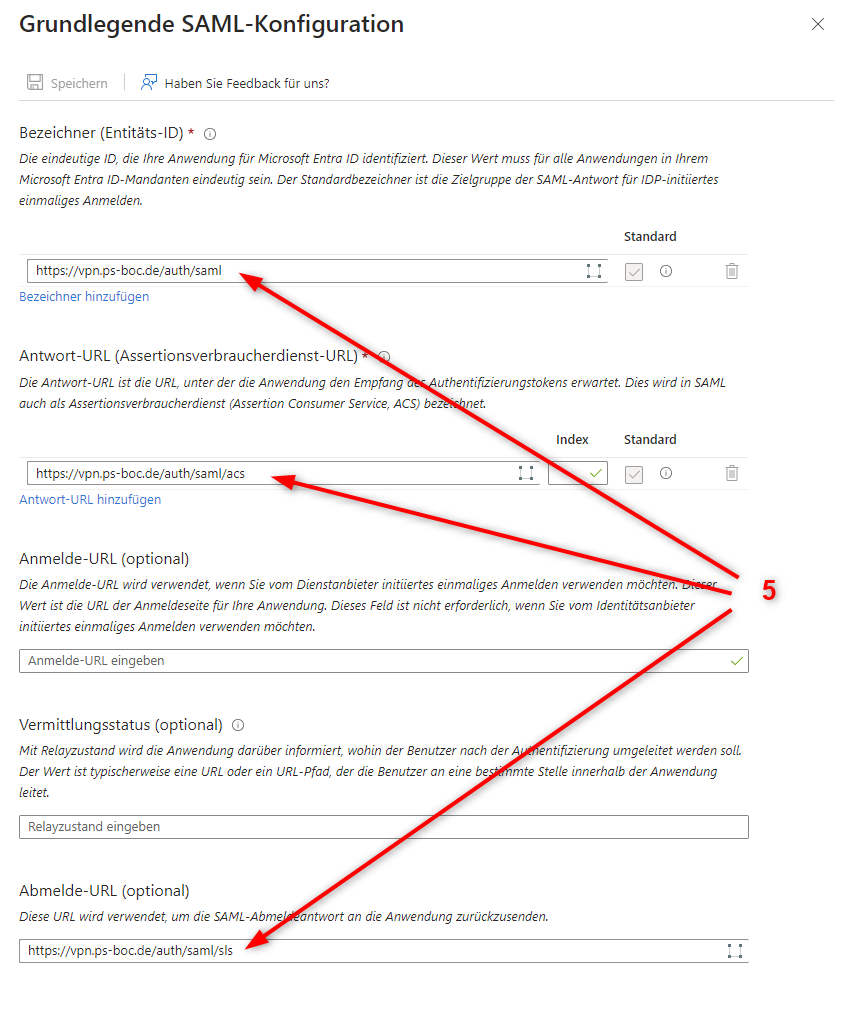

- Weiter geht es mit der eigentlichen SAML-Konfiguration. Unter Einmaliges Anmelden wird die grundlegende SAML-Konfiguration definiert. Hier werden die Einträge von der Konfigurationsseite https://<firebox-ip>/auth/saml/ verwendet:

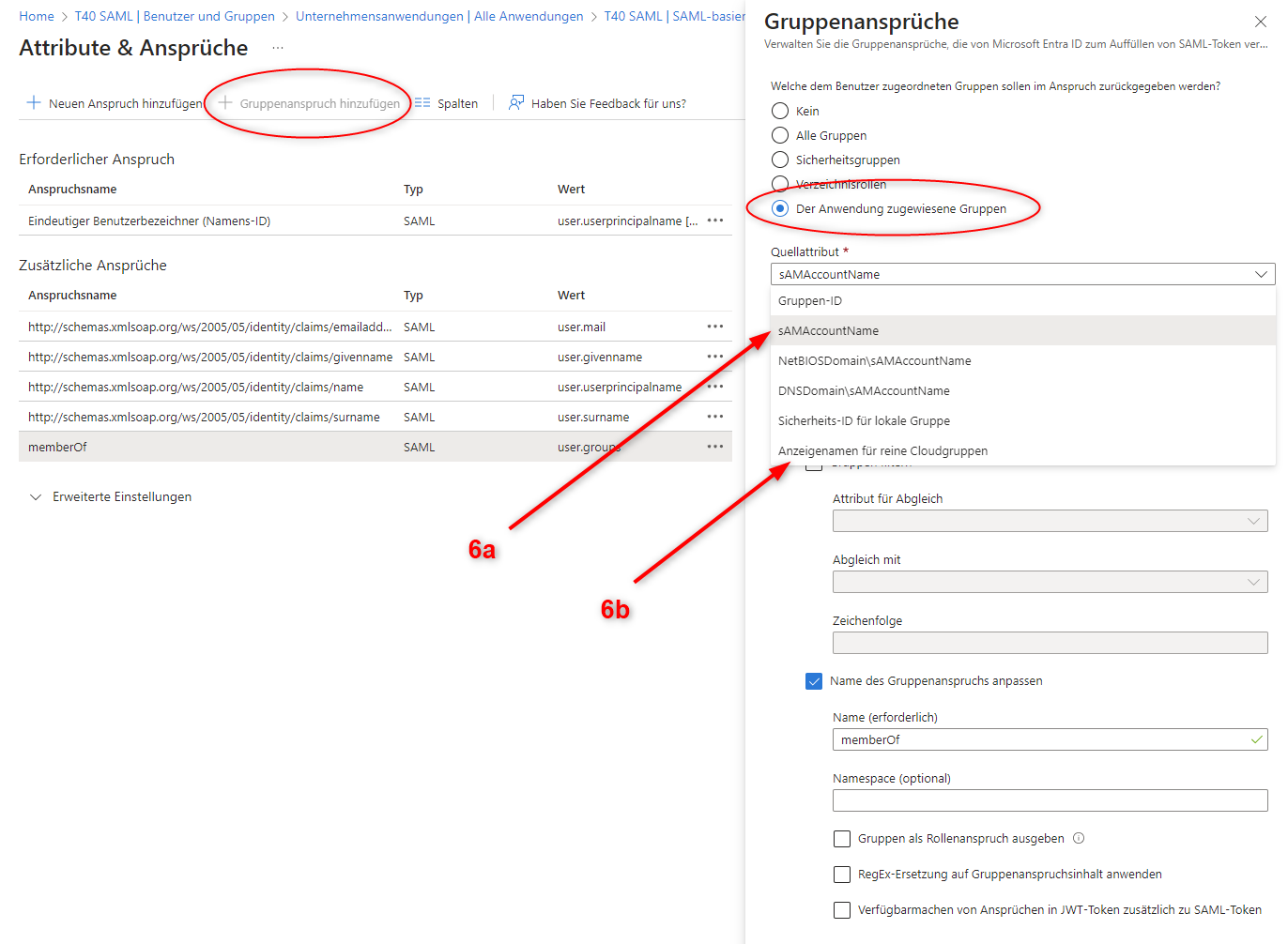

- Im Bereich Attribute & Ansprüche wird angegeben, welche Attribute aus welcher Gruppe bei der Anmeldung gelesen werden sollen. Über Neuen Gruppenanspruch hinzufügen wird die Abfrage definiert:

- kommt die Gruppe aus einem AD, dann muss hier als Quellattribut sAMAccountName angegeben werden

- ist die Gruppe in Entra angelegt (Punkt 3 dieser Anleitung), dann wird als Quellattribut Anzeigename für reine Cloudgruppen angegeben

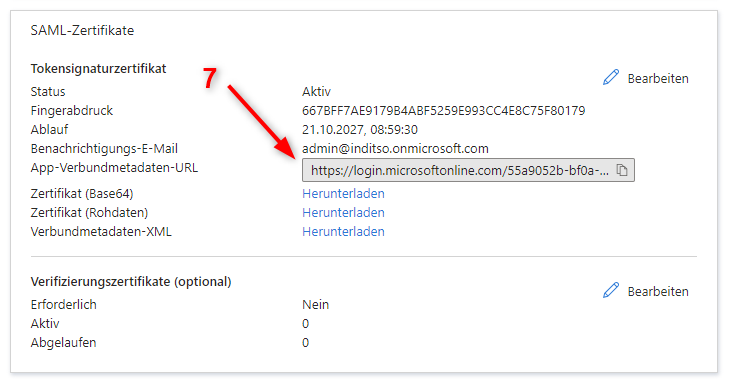

- Im Bereich SAML-Zertifikate findet sich eine App-Verbundmetadaten-URL. Diese wird für die Firebox benötigt (Punkt 1.6 IdP Metadaten-URL). Es empfiehlt sich diese jetzt in einen Editor zu kopieren für die spätere Verwendung:

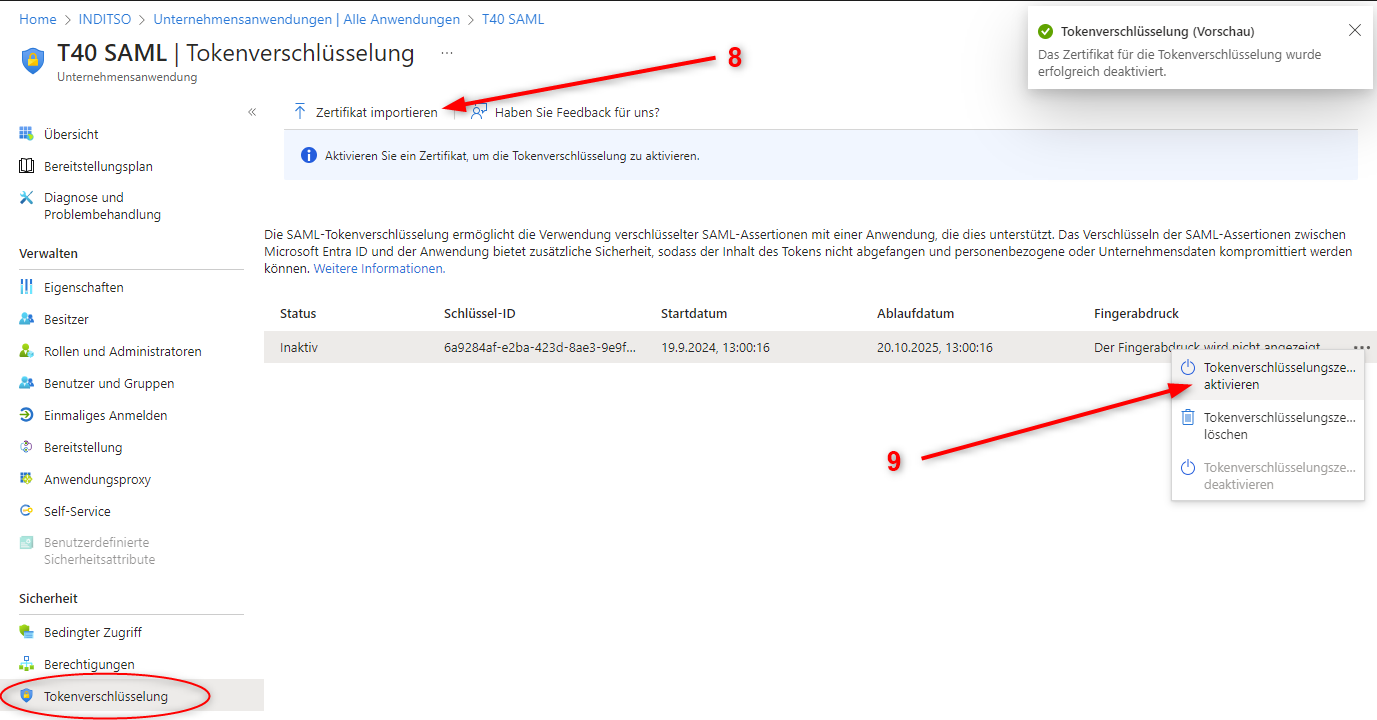

- Das Zertifikat was unter Punkt 1 gespeichert wurde, wird unter Tokenverschlüsselung, Zertifikat importieren hochgeladen

- Anschließend die Tokenverschlüsselung für dieses Zertifikat aktivieren:

Damit ist die Installation auf der Entra-Seite abgeschlossen.

5. Einrichtung SAML auf der Firebox abschließen

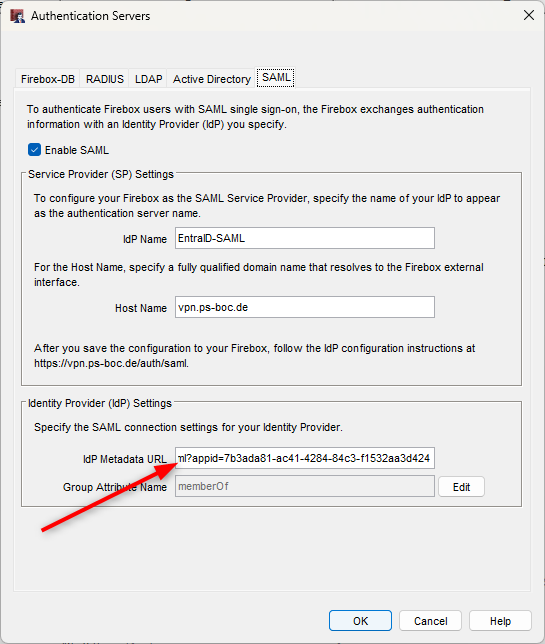

Im Authentication Servers unter dem Punkt SAML wird jetzt die gespeicherte URL von Punkt 4.7 eingetragen und gespeichert:

6. Test der vorgenommenen Installation

Für die SSLVPN-Anmeldung mit SAML ist mindestens der Client ab Version v12.11 notwendig:

Fazit

Die Absicherung von SSLVPN Zugängen durch einen zweiten Faktor (2FA) ist so mit Hilfe von Microsoft Entra möglich. Auch wenn das Look-and-Feel mit den vielen Popups gewöhnungsbedürftig ist, ist es dennoch eine leistungsstarke und sichere Lösung für den mobilen Zugriff auf Ihr Unternehmensnetzwerk.

Das könnte Sie auch interessieren: