HOWTO: WatchGuard DNSWatch Best Practice mit Fallback

WatchGuard DNSWatch ist ein cloud-basierter Dienst, der Filter auf DNS-Ebene hinzufügt, um potenziell gefährliche Verbindungen zu erkennen und zu blockieren und Netzwerke und Mitarbeiter vor schädlichen Angriffen zu schützen. WatchGuard-Analysten sichten alle wichtigen Warnungen und verfassen einen leicht verständlichen Bericht, der detaillierte Einblicke in potenzielle Infektionen gibt. Wenn der Angriff Phishing verwendet und ein Mitarbeiter auf den Link klickt, wird er von DNSWatch automatisch von der schädlichen Seite weggeleitet und erhält weitergehende Informationen zum Thema Phishing.

Problemstellung

Leider bietet nicht jedes DNSWatch-Szenario einen Fallback für externe DNS-Anfragen. Im Falle eines DNSWatch-Ausfalles werden externe DNS-Anfragen nicht mehr beantwortet.

Lösungsvorschlag

In diesem Blog-Artikel möchten wir ein ein Best-Practice-Szenario vorstellen, welches die Ausfallsicherheit in Verbindung mit DNSWatch gewährleistet.

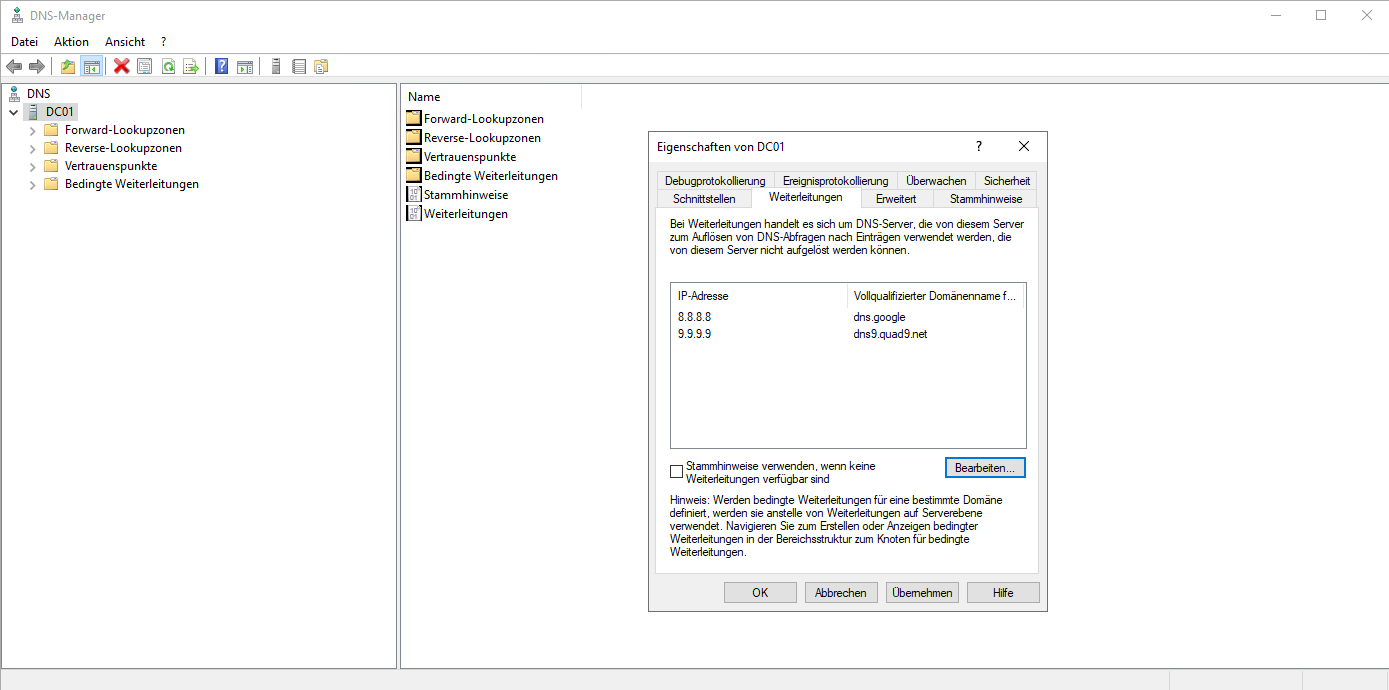

1. Konfiguration der DNS-Weiterleitungen auf den Domain Controllern

In den Weiterleitungen werden zuverlässige öffentliche DNS-Server eingetragen. Welche das sind, spielt keine Rolle. In unserem Beispiel nutzen wir die Google und Quad DNS-Server.

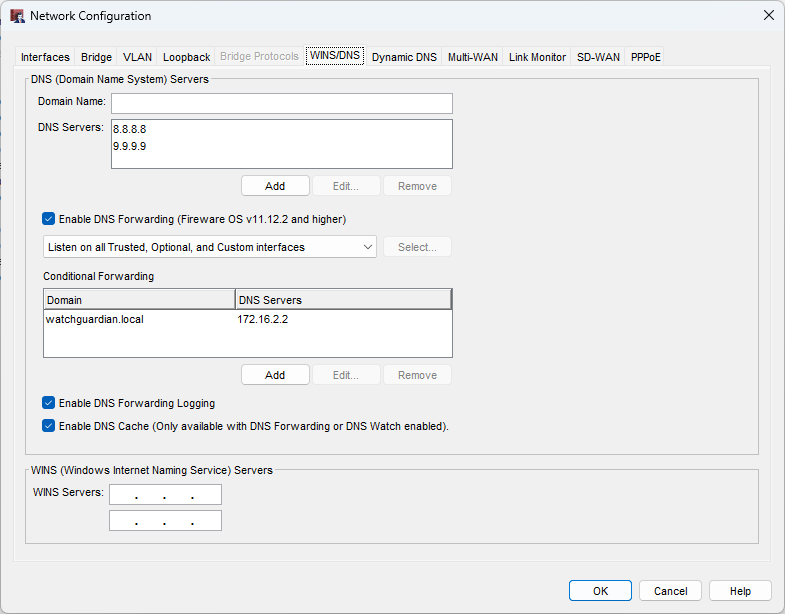

2. Konfiguration der DNS-Server und DNS-Forwarding auf der Firebox

Auf der Firebox werden dieselben öffentlichen DNS-Server eingetragen, die zuvor auf dem lokalen DNS-Server eingetragen wurden. Des Weiteren muss der Haken bei “Enable DNS Forwarding” gesetzt werden. Bei “Conditional Forwarding” wird der interne Domain Name und die IP-Adresse der lokalen DNS-Server eingetragen. Zusätzlich kann der Haken bei “Enable DNS Cache” gesetzt werden, damit werden DNS-Anfragen, die sich im Cache der Firebox befinden, schneller beantwortet.

(Policy Manager) -> Network -> WINS/DNS

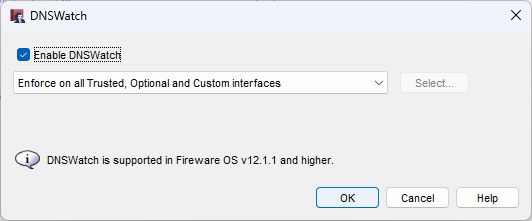

3. DNSWatch Enforcement aktivieren

(Policy Manager) -> Subscriptions Services-> DNSWatch

Info:

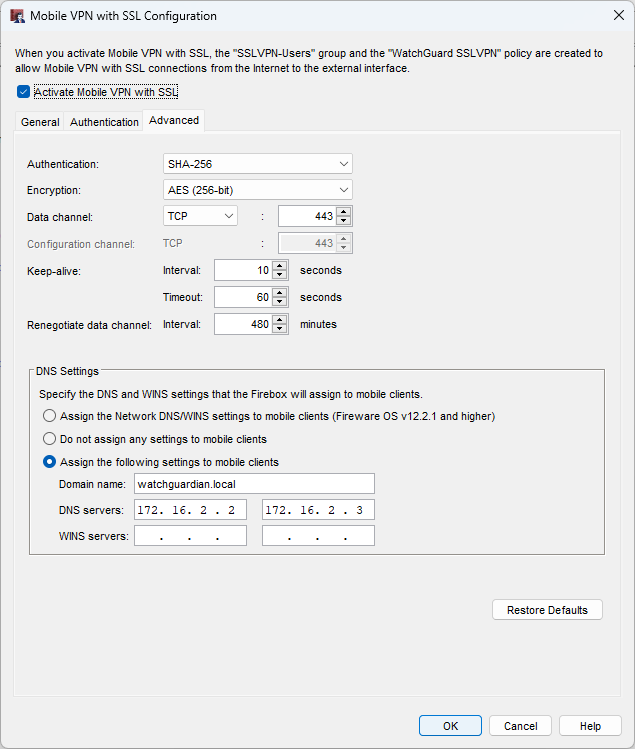

In den Mobile-VPN Einstellungen sollten die internen DNS-Server für die Namensauflösung eingetragen sein.

(Policy Manager) -> VPN-> Mobile VPN -> SSL -> Advanced

Fazit

Wenn die DNSWatch-Konfiguration wie oben beschrieben umgesetzt wird, ist die Ausfallsicherheit in Verbindung mit DNSWatch gewährleistet.

Das könnte Sie auch interessieren: