HOWTO: Verwendung von der Funktion “Autorisierte Software”

Gilt für WatchGuard EDR, EPDR, Advanced EPDR sowie die ehemalige Panda Welt (AD360 & Co.).

Grundsätzlich können Ausnahmen in der WatchGuard Endpoint Konsole im jeweiligen Sicherheitsprofil unter Allgemein „Von Scans ausgeschlossene Dateien und Pfade“ hinzugefügt werden.

Die oben genannten Ausnahmen werden von allen Schutzmechanismen ignoriert. Die Verwendung von Ausschlüssen wird nur empfohlen, wenn bspw. Performanceprobleme auftreten. Alle Ausschlüsse stellen eine Sicherheitslücke dar und sollten daher auf ein Minimum reduziert werden.

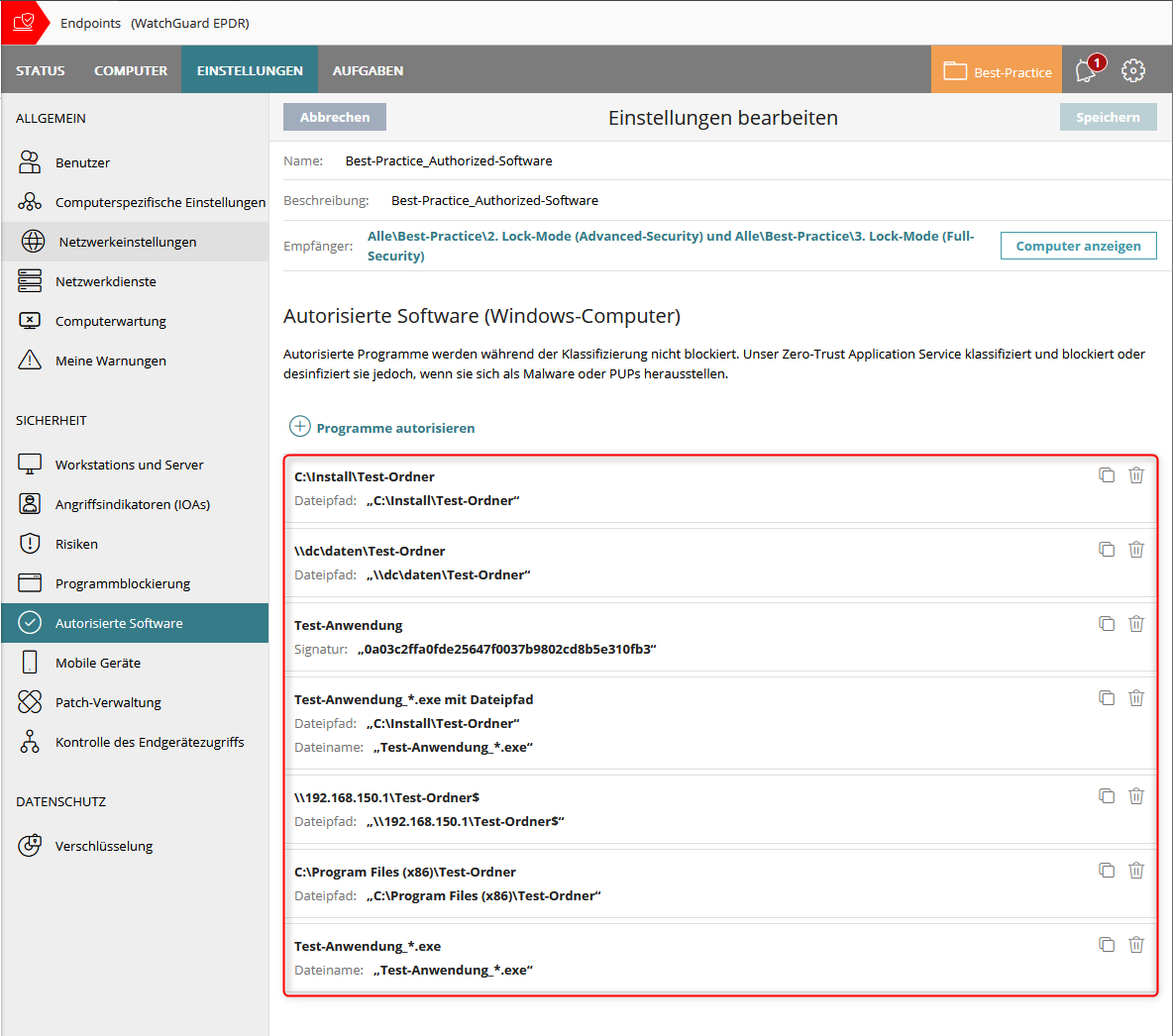

Wenn man das Blockieren von unbekannten Prozessen durch den erweiterten Schutz (Lock-Mode) verhindern möchten, können über das Feature “Autorisierte Software” Ausnahmen definiert werden.

Vorteil von der Funktion “Autorisierte Software” (Windows only):

Autorisierte Programme werden während der Analyse nicht blockiert. Der Zero-Trust Application Service klassifiziert, blockiert oder desinfiziert sie jedoch, wenn es sich als Malware oder PUPs herausstellt.

Beispiel:

Alle ausführbaren Dateien können im Pfad “C:\Install\Test-Script” oder vom Netzlaufwerk „z: \\dc\daten\Test-Script“ ausgeführt werden ohne dass diese vom Lock-Mode blockiert werden.

Gleiches gilt auch mittels des Filenames “Test-Script_*.exe” und “Test-Script” via Signatur (unabhängig vom Speicherort). In der Zwischenzeit werden die unbekannten Prozesse durch das Zero-Trust Verfahren klassifiziert.

Von einer autorisierten Software nachgeladene DLL-Dateien und Ressourcen werden ebenfalls als autorisiert eingestuft und müssen somit nicht weiter berücksichtigt werden.

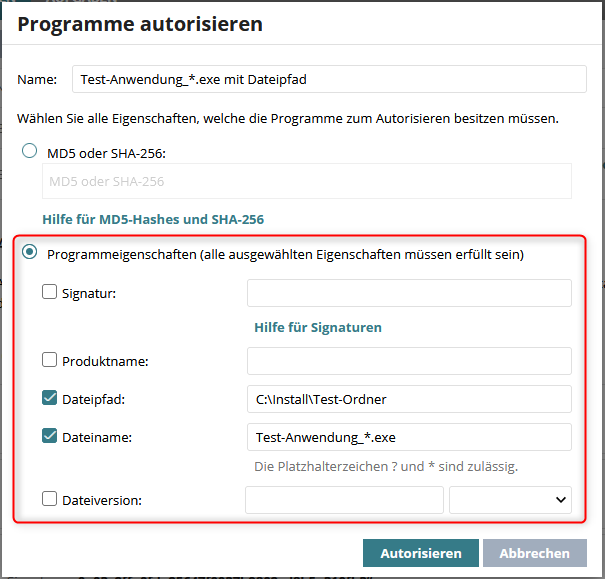

Mehrere Programmeigenschaften können innerhalb von “Programme autorisieren” miteinander verknüpft werden. Das heißt, dass alle ausgewählten Eigenschaften erfüllt sein müssen.

Hinweis:

- Ausnahmen via MD5 Hashwerte sind nicht zu empfehlen, da beim Update einer Software die Hashwerte geändert werden – somit greift die Hash-basierte Autorisierung nicht mehr

- Es können auch Systemvariablen für Autorisierte Software-Regeln angewendet werden (Bsp. %programdata%,…)

- Benutzervariablen werden nicht unterstützt (Bsp. %username%, %userprofile%,…)

- Bei autorisierten Softwareausschlüssen werden keine Unterverzeichnisse innerhalb eines ausgeschlossenen Verzeichnisses ausgeschlossen

- Sollte z. B. eine DLL blockiert werden, muss der ausführende Hauptprozess autorisiert werden. Die nachgeladene DLL ist damit ebenfalls zugelassen. Wechseln Sie im Dashboard zu “Derzeit blockierte Programme werden klassifiziert”, öffnen Sie das betroffene Element und wechseln Sie in den Reiter “Aktivität”, um den zu autorisierenden Prozess zu identifizieren.

Unser Tipp:

Programme wenn möglich via digitale Signatur autorisieren.

Weitere Informationen/Quellen hierzu finden Sie im WatchGuard HelpCenter unter >> Configure Authorized Software Settings (Windows Computers).

Das könnte Sie auch interessieren: