HOWTO – Exchange-Server mittels Reverse-Proxy (Access Portal) und Pre-Authentication absichern

Gerade in Zeiten von >> Hafnium stellt sich wieder die Frage, wie der externe Zugriff auf interne Systeme möglichst sicher umgesetzt werden kann. WatchGuard bietet bereits seit langer Zeit Proxies für die gängigen Mail-Protokolle POP3, IMAP und SMTP. Um mobile Geräte möglichst komfortabel in die Exchange Infrastruktur einzubetten, führt allerdings kaum ein Weg an ActiveSync oder MAPI vorbei. Der Zugriff via ActiveSync/MAPI erfolgt via 443 und kann ebenfalls mittels Proxy abgesichert werden, welcher durch Whitelisting von Pfaden, GEO-Blocking, Domain-Prüfung und IPS viele Sicherheitsfeatures erfolgreich umsetzen kann, siehe >> Blog-Artikel

Seit der Firmware v12.5 bietet WatchGuard durch seine Portal-Lösung „Access Portal“ eine weitere Möglichkeit, einen Exchange hinter den in der Firebox integrierten Reverse-Proxy zu verstecken. Durch das Access Portal kann die WatchGuard nicht nur Pfade filtern, sondern auch eine Pre-Authentication für den Exchange erzwingen. Da die Authentifizierung erst gegen die WatchGuard stattfindet und im Anschluss der Traffic in Richtung Exchange weitergeleitet wird, ist der IIS des Mailservers nicht direkt aus dem Internet erreichbar!

Durch eine Kombination mit AuthPoint kann übrigens der Zugriff auf OWA oder ECP zusätzlich über einen zweiten Faktor effektiv abgesichert werden.

*Folgende Installationsanleitung zeigt eine Testumgebung. Vom Standard abweichende Konfigurationen Ihres Exchange, AD, … können hier leider nicht berücksichtigt werden*

Voraussetzungen:

- WatchGuard T40, T80, M4800, M5800 mit Standard Support oder Firebox M-Series (außer M200, M300) mit Total Security

- aktueller Exchange-Server >= 2013 SP1 (>> Kompatibilitätsmatrix)

- gültiges Zertifikat (passendes SAN oder besser Wildcard)

- <firma>.de, <mailserver>.<firma.de>, autodiscover.<firma.de> und portal.<firma.de> existieren beim Domain-Hoster und zeigen auf die ext. IP der WatchGuard (A-Record)

- <firma>.de, <mailserver>.<firma.de> und autodiscover.<firma.de> existieren im internen DNS und zeigen auf die interne IP des Exchange-Servers (A-Record)

- UPN entspricht der E-Mail-Adresse (anpassbar via alternativem „Benutzerprinzipalnamen-Suffix)

- Benutzeranmeldename (Prä-Windows 2000) muss gleich sein wie Benutzeranmeldename

1. Anpassungen Exchange

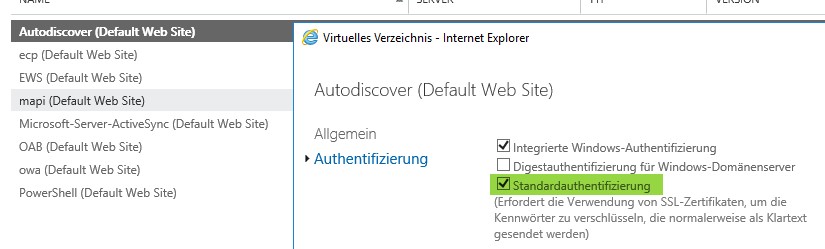

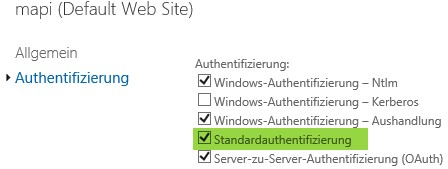

a) ECP -> Server -> Virtuelle Verzeichnisse -> Autodiscover -> „Standardauthentifizierung“ aktivieren

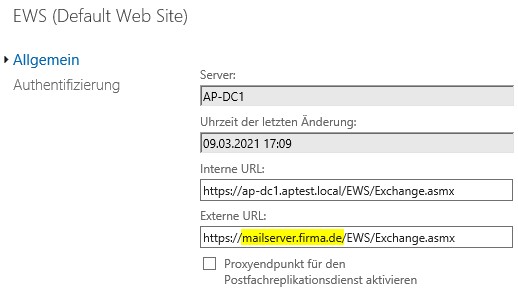

b) ECP -> Server -> Virtuelle Verzeichnisse -> EWS -> „Externe URL“ entsprechend anpassen

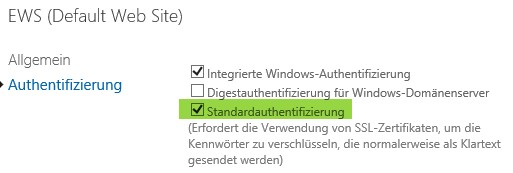

… -> EWS -> „Standardauthentifizierung“ aktivieren

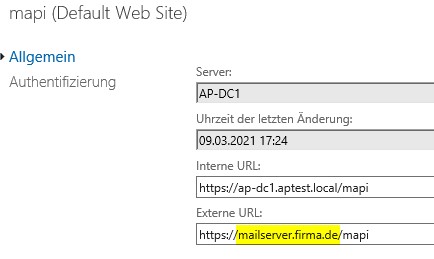

c) ECP -> Server -> Virtuelle Verzeichnisse -> MAPI -> „Externe URL“ entsprechend anpassen

… -> EWS -> „Standardauthentifizierung“ aktivieren

d) Falls Sie OWA und ECP via Access Portal nutzen möchten, müssen Sie ebenfalls „Standardauthentifizierung“ für diese Verzeichnisse aktivieren. In diesem Fall, werden die Credentials vom Access Portal an den Exchange weitergeleitet (SSO).

2. Anpassungen Firewall

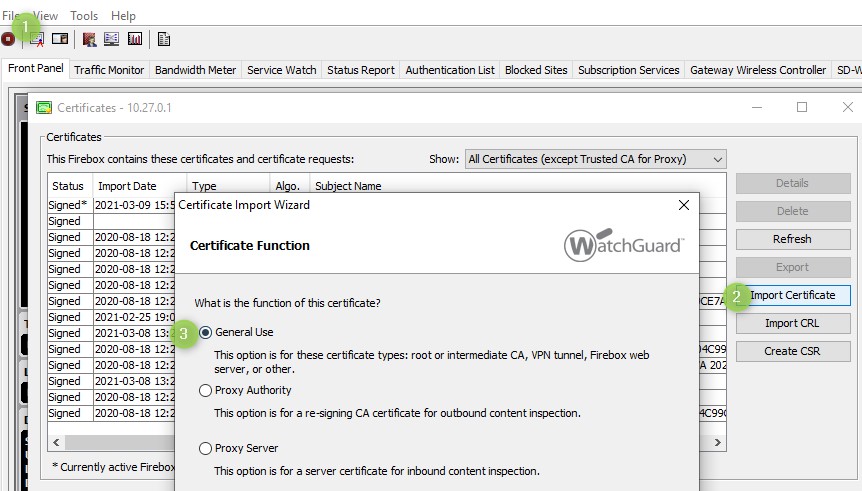

a) Import Zertifikat für „General Use“ (PFX inkl. Chain und private Key):

Firebox System Manager (FSM) -> View -> Certificates -> Import Certificate -> General Use

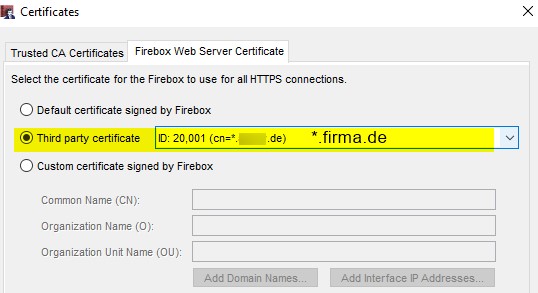

b) Importiertes Zertifikat als Webserver Zertifikat der Firewall konfigurieren:

Firebox Policy Manager (FPM) -> Certificates ->

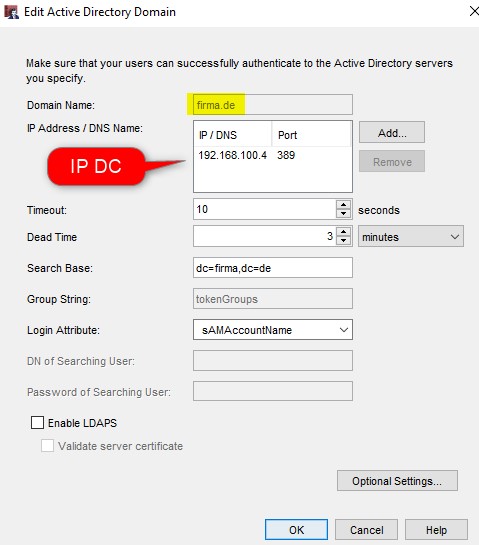

c) AD-Authentication konfigurieren

FPM -> Setup -> Authentication -> Authentication Servers -> Active Directory -> Add

d) Access Portal aktivieren

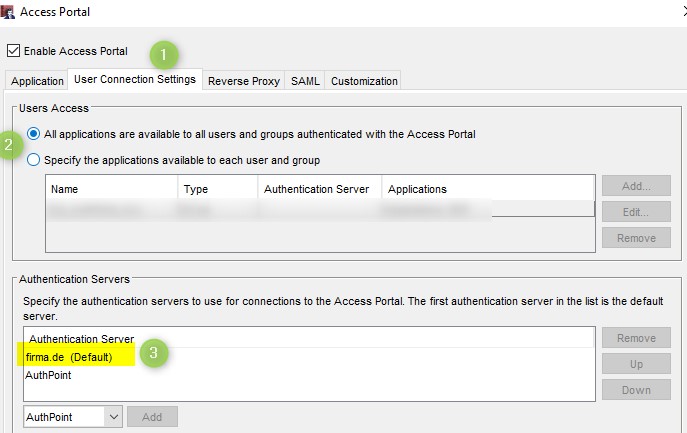

FPM -> Subscription Services -> Access Portal -> “Enable Access Portal”

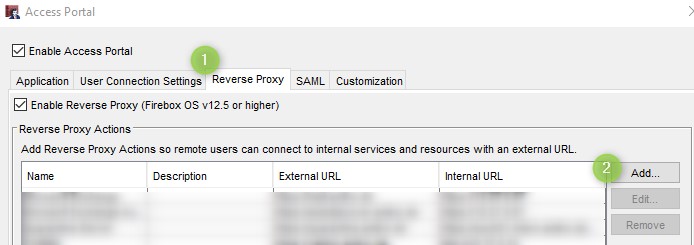

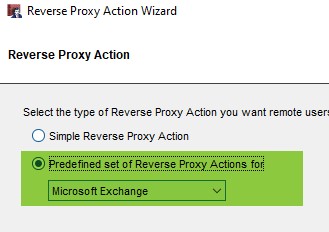

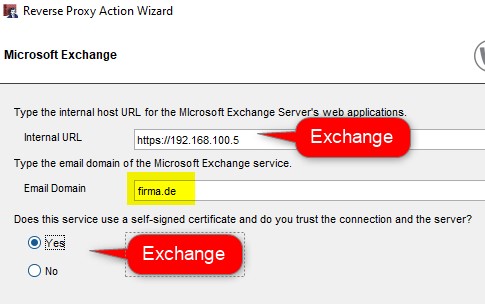

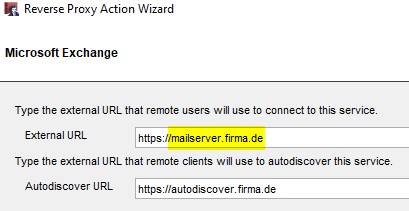

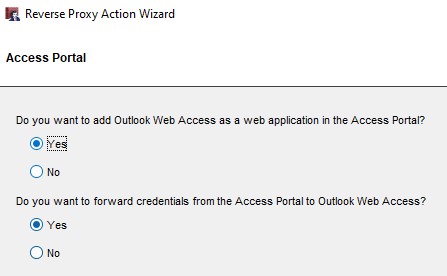

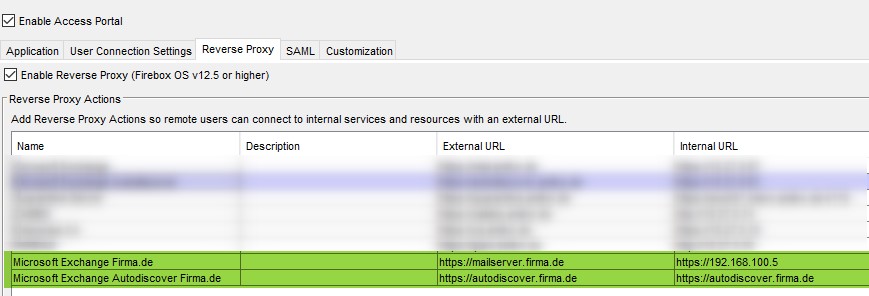

e) Reverse Proxy erstellen:

Fertiger Proxy:

f) Authentication und Berechtigungen (nach eigenen Bedürfnissen) anpassen:

g) Testen:

https://mail.firma.de im Browser öffnen -> 403 Forbidden (Zugriff wird wegen nicht stattgefundener Authentifizierung blockiert)

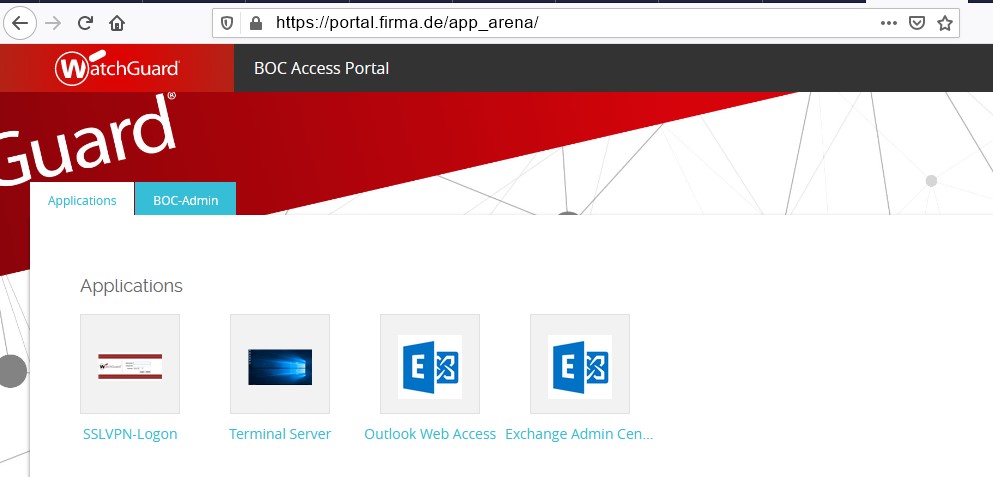

https://portal.firma.de öffnen und mit AD-User anmelden

Klick auf Outlook Web Access (https://mail.firma.de/owa/) -> Zugriff wegen stattgefundener Pre-Authentifizierung gewährt

Ebenfalls kann der Zugriff jetzt via Mobile-Devices, Notebooks, … von Extern erfolgen. Bei richtiger Konfiguration werden alle nötigen Einstellungen via Autodiscover konfiguriert.

Fazit:

Für die Absicherung des Exchange-Servers via Access Portal sind einige Voraussetzungen zu erfüllen und Anpassungen vorzunehmen. Ist die Konfiguration umgesetzt und erfolgreich getestet, ist der Mail-Server von Extern nur noch via Proxies zu erreichen und man wird mit einem entsprechend hohem Schutzniveau belohnt. Wir empfehlen unseren Kunden das Access Portal und VPN ergänzend mit einem weiteren Faktor abzusichern (>> AuthPoint).

Hallo, kann man diese gute Anleitung noch um AuthPoint erweitern? Das Access Portal soll dann per 2FA abgesichert werden, aber bei ActiveSync wäre das ja nicht praktikabel.

Hallo und vielen Dank für das Feedback.

Es muss nur unter f “Authentication und Berechtigungen” die AD aus den Berechtigungen entfernt und der RADIUS-Server (oder SAML) von AuthPoint gewählt werden. Die Konfiguration von RADIUS/SAML kann folgendem Best-Practice-Video entnommen werden: https://www.boc.de/watchguard-info-portal/2021/02/best-practices-access-portal-mit-mfa-integration/

HOWTO: Exchange Reverse Proxy (Ohne Access Portal) - BOC IT-Security GmbH