HOWTO: TDR Host Sensor via GPO

Der nachfolgende Artikel beschreibt das Konfigurieren des TDR Host Sensor MSI-Installers, um diesen via Gruppenrichtlinie inkl. Account ID und Controller Address auszurollen.

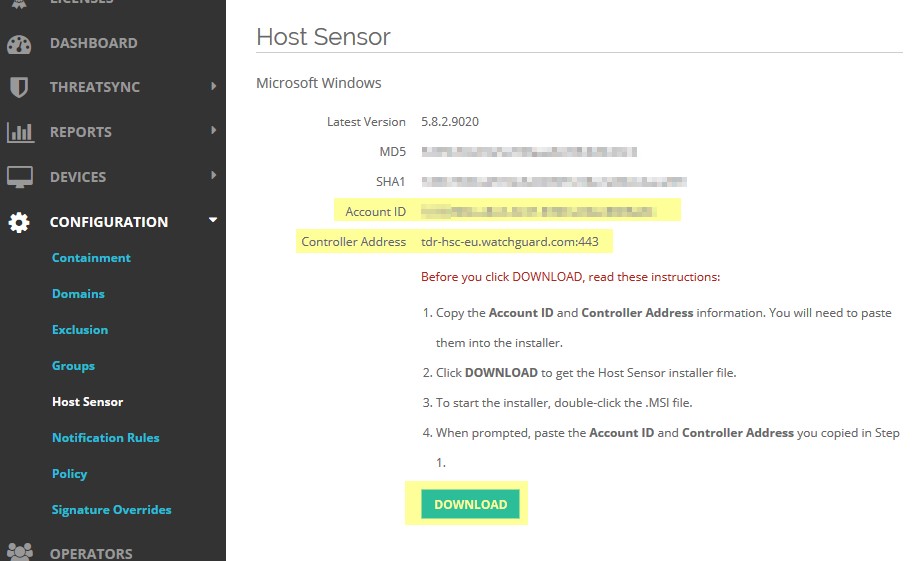

- Login im WatchGuard Portal, Navigation zu “My WatchGuard” -> “Manage TDR” -> “Configuration”.

- Download des Host Sensors für Windows als MSI-File. Notieren Sie sich die Account-ID und Controller Address.

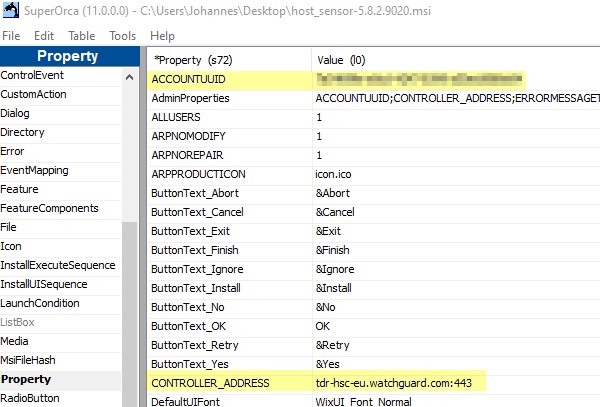

- Laden Sie sich die Freeware SuperOrca von http://www.pantaray.com/msi_super_orca.html herunter und installieren Sie diese.

- Öffnen Sie in SuperOrca den Installer des Host Sensors.

- Fügen Sie unter Property die Einträge “ACCOUNTUUID” und “CONTROLLER_ADDRESS” hinzu (Rechtsklick -> Add Row) und füllen Sie diese mit den notierten werten.

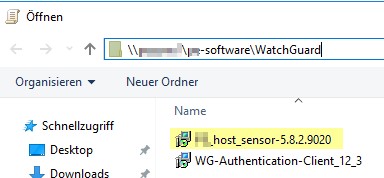

- Speichern Sie das modifizierte MSI-File via “File” -> “Save as” auf einem für die Hosts erreichbaren UNC Pfad ab.

- Erstellen Sie in der Gruppenrichtlinienverwaltung ein neues Gruppenrichtlinienobjekt und betiteln Sie es entsprechend.

- Wählen Sie im Kontextmenü des Objekts den Eintrag “Bearbeiten” und navigieren Sie zu “Computerkonfiguration” -> “Richtlinien” -> “Softwareeinstellungen” und wählen Sie dann im Kontextmenü “Neu” -> “Paket”. Anschließend den angepassten Installer auswählen (UNC-Pfade!):

- Verknüpfen Sie die neue Richtlinie mit einer OU, welche die Ziel-PCs enthält.

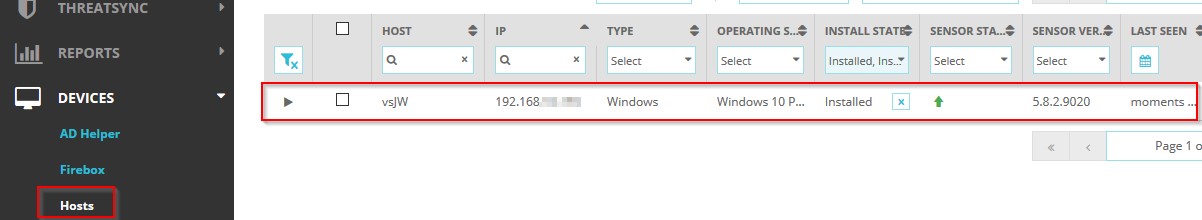

- Starten Sie die PC neu und prüfen Sie, ob der Client in der Cloud unter “Manage TDR” erscheint.

In der folgenden Artikel-Serie (bestehend aus 5 Teilen) wird das Setup von WatchGuard Threat Detection and Response beschrieben:

1. Initiales Einrichten von Threat Detection and Response im WatchGuard Kundenportal

2. Konfiguration von Threat Detection and Response auf der WatchGuard Firebox und Installation der Host Sensoren

3. Konfiguration von Threat Detection and Response im TDR Kundenportal

4. Weitere Hinweise zu TDR, Tipps und Tricks

5. Best Practices

Vielen Dank für eure Anleitung, das klappt prima und lässt sich nun prima per GPO, PDQDeploy oder Baramundi verteilen!

Als Applikation um die .msi File anzupassen verwende ich allerdings das Programm InstED.

Wer gerne seine DNSWatchGO .msi File auch verteilbar machen möchte, der kann auf dem selben Weg dort den Wert “AGENTAPITOKEN” unter Property hinzufügen und dort den APIToken einfügen. 🙂

Viele Grüße,

David Scherer