HOWTO: Erzeugen eines Zertifikats für eine untergeordnete Zertifizierungsstelle mit Windows-CA

Für die HTTPS-Deep-Inspection auf einer WatchGuard Firewall wird ein Zertifikat für eine untergeordnete Zertifizierungsstelle benötigt. Dazu verwendet man entweder das Zertifikat der Firebox selbst (das muss man dann allerdings auf alle Clients ausrollen), oder man erzeugt dieses Zertifikat selbst (wenn man eine Windows-CA im Active Directory hat).

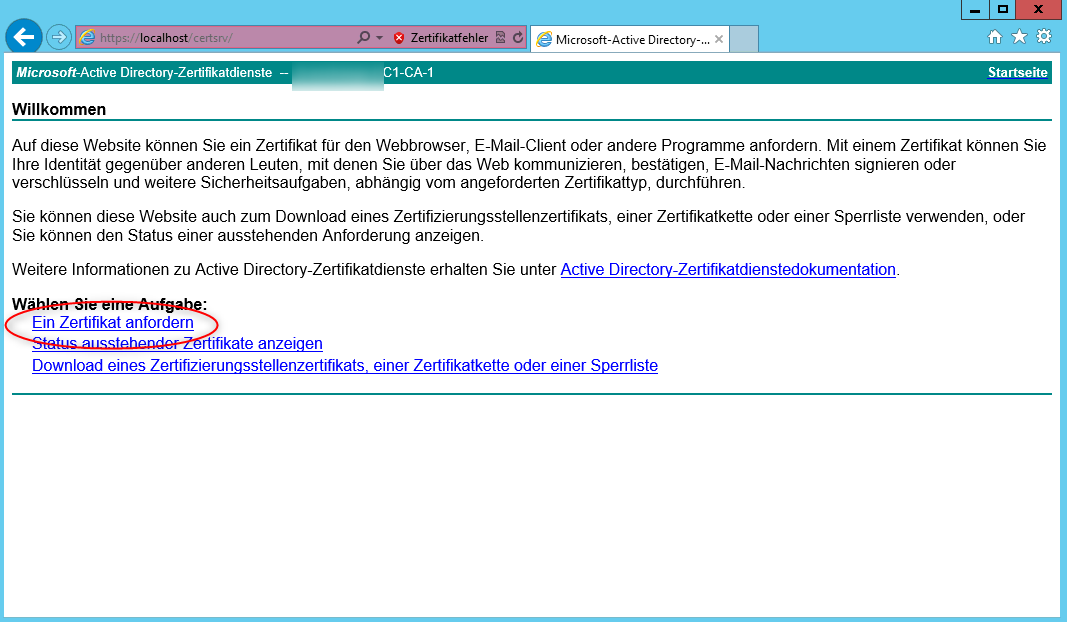

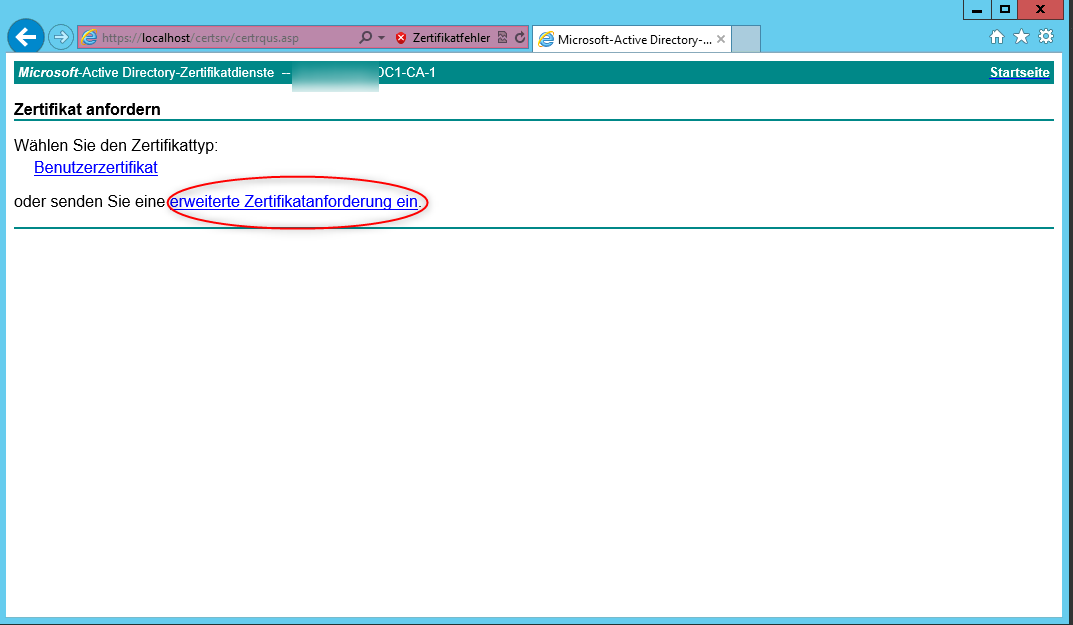

Hierzu meldet man sich als Administrator lokal auf dem Server an, auf dem die CA installiert ist und greift per Web-UI auf die Zertifizierungsstelle zu:

Wichtig dabei:

- lokale Anmeldung (Remote Desktop ist ok)

- als Benutzer „Administrator“ (nicht als anders benannter User mit Adminrechten, sondern wirklich als „Administrator“)

- https://localhost/certsrv/ auf die Zertifizierungsstelle zugreifen

- hierbei den Internet-Explorer verwenden

Sollten die Masken bei Ihnen im Folgenden anders aussehen, dann gehen Sie bitte zurück zu den eben genannten Schritten:

-lokal als Administrator(!) anmelden, Zugriff per https://localhost/… mit dem Internet-Explorer.

In nahezu allen Fällen, bei denen Kunden bei der Zertifikats-Erstellung Probleme hatten, wurde ein anders lautender „Admin-Account“ verwendet. Wenn der Account nicht “Administrator” heißt, werden in den Masken nicht alle Formularfelder angeboten. Das ist nicht wirklich verständlich, ist aber so.

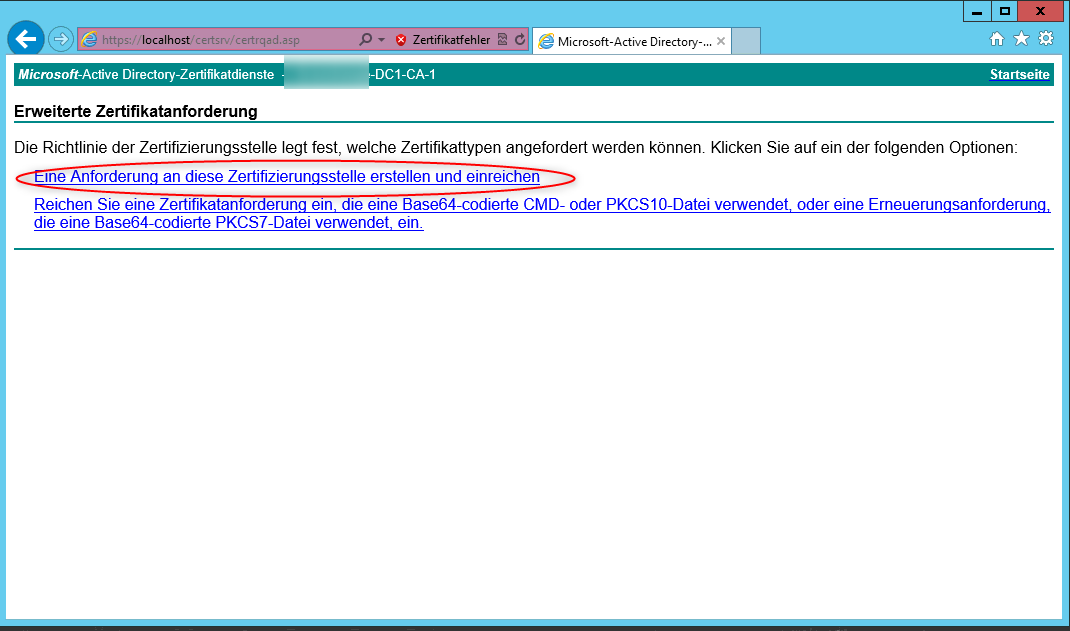

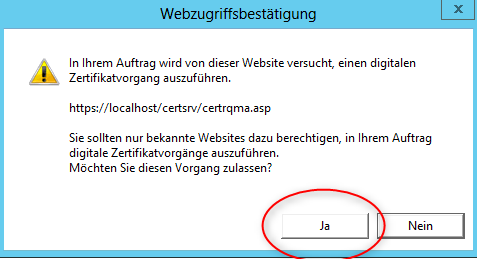

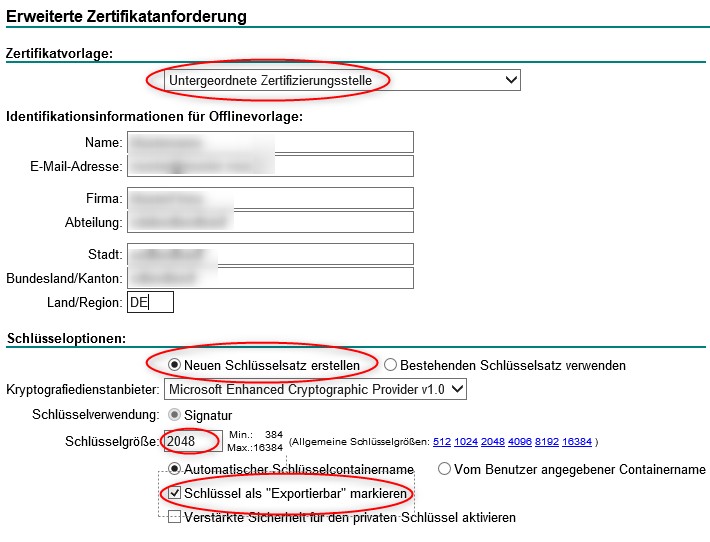

1. Zertifikat anfordern:

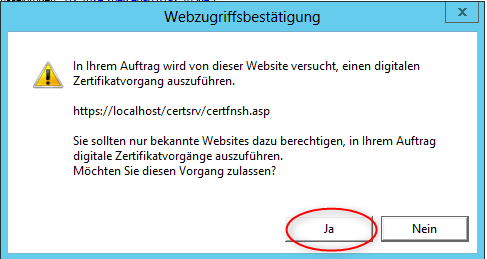

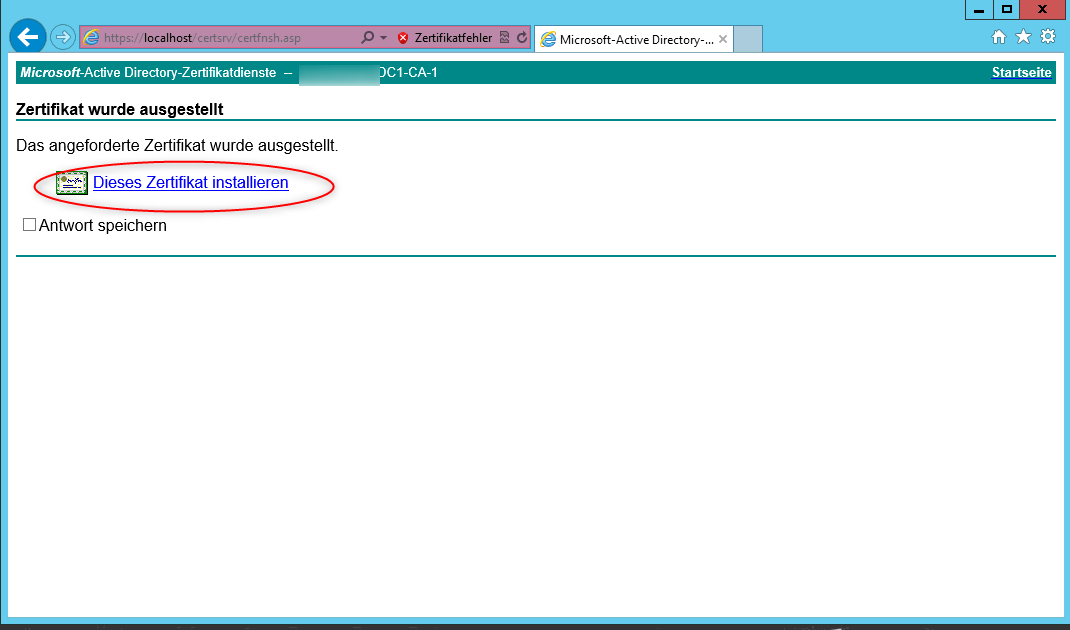

2. Zertifikat installieren:

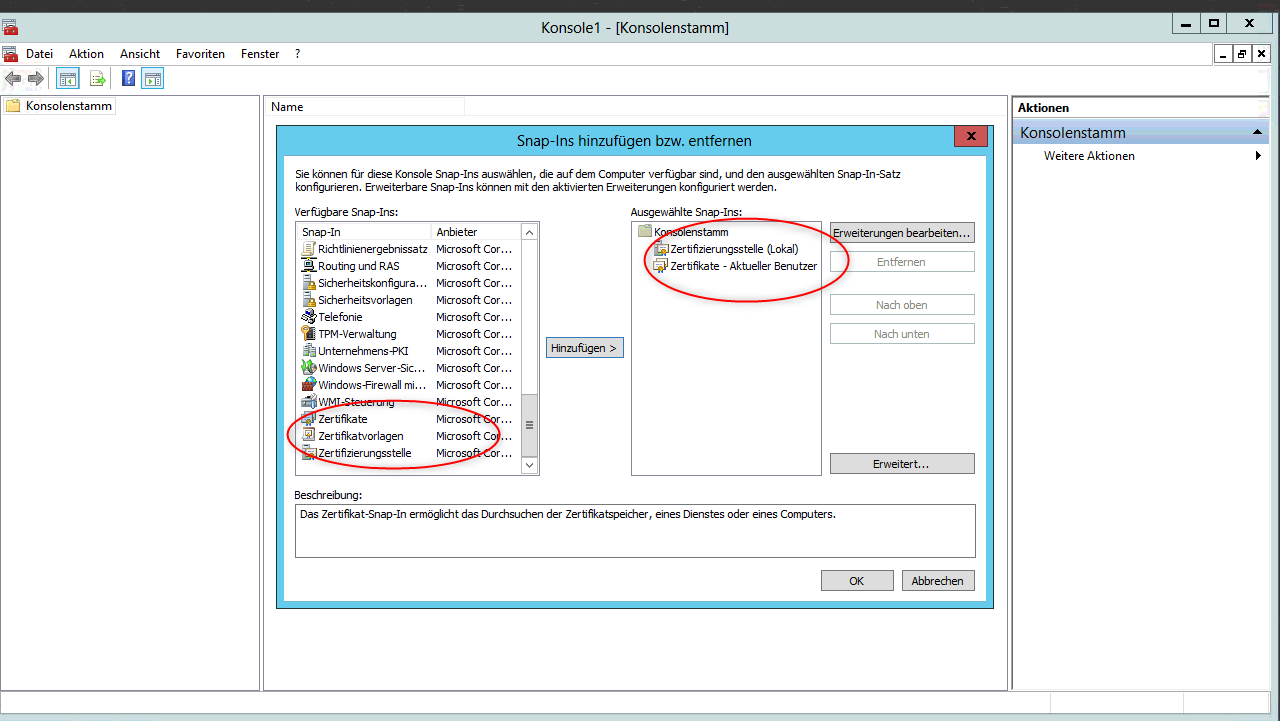

3. Nun die MMC starten, um das Zertifikat zu exportieren: lokal als Administrator auf dem CA-Server und die entsprechenden Snap-Ins hinzufügen:

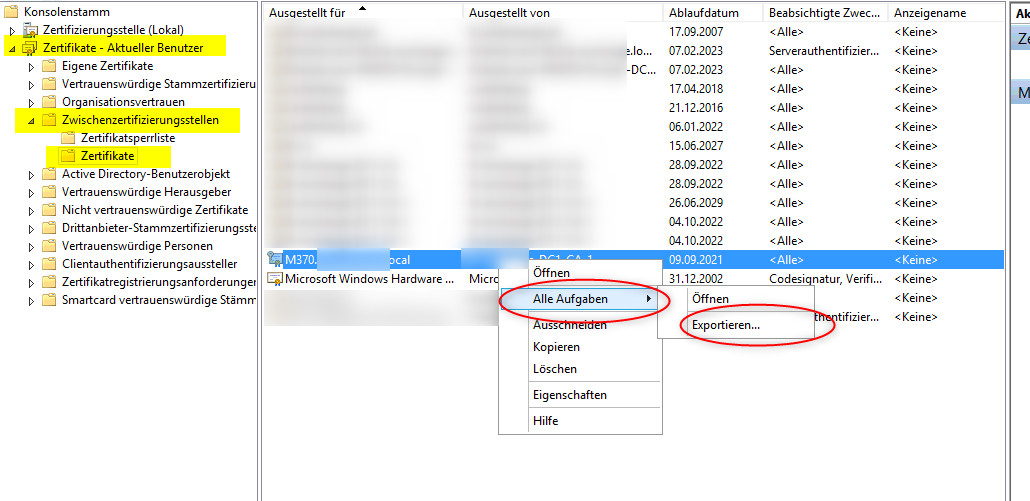

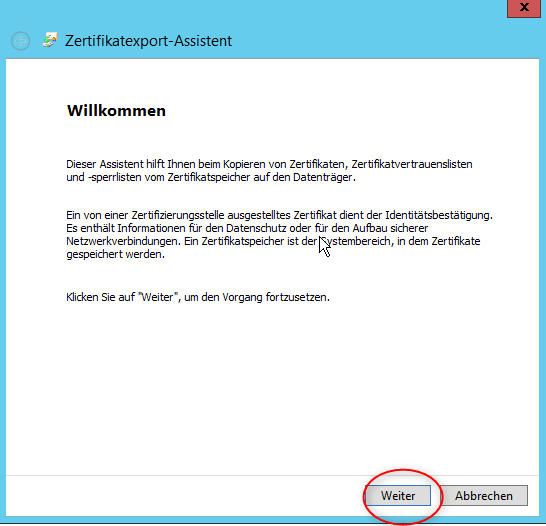

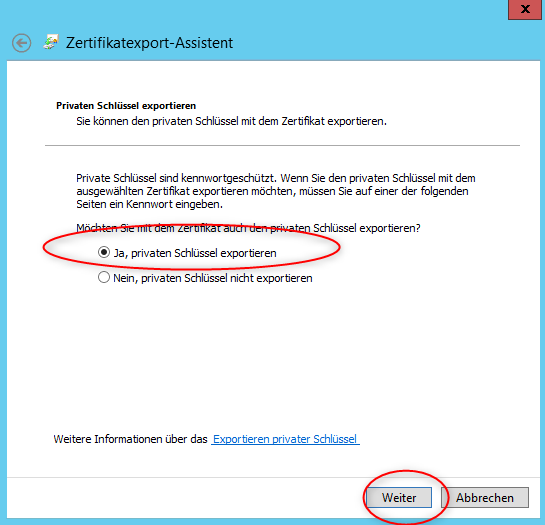

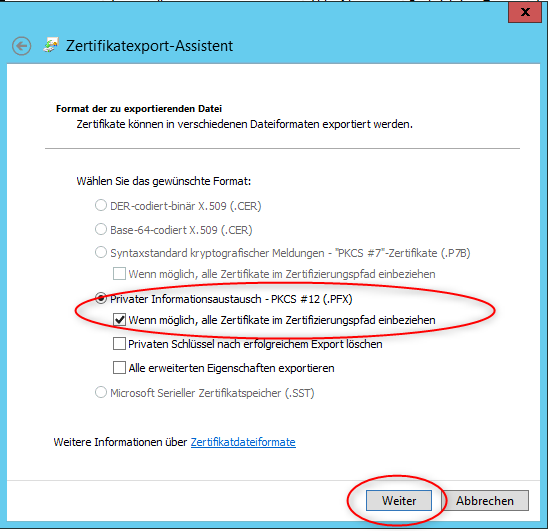

4. Das eben importierte Zertifikat wird nun exportiert: Rechtsklick auf Zertifikat => Alle Aufgabe => Exportieren:

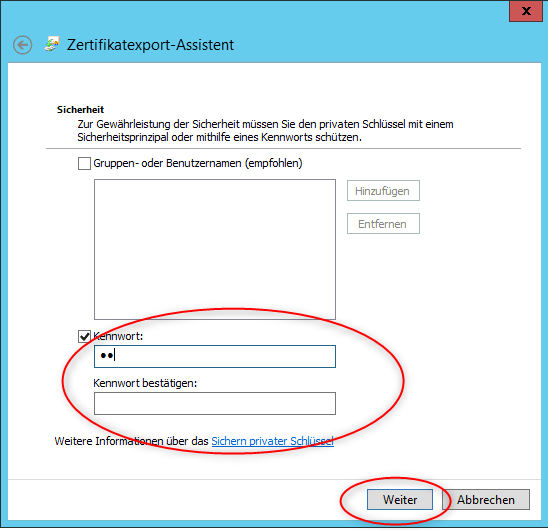

5. Ein Kennwort vergeben:

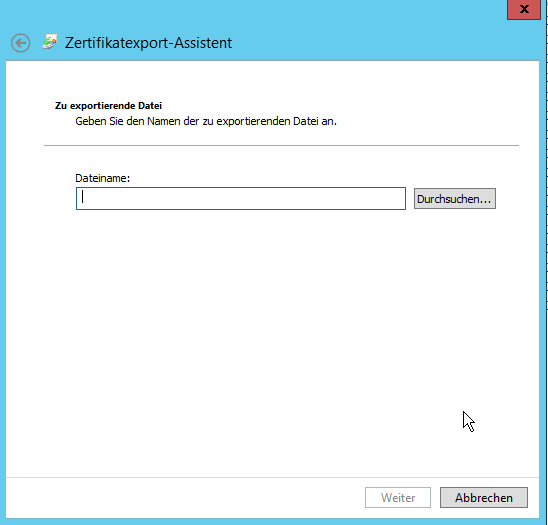

6 .und Speichern:

Die nun erhaltene PFX-Datei kann nun einfach als Proxy-CA-Zertifikat importiert werden.

Da das Zertifikat eine “Untergeortnete Zertifizierungsstelle” der Active-Directory-Domain ist, wird sie implizit von allen Arbeitsstationen in der Domain akzeptiert, weil die AD-Domain schließlich auch im lokalen Windows-Certificate-Root-Store enthalten ist. Vorsicht allerdings: das gilt nur für Webbrowser, die den lokalen Windows-Root-Certificate-Store verwenden. Browser, die einen eigenen Certificate-Store verwenden (wie z.B. Opera und Firefox) benötigen dann doch noch den Import des Zertifikates in den jeweiligen Browser-Certificate-Root-Store – beim Firefox muss man beispielsweise beim Import noch zusätzlich den Zweck (Identifikation für Webseiten) angeben.

Für Firefox gibt es weitere Informationen hier: https://wiki.mozilla.org/CA/AddRootToFirefox

Das könnte Sie auch interessieren: