Access Points mit VLANs einrichten

Dieser Artikel berschreibt die Einrichtung mehrerer WLANs mit unterschiedlicher SSID und getrennten VLANs, um sie auf der Watchguard mit entsprechenden Policies sehr sauber getrennt managen zu können.

Benötigte Hardware:

- 1 Watchguard Firebox

- 1 oder mehrere Access Points (hier wurden zwei AP300 verwendet)

- 1 VLAN-fähiger PoE-Switch, verwendet wurde ein Netgear GS108PEv3 (8 Port Gbit, davon 4 Port PoE, VLAN-fähig)

IP-Konfiguration

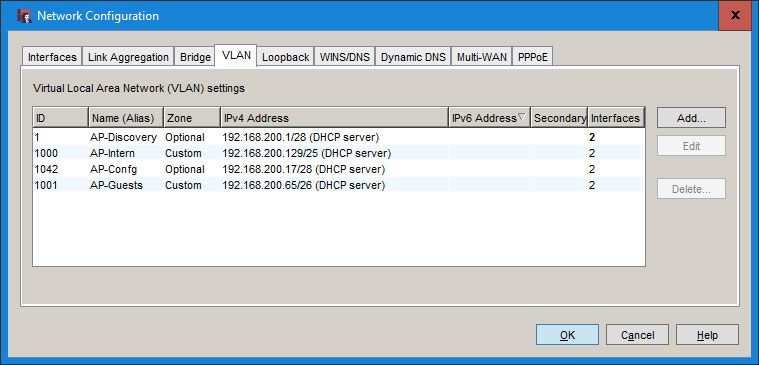

In diesem Beispiel verwende ich das Subnetz 192.168.200.0/24 Subnetz, das weiter unterteilt wird wie folgt:

| Subnetz/IP auf Watchguard | Name/Verwendung | VLAN-ID | tagged/untagged | DHCP-Range |

|---|---|---|---|---|

| 192.168.200.1/28 | AP-Discovery | 1 | untagged | 192.168.200.5-14 |

| 192.168.200.17/28 | AP-Config | 1042 | tagged | 192.168.200.20-30 |

| 192.168.200.65/26 | AP-Guests | 1001 | tagged | 192.168.200.70-126 |

| 192.168.200.129/25 | AP-Intern | 1000 | tagged | 192.168.200.130-250 |

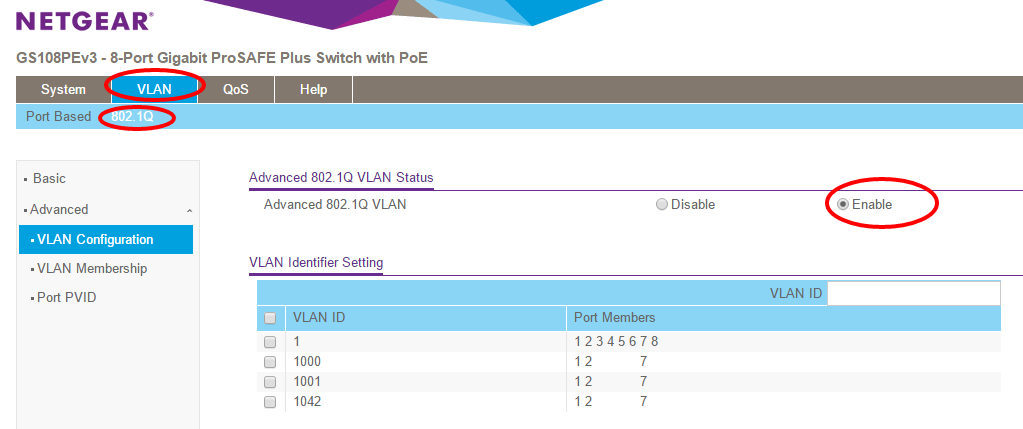

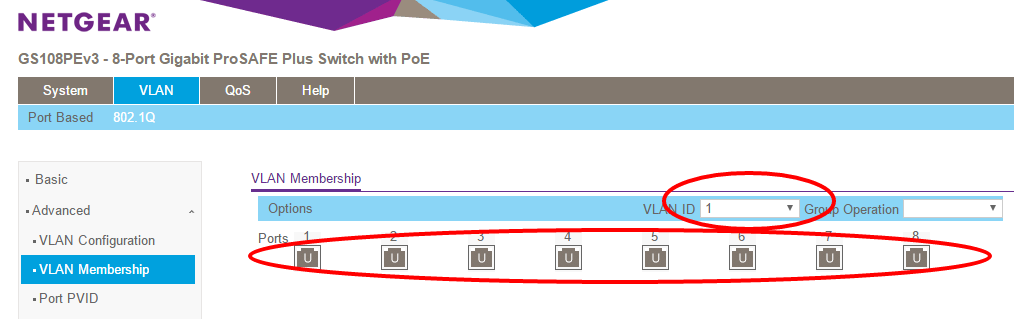

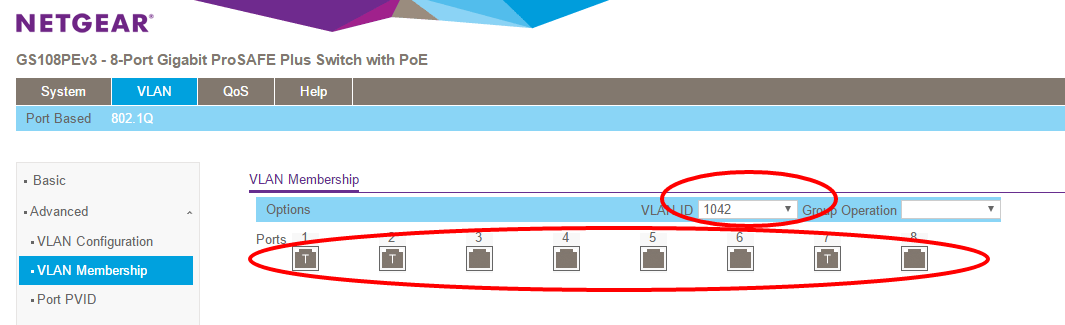

Konfiguration des Switches

| VLAN.ID | Port 1 PoE | Port 2 PoE | Port 3 PoE | Port 4 PoE | Port 5 | Port 6 | Port 7 | Port 8 |

|---|---|---|---|---|---|---|---|---|

| 1 | untagged | untagged | untagged | untagged | untagged | untagged | untagged | untagged |

| 1042 | tagged | tagged | tagged | |||||

| 1000 | tagged | tagged | tagged | |||||

| 1001 | tagged | tagged | tagged |

Der Switch wird fest auf eine IP im AP-Discovery-Netz konfiguriert (hier 192.168.200.2). Der Netgear Switch ist leider nur untagged zu erreichen. Die Verkabelung wie fogt; Die beiden APs sind auf Port 1 und 2 über PoE mit Netz und Strom versorgt. Die Watchguard wird an Port 7 angeschlossen (man kann auch die VLANs >=1000 auf allen ports taggen, damit der Switch einheitlich konfiguriert ist und für weitere APs vorgesehen ist.

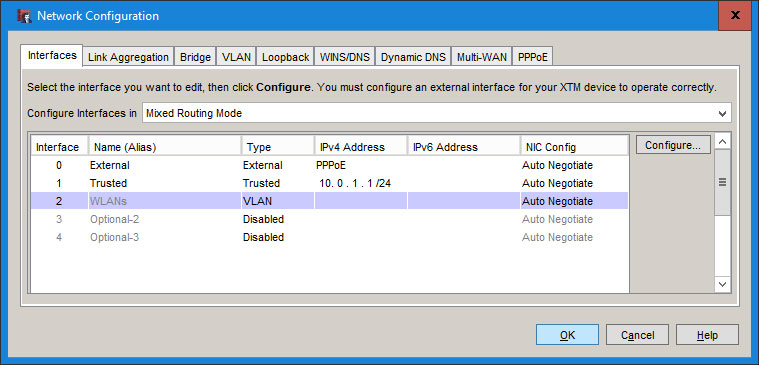

Konfiguration der Watchguard / Einrichten der VLANs

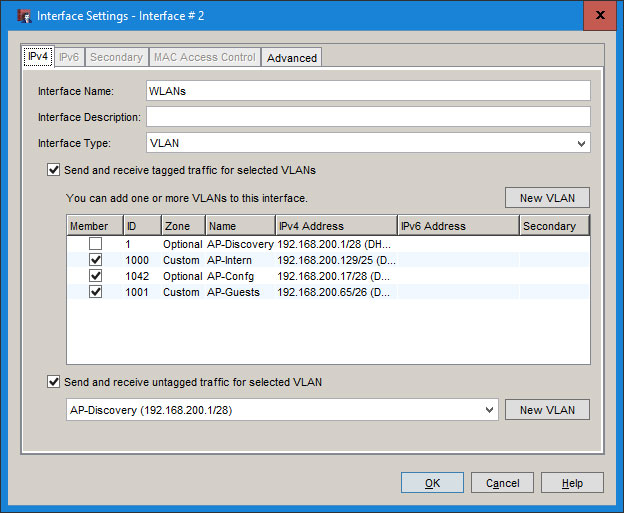

- Das Interface für die WLAN-Accesspoints wird auf VLAN konfguriert

- die oben angegebenen VLANs werden mit den entsprechenden DHCP-Ranges eingerichtet.

Die VLANs 1 und 1042 werden auf “optional” gesetzt, denn nur dort funktioniert das Discovery der APs.

- Der Haken für Interface empfängt UNTAGGED als VLAN wird gesetzt und das VLAN 1 ausgewählt.

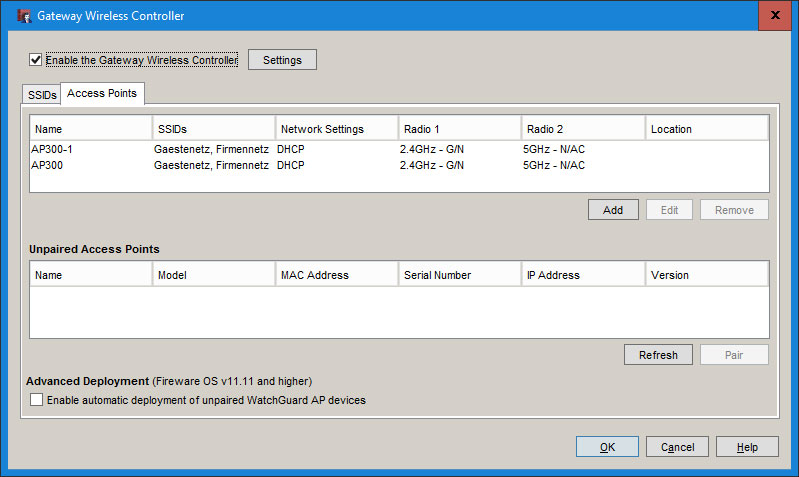

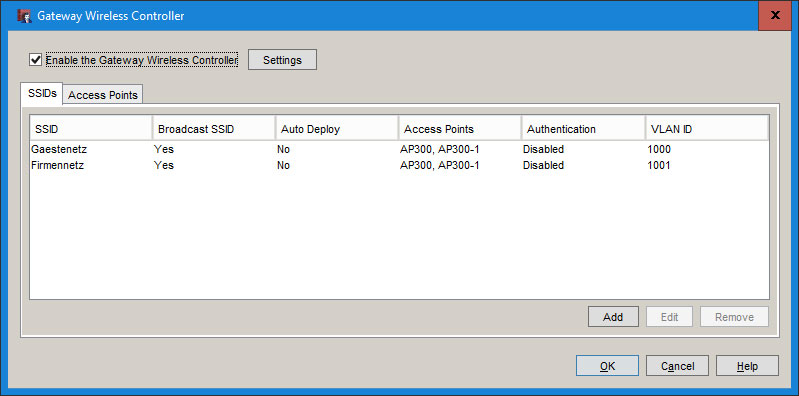

- Unter Network => Gateway Wireless Controller => Haken für Enable setzen.

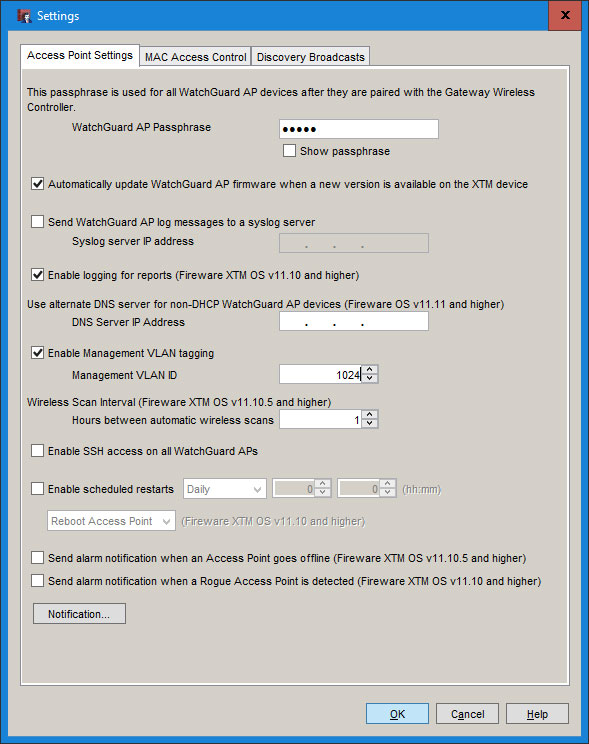

- in den Settings: Passphrase angeben, Enalbe Manament VLAN Tagging => VLAN ID: 1042 einstellen

- gewünschte SSIDs hinzufügen => SSID Firmennetz => Enable VLAN tagging: ID 1000

gewünschte SSIDs hinzufügen => SSID Gaestenetz => Enable VLAN tagging: ID 1001

- Security des jeweiligen SSID einstellen, Accesspoints zuweisen

Funktionsweise – Übersicht

- Ein AP-300 wird ausgepackt und an den PoE-Switch angeschlossen.

- Er erhält eine IP aus dem Discovery-Netz

- Das Pairing wird durchgeführt, die Konfiguration geschrieben

- der AP erneuert seine Netzwerkkonfiguration und kommt ins 42er VLAN

- der AP erhält eine neue IP aus dem Management VLAN

- der AP ist online

Einrichten eines WLAN Hotspot mit User/Passwort Tickets - BOC WatchGuard Info-Portal

HOWTO: Gateway Wireless Controller aktivieren und konfigurieren - BOC WatchGuard Info-Portal