HOWTO: WatchGuard Authentication-Portal mit SAML, EntraID und 2FA

Seit Firmware 12.11.3 ist es möglich, als Authentication Server eine SAML Verbindung zu EntraID zu konfigurieren und damit auch den zweiten Faktor mit der Microsoft Authenticator-App zu nutzen.

In diesem Blogartikel wird beschrieben, wie man für bestimmte Dienste eine Anmeldung mit EntraID-Benutzer, Passwort und 2FA am Authentication-Portal der WatchGuard Firewall konfigurieren kann.

Voraussetzungen

Folgende Punkte sind vor der Einrichtung zu überprüfen bzw. sicherzustellen:

- Administrative Zugangsdaten zum Azure/Entra-Portal

- Firebox mit Firmware Version v12.11.3 oder höher

- FQDN der die externe IP der Firebox auflöst

- Benutzer in Entra mit der Sicherheitseinstellung (und entsprechender Lizenz) für den zweiten Faktor

Aufbau/Topologie der einzelnen Komponenten

1. Einrichtung von SAML als Authentication Server auf der Firebox

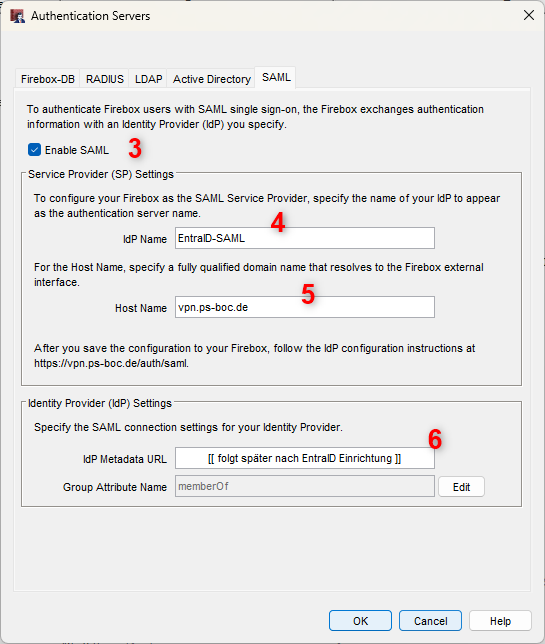

Im ersten Schritt wird die Grundkonfiguration auf der Firebox vorbereitet.

- mit dem WSM an der Firebox anmelden

- unter Setup → Authentication → Authentication Servers den Reiter SAML wählen

- Checkbox Enable SAML aktivieren

- Namen für den Identity Provider (IdP) eintragen (in diesem Beispiel EntraID-SAML)

WICHTIG: keine Leerzeichen oder Sonderzeichen wie Ä, Ö, Ü, ß usw. im IdP Namen verwenden – die Anmeldung klappt dann möglicherweise, die Regeln ziehen aber nicht!!! - FQDN eintragen, über den die Firebox von extern erreichbar ist (in diesem Beispiel vpn.ps-boc.de)

- den Punkt IdP Metadata URL erstmal leer lassen, wird nach der EntraID-Einrichtung eingetragen

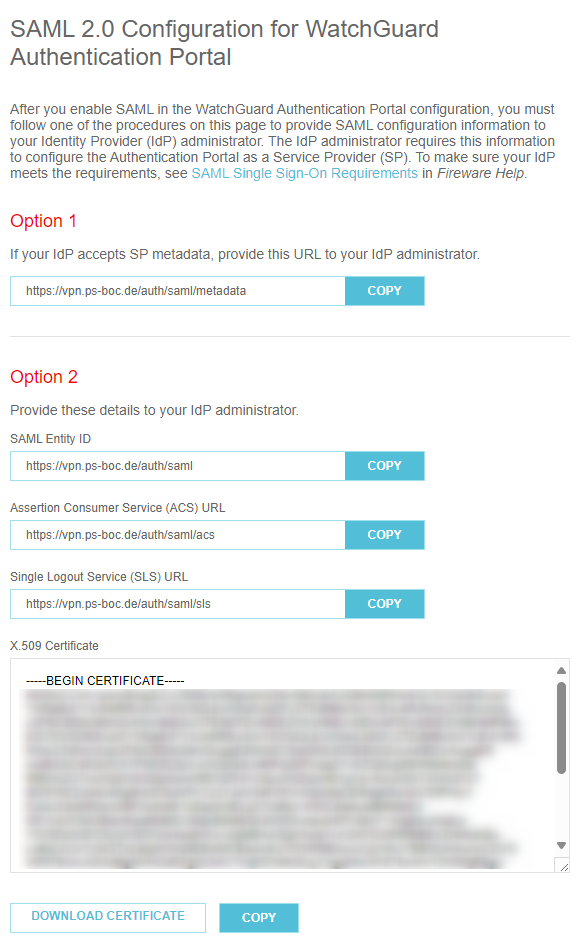

Ob die Einrichtung erfolgreich geklappt hat, sollte unter https://<firebox-ip>/auth/saml/ geprüft werden.

Das X.509 Zertifikat für die spätere Verwendung im EntraID-Portal herunterladen!

2. Microsoft Entra – Unternehmensanwendung konfigurieren

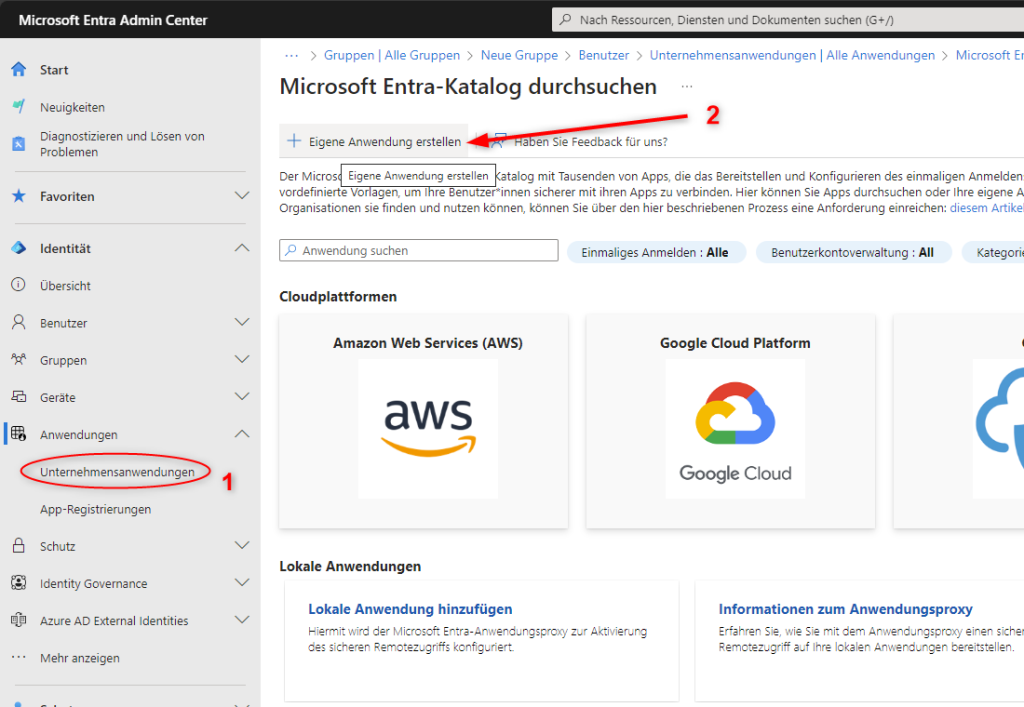

Für die eigentliche Verbindung zwischen der Firebox und EntraID wird eine Unternehmensanwendung definiert. Dazu mit administrativen Rechten bei Microsoft anmelden und die folgenden Punkte durchkonfigurieren:

- Anwendungen → Unternehmensanwendungen → Neue Anwendung

- Eigene Anwendung erstellen

- Die Anwendung bekommt einen Namen, in unserem Beispiel T40 SAML → Erstellen klicken und die Anwendung wird angelegt

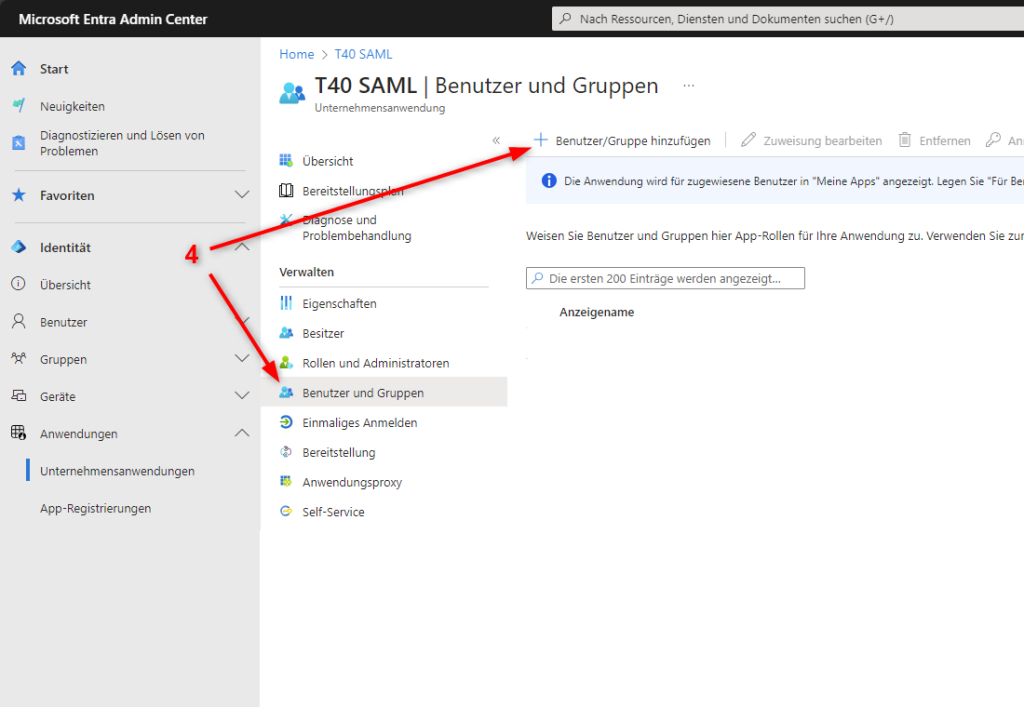

- Welche Gruppen diese Anwendung nutzen dürfen, wird über Benutzer und Gruppen → Benutzer/Gruppe hinzufügen definiert (vorhandene Benutzer und Gruppen setzen wir hier als gegeben voraus)

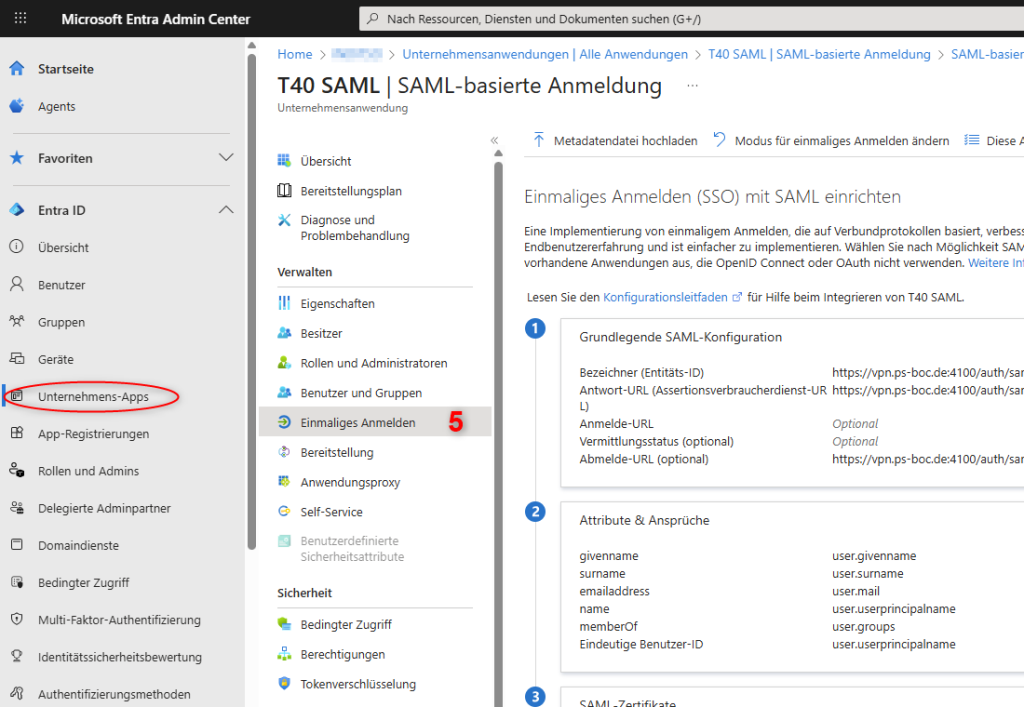

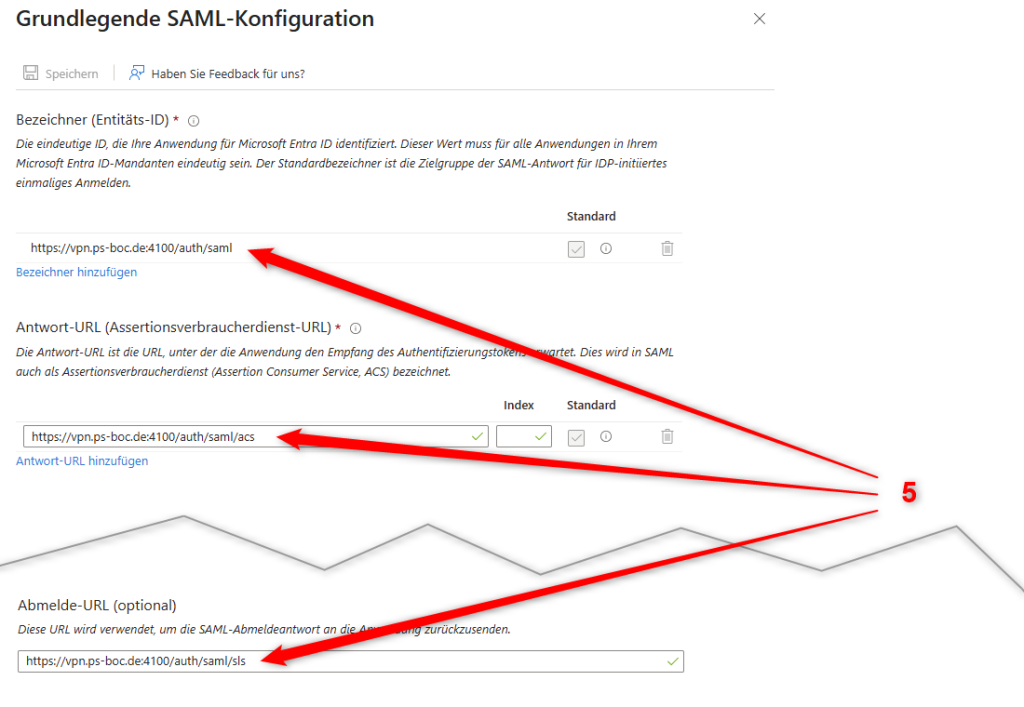

- Weiter geht es mit der eigentlichen SAML-Konfiguration. Unter Einmaliges Anmelden wird die Grundlegende SAML-Konfiguration definiert. Hier werden die Einträge von der Konfigurationsseite https://<FQDN>/auth/saml/ verwendet

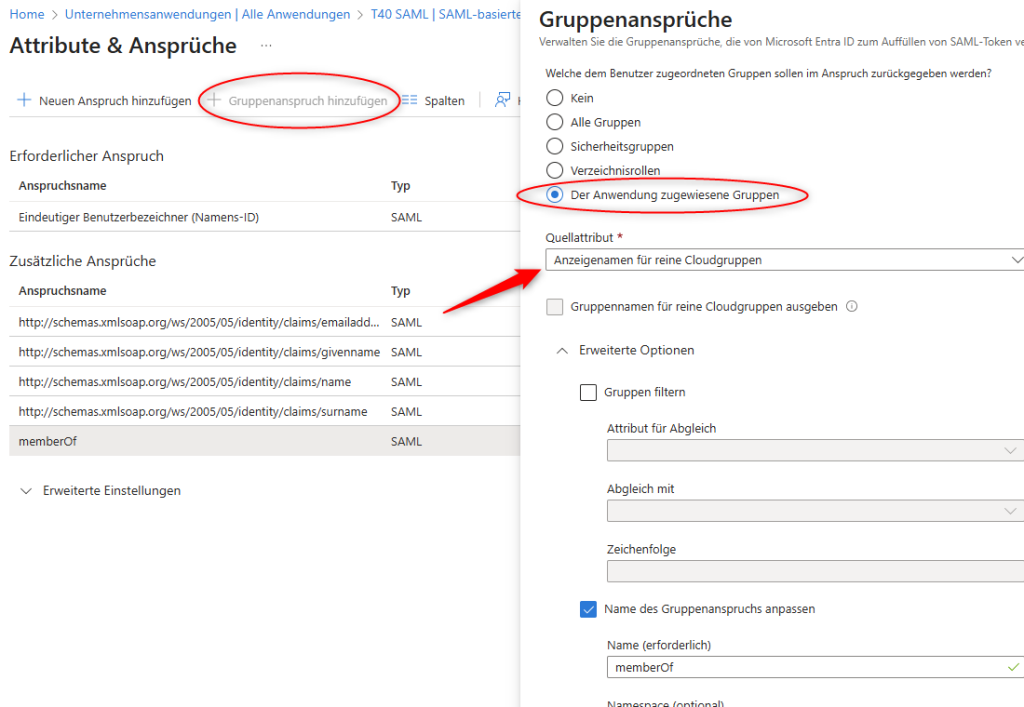

- Im Bereich Attribute & Ansprüche wird angegeben, welche Attribute aus welcher Gruppe bei der Anmeldung gelesen werden sollen. Über Neuen Gruppenanspruch hinzufügen wird definiert, das als Quellattribut Anzeigename für reine Cloudgruppen verwendet werden soll. So kann später entweder der Benutzername oder eine EntraID-Gruppe in den Firewall-Regeln verwendet werden

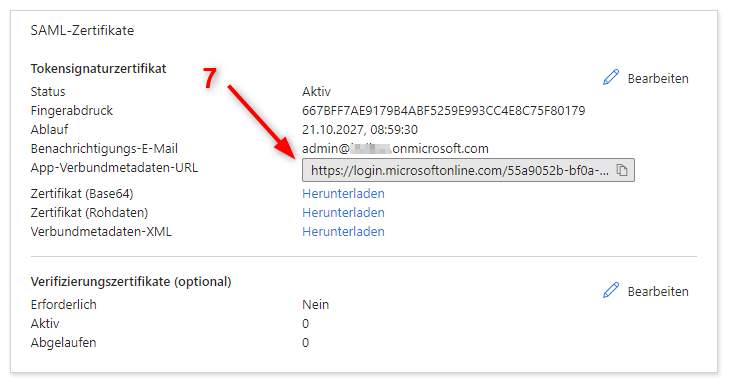

- Im Bereich SAML-Zertifikate findet sich eine App-Verbundmetadaten-URL. Diese wird für die Firebox benötigt (Punkt 1.6 IdP Metadaten URL). Es empfiehlt sich die URL jetzt in einen Editor zu kopieren für die spätere Verwendung

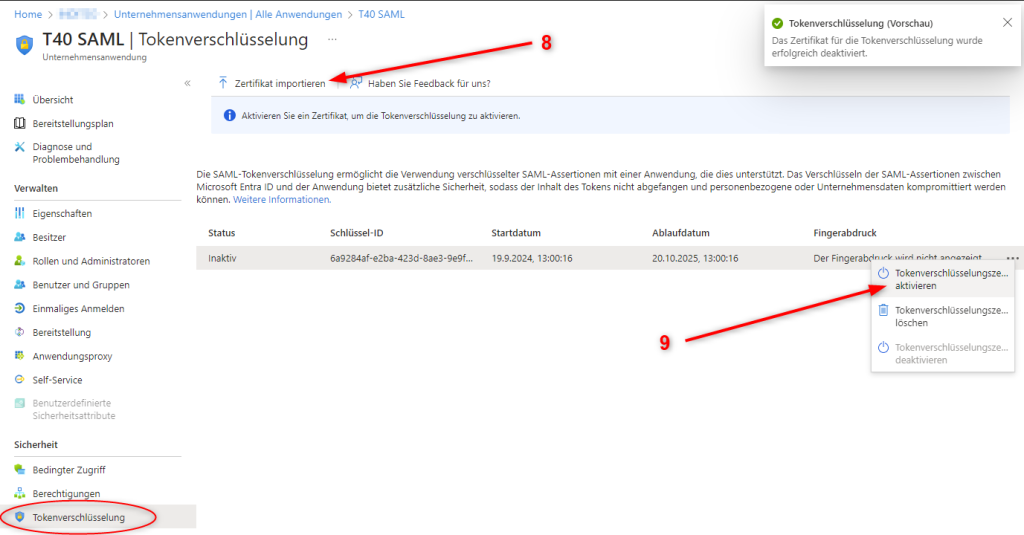

- Das Zertifikat was unter Punkt 1 gespeichert wurde, wird unter Tokenverschlüsselung, Zertifikat importieren heraufgeladen

- Anschließend die Tokenverschlüsselung für dieses Zertifikat aktivieren

Damit ist die Installation auf der EntraID-Seite abgeschlossen.

3. Konfiguration des SAML Authentication Servers abschließen

Die IdP Metadaten URL aus EntraID (Punkt 2.7 dieser Anleitung) wird abschließend in die Konfiguration auf der Firebox kopiert (Punkt 1.6 dieser Anleitung).

4. Einrichtung des Authentication-Portal auf der Firebox

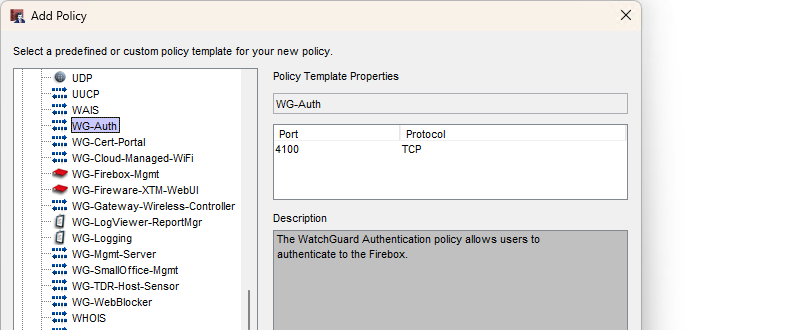

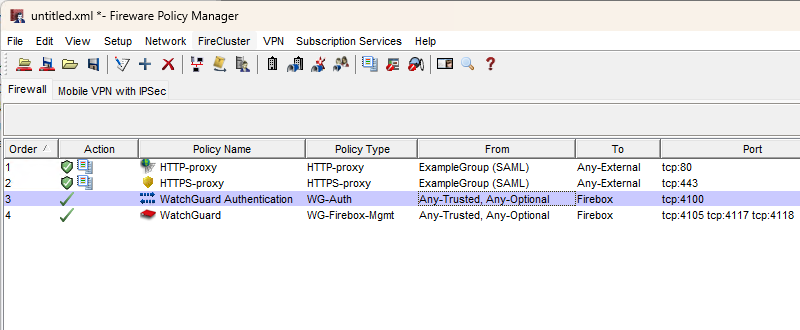

Nachdem die SAML Konfiguration angeschlossen ist, geht es an die Einrichtung des Authentication-Portal. Hierzu wird eine Firewallregel vom Typ Auth-WG erzeugt, die aus definierten Quell-Netzen auf die Firewall mit Port 4100 Zugriff gewährt:

Jetzt kann die Authentication-Page aufgerufen werden, und es sollte im oberen Bereich ein Button für die Anmeldung mit SAML angezeigt werden (in diesem Beispiel heißt der Button EntraID-SAML – es wird immer der IdP Name aus Schaubild 2 verwendet).

5. Test der vorgenommenen Installation

Um die Konfiguration zu testen, wird die Anmeldeseite über https://< FQDN>:4100 aufgerufen. Über den SAML-Button wird die Anmeldung an EntraID übergeben, und nach der erfolgreichen Authentifizierung mit Benutzername, Passwort und zweitem Faktor ist die Benutzersession auf die Firewall aktiv:

Wichtig

Wenn Sie einen SAML-Authentifizierungsbenutzer oder eine SAML-Authentifizierungsgruppe in einer Firewall-Richtlinie konfigurieren, anschließend aber die SAML-Authentifizierung für Mobile VPN mit SSL oder Authentifizierungsportal aktivieren, oder wenn Sie einen SAML-Authentifizierungsbenutzer oder eine SAML-Authentifizierungsgruppe in einer Firewall-Richtlinie und Mobile VPN mit SSL oder Authentifizierungsportal konfigurieren, später aber die SAML-Authentifizierung für Mobile VPN mit SSL oder Authentifizierungsportal deaktivieren, ändern sich die SP-Metadaten, und die SAML-Authentifizierung funktioniert nicht mehr. Sie müssen die aktualisierten SP-Metadaten Ihrem IdP-Administrator zur Verfügung stellen.

Fazit

Mit dem WatchGuard Authentication Portal der Firebox kann man granulare Zugriffe für bestimmte Benutzer oder Gruppen erstellen, die mit einem zweiten Faktor gesichert werden können. Je nach Anwendungsfall kann man so interne Netzsegmente zusätzlich sichern, oder aber auch Zugriffe auf externe Ressourcen beschränken.

Weiterführende Links

- Microsoft Entra ID SAML Authentication with WatchGuard Firebox Authentication Portal (WatchGuard Help Center)

Das könnte Sie auch interessieren: