Monitoring einer WatchGuard mit SNMP (hier. mit PRTG)

Die WatchGuard Fireboxen unterstützen SNMP – ein weitverbreitetes Protokoll, um Stati von Geräten abzufragen. In einer Monitoring-Software könnene diese Stati dann visualisiert werden und anhand entsprechender Schwellwerten zur Generierung von entsprechenden Alarmen genutzt werden. Ein Problem bei Monitoring ist jedoch meistens, daß die Setup- und Konfigurations-Zeiten für das Monitoring unterschätzt werden. Ein Monitoring kann nur so gut sein, wie es konfiguriert ist – und diese Konfiguration ist meistens sehr aufwändig.

Die WatchGuard Fireboxen unterstützen SNMP – ein weitverbreitetes Protokoll, um Stati von Geräten abzufragen. In einer Monitoring-Software könnene diese Stati dann visualisiert werden und anhand entsprechender Schwellwerten zur Generierung von entsprechenden Alarmen genutzt werden. Ein Problem bei Monitoring ist jedoch meistens, daß die Setup- und Konfigurations-Zeiten für das Monitoring unterschätzt werden. Ein Monitoring kann nur so gut sein, wie es konfiguriert ist – und diese Konfiguration ist meistens sehr aufwändig.

Im Gegensatz zu meinen Erfahrungen mit Open-Source-Monitoring-Suites (die allesamt sehr leistungsfähig waren), war das Setup und die Inbetriebnahme von PRTG relativ schmerzfrei – auch die Konfiguration von Zusatz-SNMP-Abfragen (also private, WatchGuard-spezifische OIDs) ging recht flott. Eine prinzipielle Kenntnis von SNMP (durch die o.g. Open-Source-Suites) ist hier natülich von Vorteil.

Test-Setup

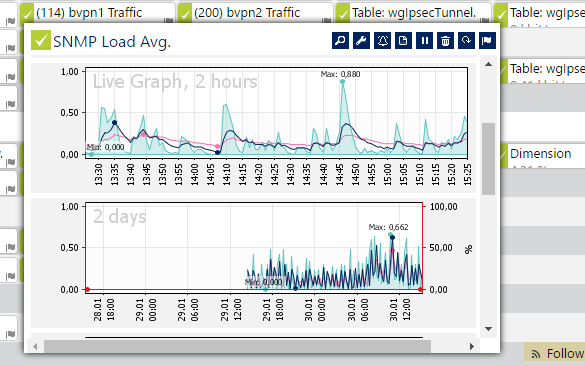

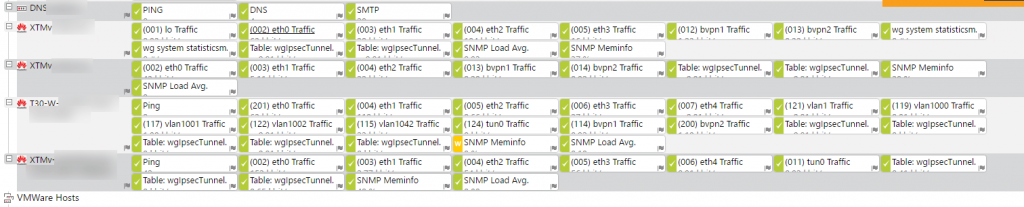

Für das Test-Setup wurde die Trial-Version von PRTG der Paessler AG verwendet. Out-of-The Box konnte hier per SNMP die Watchguard sofort angesprochen werden, und entsprechende Graphen für Netzwerk-IO auf den jeweiligen Interfaces oder Speicher und CPU-Auslastung generiert werden. PRTG unterstützt SNMP v1, v2, v2c und v3. Man kann hier also (genügend Systemresourcen auf dem Monitoring-Server vorausgesetzt) die WatchGuard sogar per SNMPv3 (und damit verschlüsselt) abfragen.

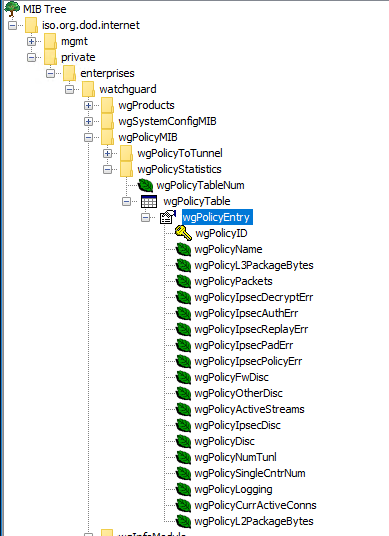

WatchGuard SNMP MIBs

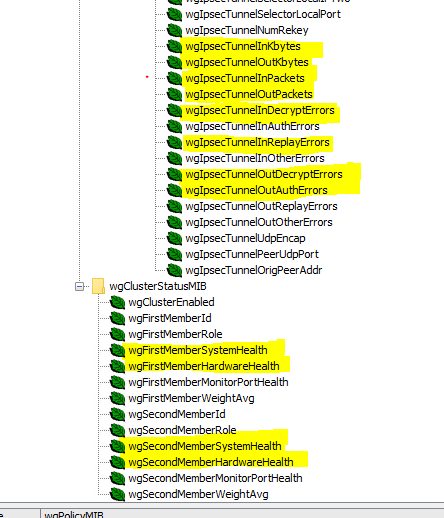

Mit den von WatchGuard erhältlichen MIBs kann man dann sehr weit ins Detail gehen, z.B.:

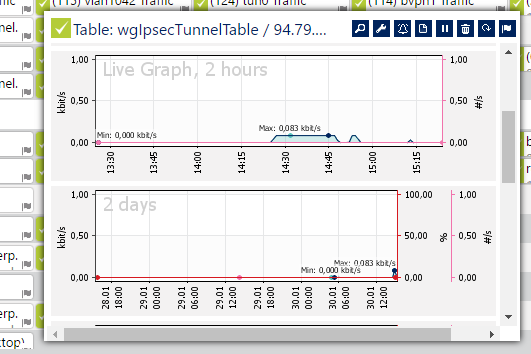

- Traffic der VPN-Tunnels Graphen

- Fehler der VPN-Tunnels Graphen

- Prüfen, welche Verschlüsselungsmethoden der VPN-Graphen vorhanden sind (und z.B. Warnungen generieren, falls nicht AES verschlüsselt)

- Health-State der einzelnen Cluster-Maschinen testen

- mit der Policy-MIB geht das sogar in die Detail-Tiefe bis auf Policy-Ebene – wie viel Traffic/current Sessions über welche Policy.

Update:

Die SNMP MIBs finden Sie auf dem PC, auf dem Sie ein Fireware-OS (=> http://software.watchguard.com => gewünschte Firewall auswählen => dortiges Betriebssystem (Firmware-Image) als EXE laden und die Firmware auf dem Windows-Rechner installieren) installiert haben, in folgendem Verzeichnis:

C:\Users\Public\Shared WatchGuard\SNMP

Bzw auf deutschen Installationen unter:

C:\Benutzer\Öffentlich\Shared WatchGuard\SNMP

Nachtrag:

Diejenigen, die immer das neueste Fireware-OS auf dem WSM-PC installieren und anschließend das ältere Fireware-OS mit dem System-Uninstaller wieder entfernen, sollten beachten, dass ein Remove einer Fireware-OS-Version natürlich auch die SNMP-MIBs vom System löscht. (diese Dateien sind gleich benamt und liegen bei allen Versionen an der selben stelle). Der Trick ist also, erst zu die alte Version zu löschen und dann die neue Version zu installieren. Dann findet man die MIBs auch zuverlässig.

Zum Schluß noch zwei Screenshots aus einem MIB-Browser sowie der Traffic-Graph eines für VOIP genutzten VPN-Tunnels:

Unter 12.5.2 finde ich bei installiertem System Manager leider keinen Ordner “SNMP” im Pfad

C:\Benutzer\Öffentlich\Shared WatchGuard

Ist das aktuell noch immer so?

Viele Grüße und Danke im Voraus

In der Doku unter https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/basicadmin/snmp_about_mibs_c.html findet sich immer noch

C:\Users\Public\Shared WatchGuard\SNMP (was dem obigen Pfad im deutschen Betriebssystem entspricht). Allerdings finde ich hier inzwischen, dass man ein “Fireware OS” installieren muß – möglicherweise ist es vom System Manager in die Fireware-Installation gewandert => http://software.watchguard.com => gewünschte Firewall auswählen => dortiges Betriebssystem (Firmware-Image) als EXE laden und die Firmware auf dem Windows-Rechner installieren.

Stimmt- vielen Dank für die schnelle und hilfreiche Antwort. Nach Installation des “Fireware OS” stehen die SNMP MIBs im erwähnten Pfad zur Verfügung!

Hallo Herr Maier, lassen sich auch BovpnVif-Tunnel damit überwachen?

beste Grüße

Hallo Herr Hirsch,

die Überwachung von IPSec-Tunnels via SNMP ist etwas schwierig, aber man kann überwachen, ob ein Tunnel zu einer gewissen IP up/down ist (SNMP).

Für BOVPN-VIFs würde ich aber einen anderen Weg gehen.

1. beiden bovpn-VIFs eine IP zuweisen (quasi “transfer-Netz” erzeugen)

2. die Remote-IP via Ping überwachen (damit habe ich das Up/Down und das zugehörige Alerting)

3. das BOVPN-VIf als normales Interface überwachen (es ist ja ein Interface, daher können die entsprechenden Daten (Traffic In/Out etc.)

ganz normal abgefragt werden.

damit brauche ich gar keine besonderen MIBs dafür.

viele Grüße, Werner Maier.