HOWTO: Konfiguration einer WatchGuard Firebox für den Betrieb einer 3CX VoIP Telefonanlage

Dieser Blogartikel beschreibt die Konfiguration von WatchGuard Firewalls für die Verwendung mit 3CX Telefonanlagen.

Inhaltsverzeichnis

- Einrichtung einer DMZ (Demilitarized Zone) [Optional]

- Static NAT Action anlegen

- Firewall-Regel anlegen

- Firewall- Checker als Anhaltspunkt und Kontrolle

- Komplette Port-Übersicht

1. Einrichtung einer DMZ (Demilitarized Zone) [Optional]

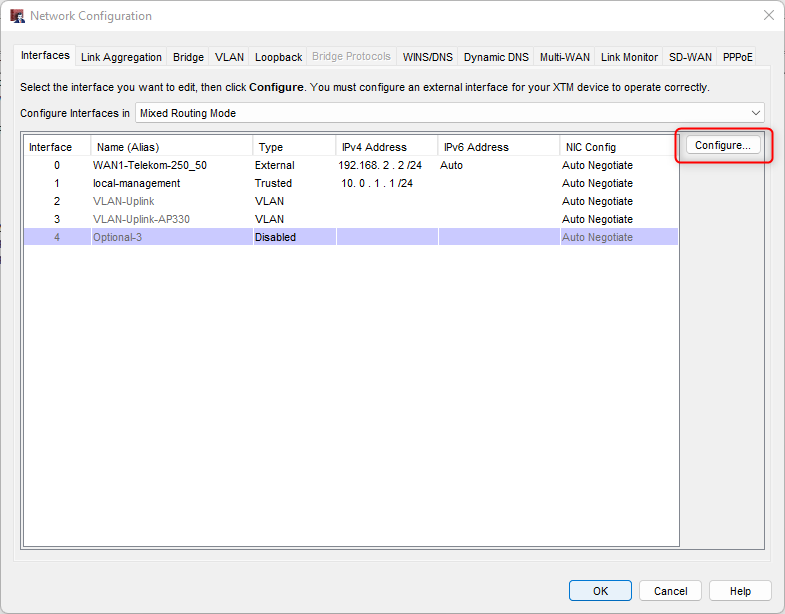

Aufgrund der Menge an Portweiterleitungen und der damit einhergenden Sicherheitsrisiken ist unsere Best Practice Empfehlung das 3CX Kernsystem in einer DMZ zu betreiben. Hier die notwendigen Schritte zur Einrichtung einer DMZ:

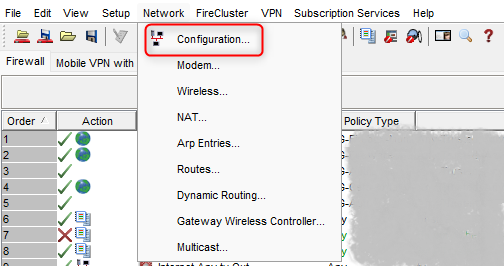

Im Policy Manager unter Network -> Configuration…

2. Static NAT Action anlegen

Zu diesem Thema gibt es bereits einen ausführlichen Blog-Artikel auf unserer Webseite:

https://www.boc.de/watchguard-info-portal/2019/03/howto-snat-port-forwarding-auf-einer-watchguard-firewall

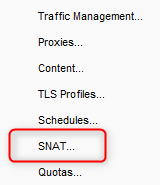

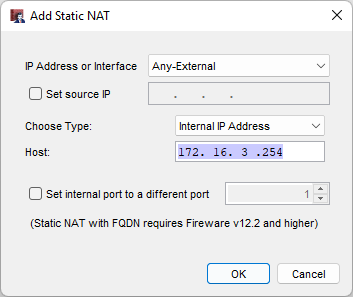

Zunächst muss das statische NAT konfiguriert werden, um den eingehenden Datenverkehr von der öffentlichen IP an die lokale IP der TK-Anlage zu übersetzen:

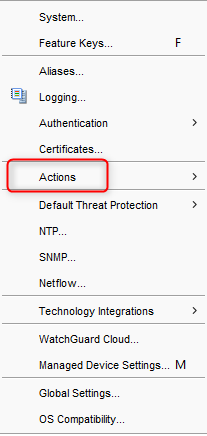

Im Policy Manager unter Setup -> Actions -> SNAT

3. Firewall-Regel anlegen

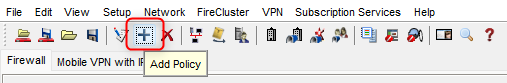

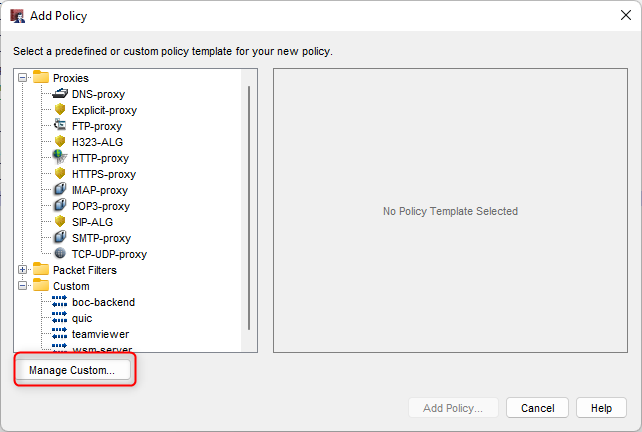

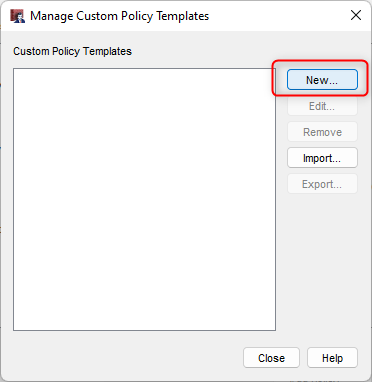

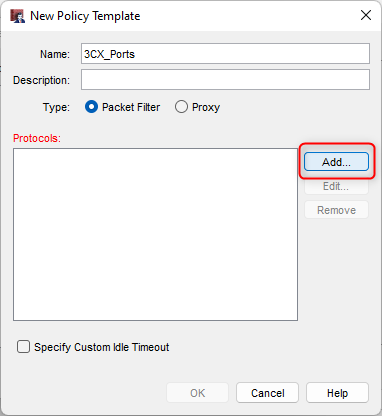

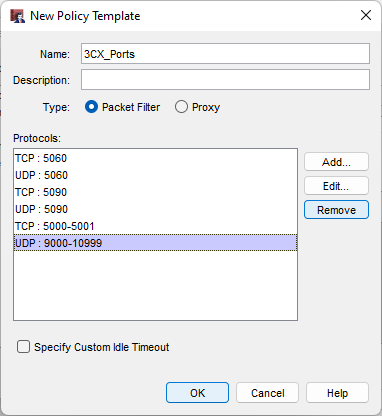

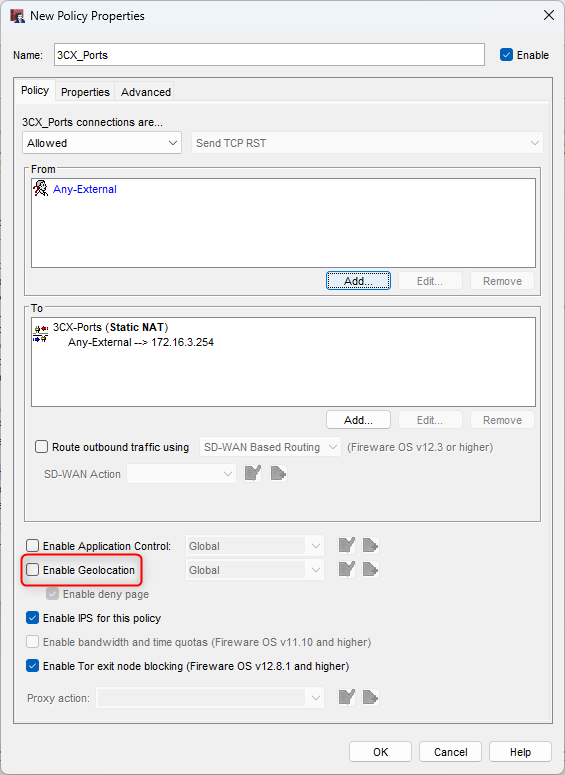

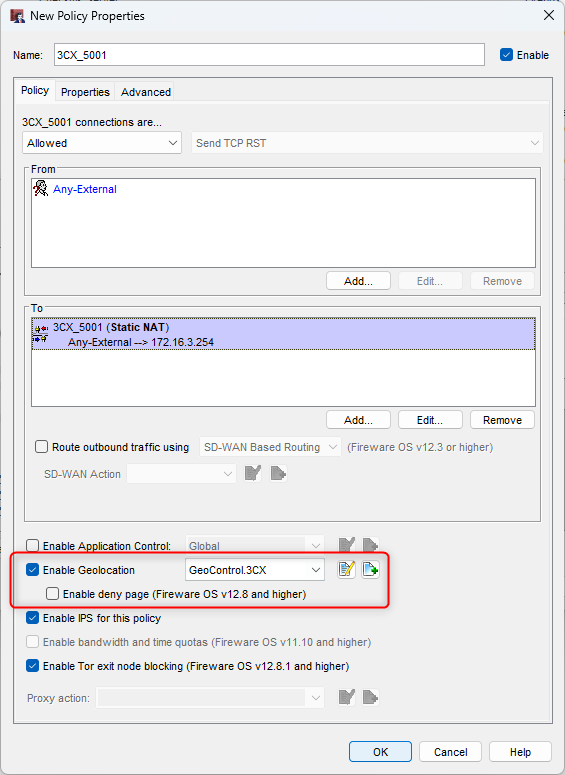

Nach dem Einrichten des statischen NATs muss im Policy Manager eine Firewall Regel konfiguriert werden.

Hierfür wird eine Custom-Regel für den eingehenden Traffic und eine Custom-Regel für den ausgehenden Traffic mit den jeweiligen Ports benötigt.

Tipps:

- SIP- ALG muss deaktiviert sein: Router/ Firewall ohne SIP Helper und SIP ALG oder Nutzung eines Gerätes, bei dem es sich deaktivieren lässt

- Wir empfehlen für den Port 5001 eine separate Regel mit Geolocation anzulegen, um die Web Frontend und Mobile APP Zugriffe nur aus bestimmten Ländern zu erlauben

Ports ohne Geolocation

Web Frontend und Mobile APP Zugriff mit Geolocation

4. Der Firewall- Checker als Anhaltspunkt und Kontrolle

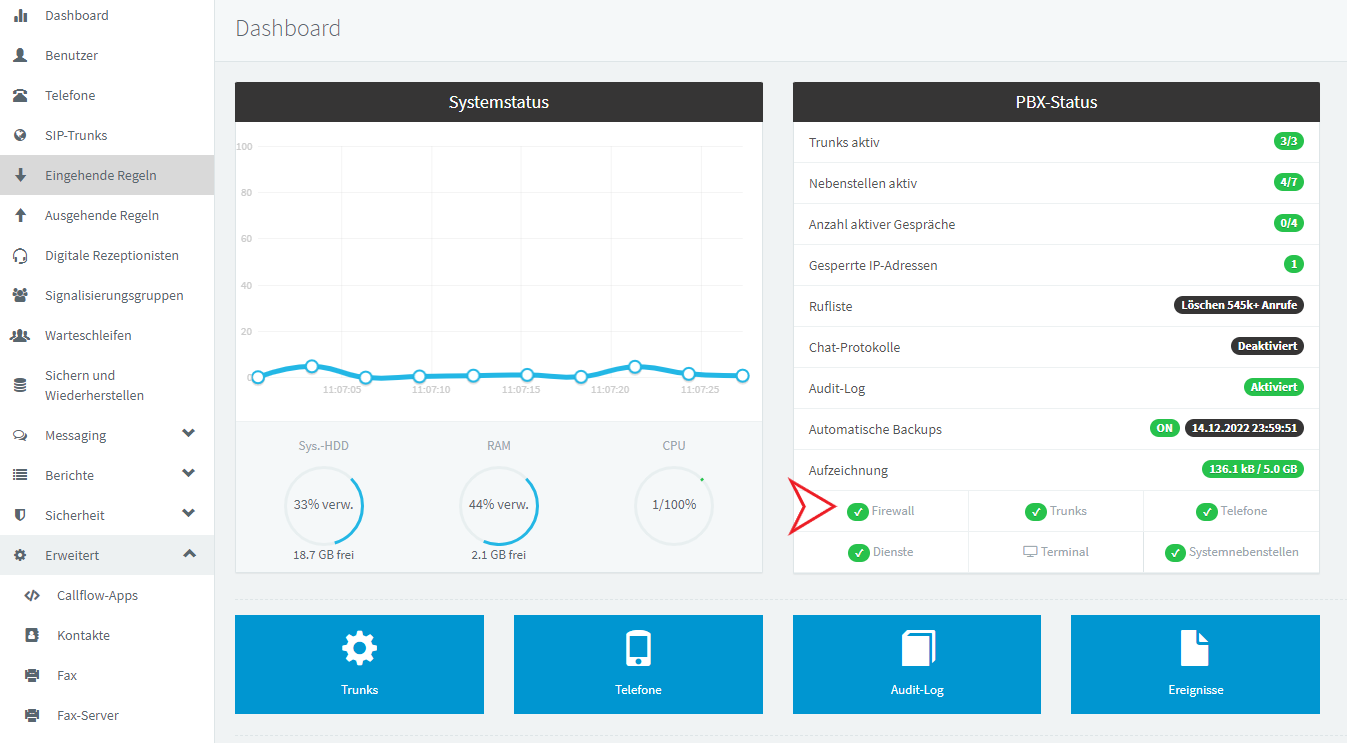

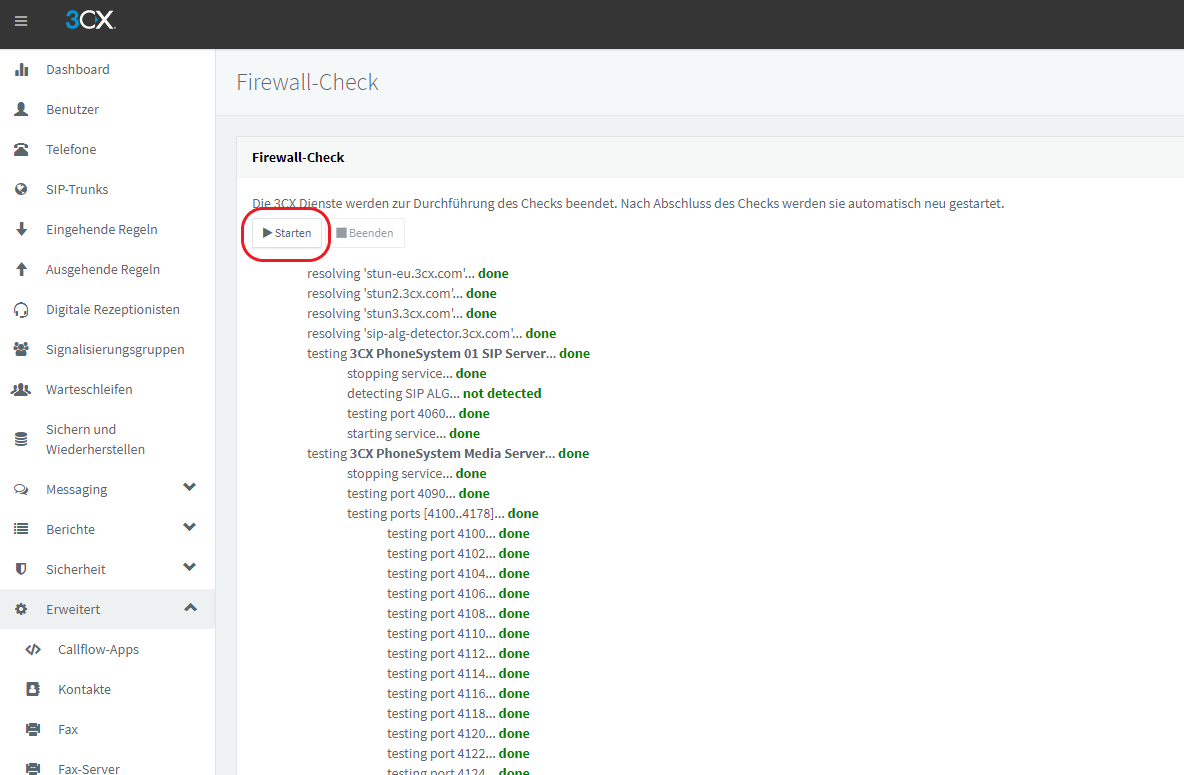

Ein Durchlauf des Firewall- Checker weißt immer auf mögliche, noch freizugebende Ports hin sowie mögliche Probleme mit der Internet- Verbindung und die Kommunikation zum STUN- Server. Hier auf dem Dashboard unter dem Punkt Firewall den Run starten.

Achtung hierbei stellt die 3CX die Dienste ein, Gespräche werden dann beendet.

Die Firewall im Dashboard kann auch schon den ersten Hinweis liefern, wenn diese rot leuchtet.

5. Komplette Port-Übersicht

| Beschreibung | Protokoll | Port | Ausgehende/Eingehend | Funktion |

|---|---|---|---|---|

| CTI / Provisionierung | TCP | 5000 | IN | |

| Webclient | TCP | 5001 | IN |

|

| SIP Ports | TCP/UDP | 5060:5061 | IN |

|

| Tunnel Port | TCP/UDP | 5090 | IN | 3CX-Tunnelprotokolldienst-Listener |

| RTP Ports | UDP | 9000:10999 | IN |

|

| Teams Direct Routing | TCP | 5062 | IN | Optional auch als SIP- Port verwendbar/ konfigurierbar |

| Updates System | TCP | 80,443 | OUT | 443:

|

| DNS | TCP/UDP | 53 | OUT | |

| NTP | TCP/UDP | 123 | OUT | |

| Apple Push | TCP | 2195:2196 | OUT | Apple PUSH Benachrichtigung |

| Google Push | TCP | 5228:5230 | OUT | Google PUSH Benachrichtigung |

| 3CX SMTP Server | TCP | 2528 | OUT | |

| 3CX STUN Server | UDP | 3478 | OUT | |

| Webmeeting RTP | UDP | 48000:65535 | OUT |

Das könnte Sie auch interessieren: